Questões de Concurso

Para ufv-mg

Foram encontradas 782 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. O IPv6 é uma evolução do IPv4, com uma capacidade muito maior. A constituição do IPv4 é de 64 bits e do IPv6, 128 bits.

II. O IPv6 foi projetado para usar criptografia de ponta a ponta.

III. O IPv6 conta com o IPsec (acrônimo de IP Security Protocol ou Protocolo de Segurança IP) de forma nativa. Isso garante, entre outras coisas, que seja possível checar se o usuário é quem diz ser.

IV. A representação dos endereços IPv6, divide o endereço em oito grupos de 16 bits, separando-os por “:” (caractere dois-pontos), escritos com dígitos hexadecimais.

Está INCORRETO o que se afirma apenas em:

I. É uma rede logicamente independente.

II. Serve para criar uma comunicação entre uma ou mais LANs como se elas estivessem conectadas por um cabo.

III. Facilita que os administradores de rede particionem uma única rede comutada a fim de atender aos requisitos funcionais e de segurança de seus sistemas, sem a necessidade de passar novo cabeamento ou fazer grandes alterações na infraestrutura de rede existente.

IV. Sua identificação é um campo de 12 bits no cabeçalho Ethernet, fornecendo suporte para até 4.096 VLANs por domínio de comutação.

Está correto o que se afirma em:

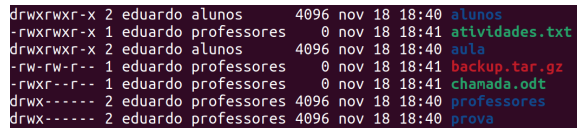

A imagem abaixo, retrata a saída completa do comando Linux < ls -l >.

Analise as afirmativas abaixo relativas à saída de comando acima.

I. O usuário eduardo é dono de todos os arquivos e diretórios e tem permissão de execução em todos eles.

II. O grupo professores tem permissão de leitura em todos os arquivos.

III. O grupo alunos tem permissão total no diretório alunos.

IV. O arquivo backup.tar.gz pode ser executado pelo seu dono.

Está correto o que se afirma em:

I. Vírus é um programa ou parte de um programa de computador, normalmente malicioso, que se propaga inserindo cópias de si mesmo e tornando-se parte de outros programas e arquivos.

II. Backdoor é um programa que permite o retorno de um invasor a um computador comprometido, por meio da inclusão de serviços criados ou modificados para esse fim.

III. Bot é um programa que dispõe de mecanismos de comunicação com o invasor, os quais permitem que o computador seja controlado remotamente.

IV. Spyware é um programa projetado para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros.

Está correto o que se afirma em:

Considere que o computador possui a seguinte especificação: (SSD de 240Gb, 8Gb de memória RAM DDR4 com frequência de 2666Mhz, processador Intel Core i5 com 4 núcleos, 8 Threads e frequência de 2.80Ghz, fonte de alimentação formato ATX com potência de 400W reais).

Assinale a alternativa que apresenta CORRETAMENTE apenas as peças compatíveis e necessárias que poderão ser utilizadas para realizar o devido reparo desse equipamento:

( ) O nome de usuário, senha e assinatura digital são informações usadas na implementação do mecanismo de Autenticação.

( ) A permissão de leitura e/ou escrita de arquivos está relacionada com o princípio de Integridade.

( ) A técnica de criptografia é usada para garantir a disponibilidade de uma informação transitando na Internet.

( ) Uma assinatura digital do tipo hash pode ser usada para garantir a integridade de um documento.

Assinale a sequência CORRETA:

Os chamados vírus ainda são uma das principais ameaças à segurança dos sistemas computacionais.

Em relação aos vírus dos sistemas computacionais, é INCORRETO afirmar que:

Assinale a alternativa que apresenta CORRETAMENTE uma ação associada à prevenção adequada do phishing em mensagens recebidas:

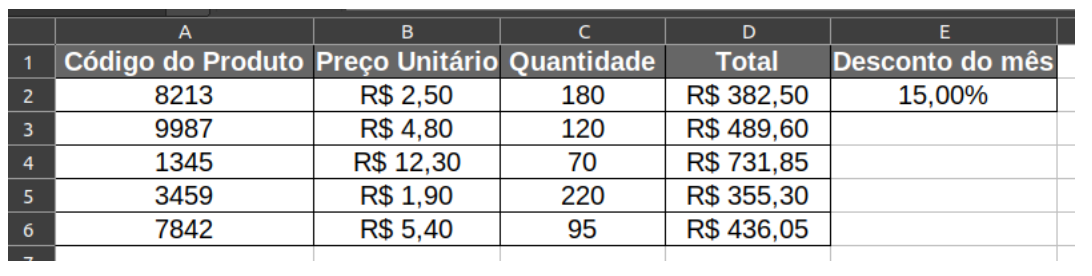

Esse trecho representa um pequeno relatório de vendas de produtos de uma empresa. Tal empresa tem um programa de descontos que, mensalmente, é aplicado para os clientes que são cadastrados no programa e compram mais de 50 (cinquenta) itens de uma seleção de produtos.

Ao elaborar o relatório, o funcionário que o confeccionou inseriu uma fórmula na célula D2 e usou a alça de preenchimento para propagar os resultados até a célula D6.

Assinale a alternativa que apresenta CORRETAMENTE a fórmula que, se utilizada na célula D2, preencheria os valores das células da coluna D, após o uso da alça de preenchimento: