Questões de Concurso

Para ufv-mg

Foram encontradas 782 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

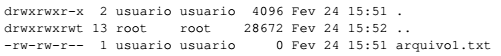

Ao executar o comando ls -la no Linux, um usuário, autenticado como usuario, obtém a seguinte listagem:

Logo após, esse mesmo usuário executa o comando:

chmod u+x arquivo1.txt

É CORRETO afirmar que as permissões do arquivo arquivo1.txt, após a execução desse comando, serão:

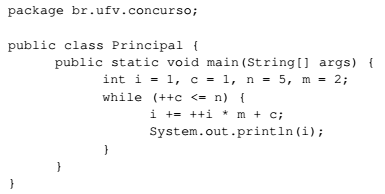

Considere o seguinte algoritmo em Java:

Assinale a alternativa que apresenta CORRETAMENTE todos os números impressos na execução desse

algoritmo:

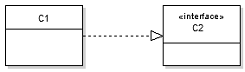

Considere o seguinte diagrama de classes em UML:

É CORRETO afirmar que, entre as classes ilustradas no diagrama, ocorre uma relação de:

Observe a expressão lógica abaixo:

((((true AND true) OR false) AND true) AND (true OR (true AND false)))

Considerando os operadores lógicos AND (e) e OR (ou), e os operandos lógicos true (verdadeiro) e false

(falso), é CORRETO afirmar que o valor lógico dessa expressão é:

Com relação às redes sem fio (wireless), considere as afirmativas abaixo:

I. O padrão IEEE 802.11g opera na frequência de 5GHz, alcançando taxas de transmissão teóricas de até 54 Mbps.

II. O controle de acesso ao meio físico em redes sem fio infraestruturadas é feito utilizando-se a técnica conhecida como CSMA/CD.

III. O uso de múltiplos canais, MIMO, é uma das técnicas que permitem ao padrão IEEE 802.11n alcançar maiores velocidades teóricas.

IV. As redes sem fio do padrão IEEE 802.11g são tipicamente configuradas em modo de infraestrutura, mas também permitem o modo ad hoc.

Está CORRETO o que se afirma apenas em:

Na linguagem de marcação HTML, o marcador FORM define um formulário por meio do qual é possível enviar dados ao servidor. Diversos atributos podem ser definidos nesse marcador, dentre eles, o atributo METHOD, que especifica o método utilizado para o envio desses dados.

Assinale a alternativa que apresenta CORRETAMENTE um valor válido para esse atributo:

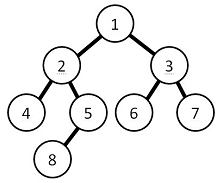

Considere o grafo abaixo de uma instância da estrutura de dados do tipo árvore binária:

Aplicando o algoritmo de busca em profundidade nessa árvore e considerando o cruzamento de árvore em

in-ordem, a alternativa que apresenta CORRETAMENTE a sequência de visitas desse algoritmo é:

No que se refere à segurança de aplicações Web, relacione a coluna da esquerda, que apresenta os nomes das vulnerabilidades mais encontradas nessas aplicações, com a coluna da direita, que apresenta as descrições dessas vulnerabilidades.

1. Cross Site Scripting (XSS)

2. Falha de Injeção de Código

3. Execução Maliciosa de Arquivo

4. Cross Site Request Forgery (CSRF)

( ) Ocorre quando o navegador no qual a vítima está autenticada

é forçado a enviar uma requisição para uma aplicação Web

vulnerável, que realiza a ação desejada em nome da vítima.

Exemplo em HTML:

<img src=”http://www.exemplo.com.br/logout.php”>

( ) Acontece quando os dados que o usuário fornece de entrada são enviados como parte de um comando ou consulta.

Exemplo em PHP e SQL:

$sql = “SELECT * FROM t1 WHERE id = ‘”

. $_REQUEST[‘entrada-do-usuario’] . ”’”;

( ) Ocorre em quaisquer aplicações que recebam dados originados do usuário e os enviem ao navegador sem primeiramente validar ou codificar aquele conteúdo.

Exemplo em PHP:

echo $_REQUEST[ ‘entrada-do-usuario’];

( ) Ocorre em aplicações que utilizam, diretamente ou por concatenação, entradas potencialmente hostis tanto em funções de arquivo quanto em stream.

Exemplo em PHP:

include $_REQUEST[‘entrada-do-usuario’];

Marque a alternativa que relaciona CORRETAMENTE as descrições da coluna da direita com os nomes da

coluna da esquerda:

Dentre as operações de uma determinada instituição de ensino, uma norma diz que um registro de matrícula deve obrigatoriamente envolver um único estudante e ao menos uma disciplina.

Assinale a alternativa que apresenta CORRETAMENTE o diagrama conceitual de entidade-relacionamento que modela tal norma sem permitir perda de consistência na base de dados:

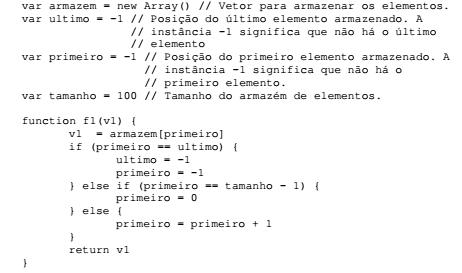

Considere o código abaixo, que implementa operações de estruturas de dados em linguagem Javascript:

Sobre o código apresentado acima, é CORRETO afirmar que a função f1 realiza:

Sobre o endereçamento do protocolo IP versão 4 (IPv4), considere os seguintes endereços de classe B e as respectivas máscaras de sub-redes:

I. 129.205.128.10/255.255.128.0

II. 129.205.0.15/255.255.192.0

III. 129.205.96.21/255.255.224.0

Considerando a hierarquia de endereços, assinale a alternativa que apresenta CORRETAMENTE a ordem decrescente de hierarquia de sub-rede entre sub-redes configuradas a partir dos endereços e máscaras mostrados acima:

“Encontra-se quadro similar nos ambientes de trabalho.” (§ 10)

A expressão sublinhada, nesse contexto, tem como antônimo: