Questões de Concurso

Para stm

Foram encontradas 2.834 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Julgue o seguinte item, relativo a processo unificado.

Na fase de construção, na qual o produto é de fato construído,

pode haver ajustes ou pequenas mudanças na arquitetura do

software.

Considerando que um órgão da justiça militar federal fará a contratação, por inexigibilidade, do desenvolvimento de um sistema de informação estratégico, julgue o item a seguir à luz das Resoluções CNJ n.º 182/2013 e n.º 211/2015.

A fase de elaboração dos estudos preliminares será opcional,

sendo dispensada a etapa de estratégia para a contratação.

Considerando que um órgão da justiça militar federal fará a contratação, por inexigibilidade, do desenvolvimento de um sistema de informação estratégico, julgue o item a seguir à luz das Resoluções CNJ n.º 182/2013 e n.º 211/2015.

Como forma de garantir a continuidade dos serviços, o

instrumento contratual deverá prever a manutenção de equipe

de suporte por parte do prestador do serviço pelo período em

que o sistema se mantiver operacional.

Considerando que um órgão da justiça militar federal fará a contratação, por inexigibilidade, do desenvolvimento de um sistema de informação estratégico, julgue o item a seguir à luz das Resoluções CNJ n.º 182/2013 e n.º 211/2015.

O projeto básico, a ser elaborado pela área demandante, deverá

conter modelo de execução e gestão do contrato que contemple

a forma de transferência de conhecimento da contratada para

o órgão contratante.

Acerca de criptografia assimétrica, julgue o item subsequente.

O algoritmo RSA gera um par de chaves privadas por meio de

uma operação matemática do tipo logaritmo de curva simples.

Acerca de criptografia assimétrica, julgue o item subsequente.

Ao se utilizar um sistema de criptografia assimétrica, deve-se

conhecer, no mínimo, a chave pública do destinatário da

mensagem; além disso, um usuário pode ter quantas chaves

públicas julgar necessárias.

Em relação a conceitos de segurança da informação, julgue o item que se segue.

Ao se utilizar o mesmo algoritmo de hash para verificação de

integridade, dois arquivos com nomes diferentes, mas idênticos

em termos binários, terão o mesmo resultado de hash.

Em relação a conceitos de segurança da informação, julgue o item que se segue.

Com fins de garantia da confidencialidade, o uso do algoritmo

AES permite cifrar um arquivo com senha, de forma a torná-lo

ilegível a terceiros que não conheçam a senha.

Julgue o item seguinte, a respeito de comandos usados na ferramenta SVN, muito utilizada para manter cópia e controle de modificação de códigos em ambientes de desenvolvimento Linux.

O comando a seguir lista a raiz de um projeto.

svn list <servidor/caminho>

Julgue o item seguinte, a respeito de comandos usados na ferramenta SVN, muito utilizada para manter cópia e controle de modificação de códigos em ambientes de desenvolvimento Linux.

O comando seguinte cria um dono (create owner) no servidor SVN em questão.

svn co <servidor/caminho> <caminholocalprojeto>

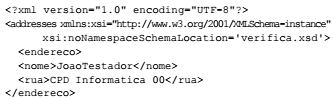

Acerca de XML e SOAP, julgue o próximo item.

O scritp XML a seguir, que faz referência ao esquema verifica.xsd, está sintaticamente incorreto porque UTF-8 não é suportado no XML.

Acerca de XML e SOAP, julgue o próximo item.

O SOAP é um tipo de modelo de dados XML elaborado para

facilitar a inserção de campos HTML em páginas web.

A respeito de ETL, julgue o item a seguir.

O ambiente ETL permite a visualização dos dados para análise

de maneira multidimensional.

A respeito de ETL, julgue o item a seguir.

Em processos ligados a ETL, os dados são identificados e

extraídos de diferentes fontes, incluindo sistemas de banco de

dados e aplicações.

Julgue o item seguinte, a respeito de frameworks de apresentação.

O CodeIgniter é dotado de um filtro Cross Site Scripting.

Julgue o item seguinte, a respeito de frameworks de apresentação.

No padrão MVC, a camada de controle é responsável pelo

controle da persistência dos controles da aplicação.

Julgue o item seguinte, a respeito de frameworks de apresentação.

No Symfony, devem-se atribuir os logins dos usuários no

atributo access_control no arquivo php.ini para controlar

as autorizações para cada módulo do sistema desenvolvido.

Julgue o item subsecutivo, a respeito das camadas de persistência.

No Hibernate, o valor 1 atribuído à propriedade

hbm2ddl.auto permite o autocommit para conexões JDBC.

Julgue o item subsecutivo, a respeito das camadas de persistência.

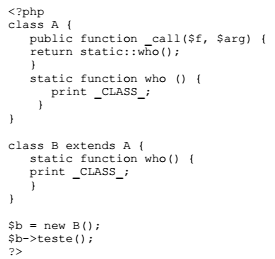

O resultado da execução do script PHP a seguir é B.

Julgue o item subsecutivo, a respeito das camadas de persistência.

A anotação JPA @PrimaryKeyJoinColumn especifica uma

coluna de chave primária que é usada como uma chave externa

para se juntar a outra tabela.