Questões de Concurso

Para sepog - ro

Foram encontradas 261 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A tecnologia RAID (Redundant Array of Independent Disks) é uma tecnologia de virtualização de armazenamento de dados que combina várias unidades de disco em uma única unidade lógica, para fins de redundância de dados e/ou melhoria de desempenho. Com relação aos diversos tipos de RAID, analise as afirmativas a seguir.

I. No RAID 10 a capacidade total disponível é a metade da soma das capacidades individuais de cada unidade de disco.

II. O RAID 5 utiliza paridade simples e requer um mínimo de quatro unidades de disco para ser implementado.

III. O RAID 6 utiliza paridade dupla e possui tolerância a falhas de até duas unidades de disco.

Está correto o que se afirma em

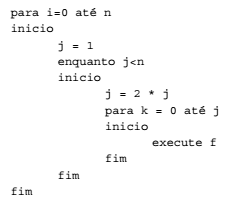

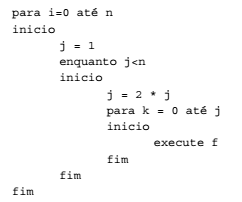

Considere o algoritmo em pseudocódigo, descrito a seguir.

Calcule a complexidade do algoritmo, sabendo que a função f tem

complexidade igual a O(n2).

A norma NBR ISO/IEC nº 27001:2006 foi preparada para prover um modelo que estabelece, implementa, opera, monitora, analisa criticamente, mantém e melhora um Sistema de Gestão de Segurança da Informação (SGSI).

Esta norma adota o modelo conhecido como Plan-Do-Check-Act (PDCA), que é aplicado para estruturar todos os processos do SGSI.

A terceira etapa desse modelo, quando aplicável, deve

O perímetro de segurança é formado por componentes que visam a proteger a rede interna de ações maliciosas de entidades hostis.

O componente capaz de identificar o tráfego de ataques maliciosos através de métodos de análise de tráfego por assinatura ou anomalia é o

Essa questão utiliza a seguinte convenção nas opções de resposta:

nome em português (nome em inglês)

Um navegador web, para executar um código Javascript, utiliza um

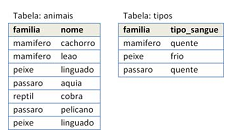

Observe as tabelas a seguir:

Assinale a opção que indica o número de linhas retornadas pela consulta SQL a seguir.

SELECT DISTINCT nome FROM animais a, tipos t

WHERE a.familia = t.familia

O protocolo HTTPS faz uso de uma camada de encriptação SSL/TLS que permite a transferência de senhas, informações do cartão de crédito, entre outras, de uma forma segura pela Internet. Este protocolo é composto por diversas fases, que incluem o acerto de diversos detalhes da comunicação entre o cliente e o servidor, antes do envio da mensagem propriamente dita.

Com relação ao protocolo HTTPS, analise as afirmativas a seguir.

I. Na fase inicial do protocolo, o servidor utiliza certificados digitais, normalmente assinados por uma Autoridade Certificadora (AC), para provar a sua identidade ao cliente.

II. Na fase inicial do protocolo, o cliente gera uma chave pública aleatoriamente e utiliza a chave privada do servidor para enviá-la de forma segura para o servidor.

III. Depois da fase inicial, os dados das mensagens trocadas entre o cliente e o servidor são encriptadas utilizando um algoritmo simétrico acertado na fase inicial do protocolo.

Está correto o que se afirma em

A colisão é um efeito característico dos algoritmos de resumo de mensagem e ocorre, com maior frequência, quanto menor for o tamanho do bloco de bits do resumo (digest) gerado pelo algoritmo.

No caso do SHA1 (Short Hash Algorithm 1), o tamanho do bloco do resumo é

O uso de memória cache é imprescindível para o bom funcionamento dos processadores modernos.

Com relação às memórias caches, analise as afirmativas a seguir.

I. O uso de memórias síncronas (SDRAM) na memória principal permite a transferência em modo rajada de blocos de informação entre a memória cache e a memória principal.

II. Nos modernos processadores, como o processador Intel i7, a cache de nível 1 é utilizada para a comunicação entre as “threads” que são executadas em núcleos (“cores”) diferentes.

III. A cache dos processadores é construída com memórias estáticas, mais rápidas, em oposição ao uso de memórias dinâmicas na memória principal, que são mais lentas.

Está correto o que se afirma em

Considere o algoritmo em pseudocódigo descrito a seguir.

Assinale a opção que indica o número de vezes em que o código

irá executar a função f para n igual a 8.

A segurança em redes de computadores é um requisito fundamental para o funcionamento adequado de qualquer sistema computacional. Neste sentido, em relação aos tipos de ataques e técnicas de prevenção utilizadas em redes de computadores, analise as afirmativas a seguir.

I. SYN cache e SYN cookies são técnicas que podem ser empregadas no servidor para evitar ataques do tipo inundação de SYN.

II. O uso de pacotes do tipo ICMP Echo Request para um endereço de broadcast de uma rede, com o objetivo de causar negação de serviço, é um dos tipos de ataque de amplificação.

III. O ataque de inundação por UDP é normalmente associado à falsificação do endereço de origem IP para tornar mais difícil a sua detecção e prevenção.

Está correto o que se afirma em

Inicialmente, a categoria "populações tradicionais" congregava seringueiros e castanheiros da Amazônia. Desde então, expandiu-se, abrangendo outros grupos que vão de coletores de berbigão de Santa Catarina a babaçueiras do sul do Maranhão e quilombolas do Tocantins. ( ... ) O que todos possuem em comum é o fato de que tiveram uma história de baixo impacto ambiental; formas equitativas de organização social e a presença de instituições com legitimidade para fazer cumprir suas leis. Mas, acima de tudo, estão todos dispostos a uma negociação: em troca do reconhecimento e do controle sobre o território, comprometem-se a prestar serviços ambientais. As populações tradicionais e suas organizações não tratam apenas com fazendeiros, madeireiros e garimpeiros. Tornaram-se parceiras de instituições centrais como as Nações Unidas, o Banco Mundial e as poderosas ONGs do primeiro mundo.

Adaptado de Populações Indígenas, Povos Tradicionais e Preservação na Amazônia. CUNHA, M. C. e ALMEIDA, W. B. de A. (2001).

Com base no texto, compreende-se o uso da categoria "populações tradicionais" para indicar grupos que

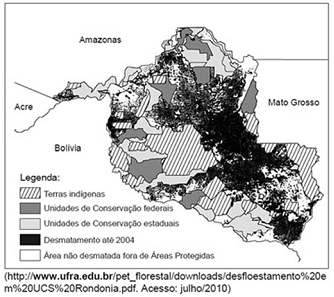

Analise o mapa a seguir.

A respeito do desmatamento no Estado de Rondônia, analise as afirmativas a seguir.

I. Até 2004, mais de um terço do território era afetado por processos de desmatamento com graves impactos para todo o Estado, como a perda da biodiversidade e mudanças no regime hidrológico.

II. As regiões mais atingidas pelo desmatamento se concentram no leste rondoniense, devido ao maior avanço das atividades ligadas à pecuária e à sojicultura.

III. As áreas protegidas do Estado correspondem a aproximadamente 40 % do território, incluindo Terras Indígenas e Unidades de Conservação, também afetadas progressivamente pelo desflorestamento.

Está correto o que se afirma em: