Questões de Concurso

Para trt - 5ª região (ba)

Foram encontradas 2.704 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Mirroring and Duplexing.

II. Very High Reliability Combined with High Performance.

III. Independent Data Disk With Distributed Parity.

IV. Striped Disk Array no Fault Tolerance.

São corretas as respectivas correspondências das características com os níveis de RAID

I. Um IDS é posicionado em linha com o tráfego e no perímetro da rede, fazendo com que o tráfego, obrigatoriamente, passe por ele

PORQUE

II. o próprio IDS deve bloquear ou permitir o tráfego que passe por ele.

A respeito dessas asserções, é correto afirmar que

I. Eliminar um ou mais processos envolvidos no deadlock e desalocar os recursos já garantidos por eles quebra a espera circular

PORQUE

II. os processos eliminados não podem ser recuperados.

A respeito dessas asserções, é correto afirmar que

I. A requisição trap é iniciada pelo gerente para o agente, contendo a variável a ser procurada.

II. A requisição get é iniciada pelo NMS em direção ao agente, contendo mais de um valor de uma determinada MIB.

III. A porta 161/ UDP é utilizada para envio e recebimento de requisições e a porta 162/UDP para receber traps.

IV. A mensagem get-bulk permite requisitar mais de uma seleção de OID de uma única vez.

É correto o que se afirma APENAS em

I. Biblioteca de Machine Learning possibilita a classificação, agrupamento e regressão para realizar o aprendizado de máquina.

II. Biblioteca de deep learning − capaz de realizar cálculos utilizando tensores.

As bibliotecas I e II são, respectivamente,

I. Uma sessão BGP é estabelecida por meio de transmissão em unicast através da porta 179/TCP, enquanto o OSPF estabelece adjacência por meio de transmissões em multicast.

II. Ambos os protocolos são considerados EGPs, uma vez que são utilizados entre sistemas autônomos (AS) diferentes.

III. O OSPF utiliza informação de estado de enlace e um algoritmo de menor custo (dijkstra). Já o BGP utiliza como métrica a contagem de salto para seleção do melhor caminho.

IV. As atualizações de roteamento do OSPF são periódicas e ocorrem a partir do envio de toda a tabela de roteamento para os vizinhos, enquanto o BGP envia suas atualizações em multicast para os roteadores interconectados.

É correto o que se afirma APENAS em

< I > DocumentRoot "/var/www/trt5.infra/" ServerName trt5.infra CustomLog /var/log/httpd/trt5_access.log combined ErrorLog /var/log/httpd/trt5.infra_error.log </VirtualHost>

Para que o servidor responda as requisições, somente na porta 80, a partir de qualquer endereço IP configurado, a lacuna I deve ser corretamente preenchida com

-rw--w-r-- 1 analista analista 0 Oct 12 18:32 arquivo.txt drwx-wxr-x 2 analista analista 4096 Oct 12 18:32 diretório

Com base nesta saída, o valor do umask foi definido em

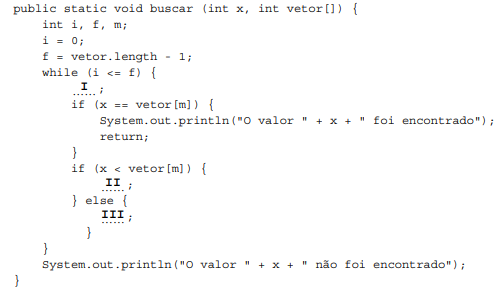

Para que a busca binária execute corretamente e dê uma resposta ao usuário para qualquer valor x buscado, existente ou não no vetor, as lacunas I, II e III devem ser, correta e respectivamente, preenchidas por