Questões de Concurso

Para itep-rn

Foram encontradas 1.551 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

#include "iostream" using namespace std;

int main() { string nome; int idade; cout << "Digite seu nome: "; cin >> nome; cout << "Digite sua idade: "; cin >> idade; meuNome(nome, idade); return 0; }

Para que a chamada da função meuNome, ocorra livre de erros, assinale a alternativa correta em relação à escrita dessa função.

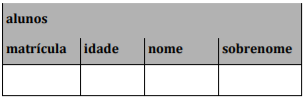

Qual query SQL faria a consulta correta, ordenando os resultados pela idade do aluno?