Questões de Concurso Para trt - 6ª região (pe)

Foram encontradas 1.983 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

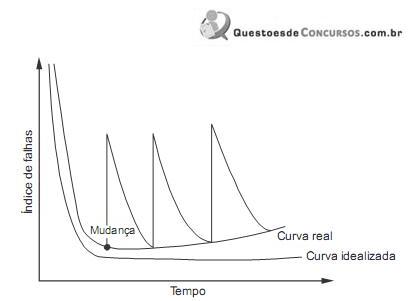

No gráfico, a curva

Mais de 600 mil Macs são infectados em todo o mundo ...De acordo com analistas da empresa russa Doctor Web, mais de 600 mil computadores Mac estão infectados mundo afora, 57% deles nos Estados Unidos e 0,3% no Brasil, com um malware chamado Flashback. O Flashback é um programa nocivo que tem como função roubar dados pessoais. O Flashback instala-se de maneira simples e em apenas duas etapas. Na primeira, basta visitar qualquer site que esteja infectado com o programa, a partir de uma máquina OS X com Java instalado. Depois, na segunda parte do processo, ele irá solicitar uma senha que, se confirmada, permite que o código chegue até a pasta de aplicações do Mac...

(http://exame.abril.com.br/tecnologia/noticias/. Publicado em 05/04/2012)

Em relação a malwares e com base na notícia apresentada, é correto afirmar:

I. A criptografia simétrica é um tipo de criptografia que usa um par de chaves criptográficas distintas (privada e pública) e matematicamente relacionadas.

II. A criptografia assimétrica é um tipo de criptografia que usa uma chave única para cifrar e decifrar dados.

III. A chave pública está disponível para todos que queiram cifrar informações para o dono da chave privada ou para verificação de uma assinatura digital criada com a chave privada correspondente; a chave privada é mantida em segredo pelo seu dono e pode decifrar informações ou gerar assinaturas digitais.

Está correto o que se afirma em