Questões de Concurso

Para trt - 13ª região (pb)

Foram encontradas 1.596 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Um técnico experiente sabe que prover as soluções e transferi-las para tornarem-se serviços pertence ao domínio

Uma etapa no ciclo de vida de serviço que ocorre no final da implantação e antes que o serviço seja totalmente aceito para operação. Durante o suporte para período de funcionamento experimental, o provedor de serviço revê os principais indicadores de desempenho, os níveis de serviço e os limites de monitoração e pode implementar melhorias para garantir que as metas de serviço possam ser atingidas. O provedor de serviço pode também fornecer recursos adicionais para gerenciamento de incidente e de problema durante este período.

Trata-se da definição de

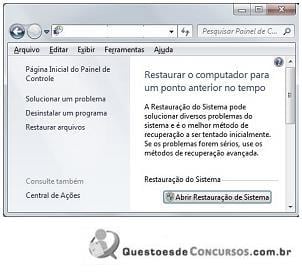

Para acessar a função de restauração de sistema no Windows 7 Home Edition, por um dos meios, João, técnico de informática, realizou os seguintes passos: acessou

Trata-se

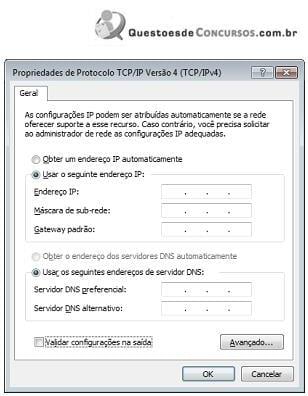

O tecnólogo, experiente, corretamente trocou

- rw - r -- r -- 1 root root 326 Aug 15 2012 up datedb.conf

drwxr - xr - x 10 root root 4096 Oct 17 2012 X 1 1

De acordo com as informações apresentadas, pode-se dizer que Mario

Dentre os campos presentes na janela, o campo Gateway padrão tem a função de indicar o endereço

Sala 1 Sala 3 Sala 5

(A) (C) (B) Corredor

Sala 2 Sala 4 Sala 6

Sabendo-se que o Access Point (A) está configurado para utilizar o canal 1 e que o Access Point (B) está configurado para utilizar o canal 6, para que não haja sobreposição do sinal de radiofrequência dos canais, o Access Point (C) deve ser configurado para utilizar o canal

id – inteiro, não nulo, chave primária.

nome – cadeia de caracteres, não nulo.

cargo – cadeia de caracteres, não nulo.

salario – número real, não nulo.

Utilizando a PL/SQL, para exibir o nome do funcionário, o salário, e o salário aumentado (reajustado) em 30%, arredondado com 0 casas decimais e com legenda de coluna Salário Reajustado, utiliza-se a instrução

Os tipos de dados destinados a armazenar cadeias de caracteres no PostgreSQL 8.0, descritos como A e B no texto acima são, respectivamente,

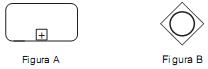

As figuras A e B, em diagramas que utilizam a notação BPMN, representam, respectivamente,