Questões de Concurso

Para trt - 15ª região (sp)

Foram encontradas 2.646 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. A associação offline de domínio facilita o provisionamento de computadores em um datacenter. Ela tem a capacidade de provisionar antecipadamente contas de computador no domínio a fim de preparar as imagens do sistema operacional para implantação em massa.

II. Os computadores são associados ao domínio sempre que acessados. Isso reduz as etapas e o tempo necessário para implantar computadores em um datacenter.

III. O BPA (Analisador de Práticas Recomendadas) do Active Directory identifica desvios das práticas recomendadas para ajudar os profissionais de TI a gerenciar melhor suas implantações do Active Directory. O BPA usa cmdlets do Windows PowerShell para coletar dados de tempo de execução.

Está correto o que se afirma APENAS em

As lacunas I e II são, corretas e respectivamente, preenchidas com:

O texto se refere à

O projeto é uma aplicação web simples, que implementa as operações básicas de um cadastro e segue um modelo de implementação orientada a objetos na plataforma Java EE. O MySQL foi o banco de dados escolhido para persistir as informações do cadastro. O projeto utilizará os seguintes frameworks Java:

O ... I ... é uma tecnologia para desenvolvimento de soluções web especificada pela plataforma Java EE. O objetivo desse framework é estipular um padrão para soluções web corporativas em Java. O Primefaces é uma extensão deste framework e disponibiliza uma série de componentes visuais predefinidos. Trata-se de uma tecnologia open source cujo objetivo é aumentar a produtividade durante o desenvolvimento, com foco em qualidade e eficiência.

O ... II ... é um modelo de componentes, especificado pela plataforma Java EE, elaborado para resolver problemas e desafios complexos de softwares corporativos. São componentes que atuam na camada servidor, classificados como componentes de negócio. Podem ser utilizados em diferentes situações como desenvolvimento distribuído, integração/conectividade com legado, processamento assíncrono baseado Fila / Mensagens, controle transacional e outros. Este componente é responsável pelas regras de negócio, ou seja, a persistência e o controle transacional.

A JPA- Java Persistence API é o padrão adotado pelo Java para soluções ORM (Objeto Mapeamento Relacional). A JPA define as regras ORM via anotações, mas por ser uma especificação ou padrão ela depende de um provider. Nessa aplicação poderá ser utilizado o ... III ... como o provider JPA.

Os frameworks I, II e III acima que serão utilizados no projeto são, respectivamente:

I. Cria o web service e disponibiliza o serviço para que alguém possa utilizá-lo. Mas, para que isto ocorra, precisa descrever o web service em um formato padrão, que seja compreensível para qualquer pessoa ou processo que precise usar esse serviço e também publicar os detalhes sobre seu web service em um registro central que esteja disponível.

II. É qualquer um que utilize um web service. Conhece a funcionalidade do web service a partir da descrição disponibilizada, recuperando os seus detalhes através de uma pesquisa sobre o registro publicado. Através desta pesquisa, pode obter o mecanismo para ligação com este web service.

III. É a localização central em que as duas entidades anteriores podem uma relacionar os web services e a outra pesquisá- los. Contém informações como detalhes de uma empresa, quais os serviços que ela fornece e a descrição técnica de cada um deles.

I, II e III, referem-se, respectivamente, a:

“Há uma hierarquia de classes na qual uma operação X é definida para a superclasse e é herdada por suas subclasses. Cada subclasse usa a operação X, mas ela é aplicada dentro do contexto dos atributos e operações privadas que foram definidas para a subclasse. O contexto no qual a operação X é usada varia de modo sutil.”

Para Luiza aplicar o teste de unidade na operação X é :

Para iniciar e parar o ...... como processo utilizando o prompt de comandos (console ou shell) do sistema operacional:

1. defina as variáveis de ambiente JAVA_HOME e CATALINA_HOME, para apontar o diretório principal da instalação do Java e do ......, respectivamente. O recomendado é criar o script [Windows] setenv.bat ou [Unix] setenv.sh dentro de CATALINA_HOME/bin, com estas configurações;

2. vá para o diretório bin do ......:

- [Windows] cd %CATALINA_HOME%\bin

- [Unix] cd $CATALINA_HOME/bin

3. execute o script desejado:

- Iniciar: [Windows] startup.bat ou catalina start [Unix] startup.sh ou catalina.sh start

- Parar: [Windows] shutdown.bat ou catalina stop [Unix] shutdown.sh ou catalina.sh stop

As lacunas das orientações acima referem-se ao

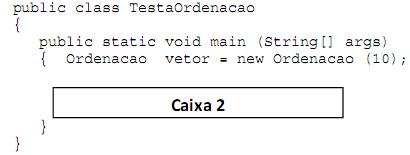

Caixa 2 é corretamente preenchida por:

A solução a que a publicação se refere e a empresa responsável por armazenar e executar todos os aplicativos são, respectivamente:

Situação 1: há diversos equipamentos como câmera digital, teclado, mouse, fone de ouvido etc. que devem ser conectados a um computador tipo desktop.

Situação 2: existe uma LAN formada por alguns computadores em uma sala. Os computadores possuem Wi-Fi e precisam ser interconectados.

Situação 3: as redes de acesso em banda larga que utilizam cabo e ADSL do Tribunal devem ser substituídas por uma tecnologia sem fio.

As soluções de tecnologia sem fio indicadas corretamente por Ana são:

I. Em situações em que classes precisam trabalhar juntas, mas isto não está sendo possível porque suas interfaces são incompatíveis, pode-se utilizar este design pattern que permite converter a interface de uma classe em outra interface esperada pelos clientes de forma que classes com interfaces incompatíveis possam interagir.

II. Este design pattern pode ser utilizado quando se deseja definir uma dependência um-para-muitos entre objetos de modo que quando um objeto muda o estado, todos seus dependentes são notificados e atualizados.

III. Em situações em que se deseja acessar o conteúdo de uma coleção sem expor sua representação interna utiliza-se este design pattern que permite prover uma interface única para varrer coleções diferentes.

Os padrões descritos nos itens I, II e III são, respectivamente,