Questões de Concurso

Para câmara de marabá - pa

Foram encontradas 449 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

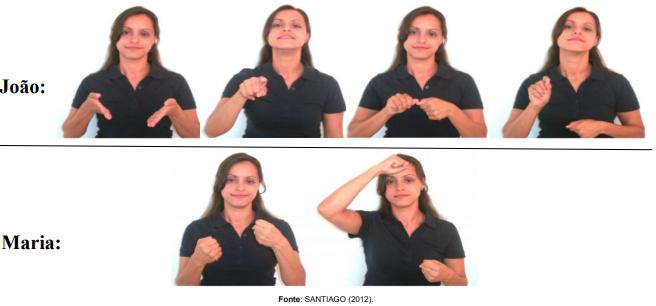

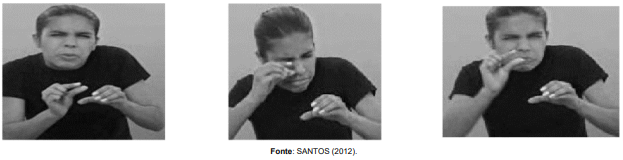

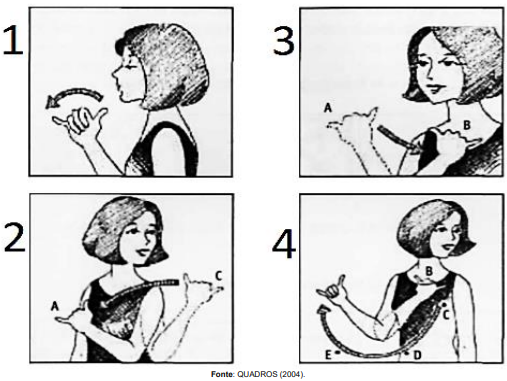

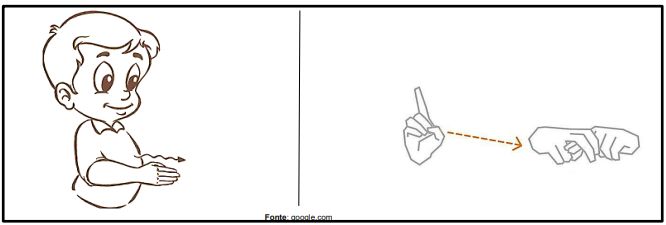

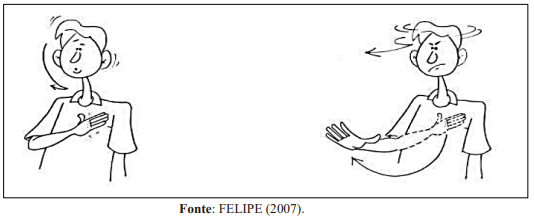

Nesse caso, temos um exemplo de negação feito através do processo de

I- Traduzir liga-se à tarefa de versar de uma língua para outra trabalhando com textos escritos. II- Ao traduzir para a língua alvo, pode-se consultar dicionários, livros, pessoas na busca de trazer os sentidos pretendidos do modo mais adequado. III- Interpretar está ligado à tarefa de versar de uma língua para outra nas relações interpessoais, trabalhando na simultaneidade, no curto espaço de tempo entre o ato de enunciar e o ato de dar acesso ao outro àquilo que foi enunciado. IV- O intérprete trabalha nas relações sociais em ato, nas relações face a face, e deve tomar decisões rápidas sobre como versar um termo ou um sentido de uma língua para outra, sem ter tempo para consultas ou reflexões.

Está correto somente o que se afirma em

I. A computação paralela é caracterizada pelo uso de várias unidades de processamento, que trabalham de forma simultânea, com o objetivo de otimizar a execução de uma tarefa. Baseia-se no conceito de dividir-para-conquistar. II. A execução de tarefas em um ambiente fortemente acoplado permite que a memória seja compartilhada entre os processos cooperantes. III. Para a elaboração de um programa paralelo, não é necessário prévio conhecimento da arquitetura de comunicação entre os processadores.

A sequência correta das afirmativas e

Rótulo i Índice de linha ii Palavra(s) dentro do bloco iii

A quantidade de bits de cada um dos campos acima, representados por i, ii e iii, são, respectivamente,

I. O conteúdo do e-mail foi alterado antes de chegar ao destino. II. O conteúdo do e-mail foi lido por uma pessoa que não é o destinatário devido.

Nas situações I e II, respectivamente, foram violados os seguintes princípios básicos da segurança da informação:

I. Os firewalls da categoria filtro de pacotes simples atuam na camada de rede e podem tomar decisões com base no endereço IP de origem, no endereço IP de destino, ou ainda com base na porta do protocolo TCP ou UDP. II. Os firewalls de estado são mais elaborados que os filtros de pacotes simples porque trabalham na camada de transporte e são capazes de detectar falhas não só no nível dos pacotes mas também no nível das conexões TCP. III. Os firewalls de aplicação conseguem analisar conteúdos das mensagens na camada mais alta da comunicação, tendo a capacidade de bloquear páginas web com conteúdos indesejados, por exemplo.

Considerando-se V para verdadeiro e F para falso, o julgamento correto das afirmativas é

I. O e-mail é a uma forma de se contaminar um sistema, pois o vírus pode vir em um anexo, ou no próprio corpo HTML da mensagem. Muitos serviços de e-mail desativam a HTML como padrão, até que se confirme o remetente. II. Serviços de compartilhamento peer-to-peer como Dropbox, SharePoint ou ShareFile podem ser usados para propagar vírus. Esses serviços sincronizam arquivos e pastas para qualquer computador vinculado a uma conta específica. Então, quando se faz upload de um arquivo infectado por vírus em uma conta de compartilhamento de arquivos, o vírus é baixado para todos que acessam e compartilham esse arquivo. III. Softwares sem correção são softwares e aplicativos que não sofreram as atualizações de segurança mais recentes do desenvolvedor, para corrigir brechas de segurança no software, possibilitando, com isso, que criminosos explorem as vulnerabilidades das versões desatualizadas de programas.

A sequência correta é