Questões de Concurso

Para analista de sistemas júnior - processos de negócios

Foram encontradas 558 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A ICP (Infraestrutura de Chaves Públicas) define um conjunto de técnicas, práticas e procedimentos a serem adotados pelas entidades a fim de estabelecer um sistema de certificação digital baseado em chave pública.

Na ICP-Brasil, o certificado de uma Autoridade Certificadora, imediatamente subsequente à Autoridade Certificadora Raiz, é assinado

O SAML (Security Assertion Markup Language) é constituído por componentes modulares que permitem a transferência de identidade, autenticação e informações de autorização entre organizações. Dentre esses componentes, os protocolos são utilizados para realizar as requisições definidas pelo SAML e retornar as respostas apropriadas.

O protocolo que fornece um mecanismo pelo qual as mensagens do protocolo SAML podem ser passadas por referência, utilizando, para isso, um valor pequeno e de tamanho fixo, é o

Um certificado digital possui o valor SHA256RSA no campo algoritmo de assinatura.

Essa informação indica que a assinatura digital do certificado digital foi criada com o algoritmo de hash

Esse malware é o

A Virtual Private Network (VPN) permite o estabelecimento de um enlace seguro do tipo host-to-host, host-to-gateway ou gateway-to-gateway. Existe uma técnica que permite o encapsulamento de um pacote inteiro em outro pacote na VPN do tipo host-to-gateway, de forma segura, usando criptografia.

Essa técnica é o(a)

Para proteger as redes de dados, as empresas criam perímetros de segurança formados por componentes que avaliam o tráfego de ingresso e egresso.

O componente que utiliza listas de controle de acesso formadas por regras que determinam se um pacote pode ou não atravessar a barreira é a(o)

A Norma ISO 27002 define o código de prática para a gestão da segurança da informação.

Dentre as recomendações de segurança, o controle de acesso à rede recomenda implantar ações de controle para que

A classificação da informação visa a assegurar que a informação receba um nível adequado de proteção.

O processo de classificação da informação é um processo

A aplicação WWW é hoje uma das formas mais comuns de oferecer serviços. Todos os dispositivos cliente, de celulares a laptops e desktops, têm hoje diversos navegadores que permitem o consumo desses serviços de forma padronizada. Dois dos principais padrões que permitem essa grande ubiquidade de serviços web estão relacionados a:

(i) um protocolo para a recuperação das páginas armazenadas nos servidores;

(ii) a codificação dessas páginas.

Esses padrões são:

Uma empresa deseja permitir que seus colaboradores acessem vários de seus recursos de forma distribuída, via rede, sem, no entanto, permitir que outras pessoas, estranhas à empresa, tenham esse mesmo privilégio.

Para isso, o departamento de suporte de TI da empresa deve providenciar uma

Considere a seguinte notação para especificar componentes de esquemas relacionais:

• Tabelas são descritas por um nome e uma lista de colunas, separadas por vírgulas.

• Colunas que participam da chave primária estão sublinhadas.

• Dependências funcionais entre colunas são definidas pelo símbolo (→) e exibidas em seguida à definição das tabelas.

Todos os esquemas atendem à 1FN.

Dos esquemas a seguir, o único que se encontra na 3FN é

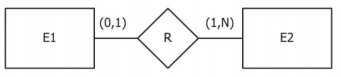

A Figura a seguir exibe um modelo E-R composto por duas entidades e uma relação.

Qual diagrama de Venn contém uma relação que atende às regras de multiplicidade definidas no modelo E-R acima?

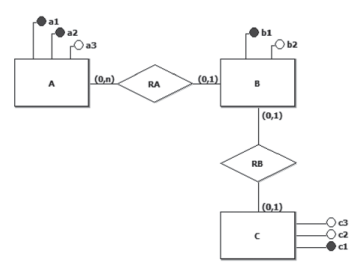

A Figura abaixo exibe um modelo E-R.

Os identificadores das entidades A, B e C são, respectivamente, (a1,a2), b1 e c1.

Considere que, na transformação desse modelo para um conjunto de Tabelas relacionais, todos os atributos serão tratados como strings com exatamente 10 caracteres.

Qual esquema relacional preserva a semântica do modelo E-R acima?

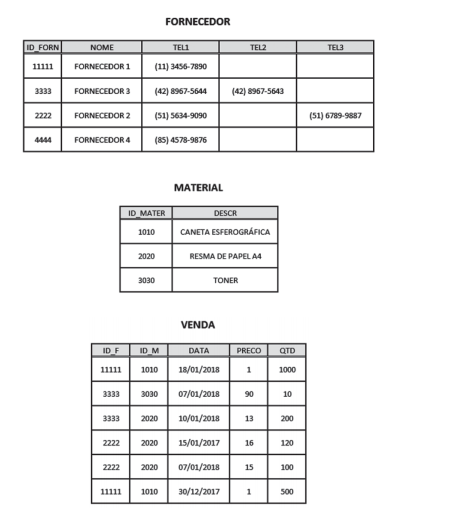

O banco de dados de uma empresa contém as tabelas a seguir, que são usadas para controlar as compras de materiais de escritório.

Sabe-se que um fornecedor pode vender muitos materiais, e um material pode ser vendido por vários fornecedores.

As Figuras abaixo exibem os dados que se encontram armazenados nas Tabelas usadas para controlar as compras de materiais de escritório.

Considerando as informações apresentadas, qual comando SQL será executado sem erro?

O banco de dados de uma empresa contém as tabelas a seguir, que são usadas para controlar as compras de materiais de escritório.

Sabe-se que um fornecedor pode vender muitos materiais, e um material pode ser vendido por vários fornecedores.

Analise o programa, em Java, a seguir:

Ao ser executado, o programa imprimirá um número entre

O modo de execução de uma linguagem de programação, apesar de não ser obrigatório, é fortemente determinado por características do projeto da linguagem. Isso permite que as linguagens de programação sejam agrupadas pelo modo como são tipicamente processadas. Algumas linguagens são normalmente compiladas diretamente para linguagem de máquina, outras são normalmente interpretadas e, ainda, existe um grupo de linguagens híbridas que são, normalmente, compiladas para uma linguagem intermediária que é interpretada por uma máquina virtual.

Que lista possui um exemplo de cada um dos três grupos de linguagens?

O Modelo de Acessibilidade em Governo Eletrônico (eMAG) define recomendações que norteiam o desenvolvimento e adaptação de conteúdos do Governo Federal. Esse documento é uma importante norma brasileira que orienta o desenvolvimento de sites acessíveis, sendo uma versão especializada do WCAG (Web Contente Acessibility Guidelines).

Entre as recomendações de acessibilidade do eMAG no design de Web sites, inclui-se

O principal documento de referência de interoperabilidade no Brasil é o Padrão de Interoperabilidade do Governo Eletrônico (ePING).

Em suas especificações técnicas de organização e intercâmbio de informação, esse documento define que as duas linguagens adotadas para tratamento e transferência de dados são