Questões de Concurso

Para técnico - tecnologia da informação

Foram encontradas 1.470 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

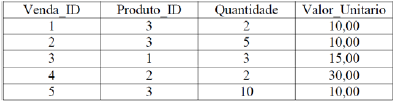

Considere que uma empresa possua em seu Banco de

Dados uma tabela chamada Vendas relacionada com a

venda de produtos, como apresentada a seguir.

O campo Valor_Unitario do registro no qual Venda_ID =

5, foi armazenado incorretamente como sendo igual

10,00, onde deveria constar 9,00. Assinale a alternativa

que apresente a expressão SQL que corrija este valor de

10,00 para 9,00:

Em relação a estas afirmações, assinale a alternativa correta:

I. A topologia física de uma rede local compreende os enlaces físicos de ligação dos elementos computacionais da rede. II. A topologia lógica da rede se refere à forma através da qual o sinal é efetivamente transmitido entre um computador e outro. III. A topologia em anel utiliza um periférico concentrador, um GBIC de nível 3, interligando todas as máquinas da rede.

Em relação a estas afirmações, assinale a alternativa correta:

I. O ping é um aplicativo que utiliza o protocolo ICMP e permite ao usuário verificar a conectividade entre dois hosts. II. Com o aplicativo traceroute(Linux) / tracert(Windows) o usuário pode descobrir o caminho percorrido pelo pacote até seu destino. III. O ping é um aplicativo que utiliza o protocolo TTL e permite ao usuário verificar a conectividade entre dois hosts.

Em relação a estas afirmações, assinale a alternativa correta: