Questões de Concurso

Para técnico - tecnologia da informação

Foram encontradas 1.470 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

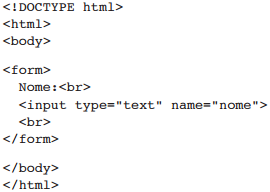

Esse código produzirá a saída

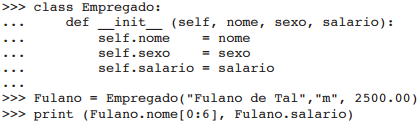

Considere o seguinte código em Python

A saída na tela após a execução será

1. busca da instrução da memória; 2. preparação (incremento) para a busca da próxima instrução; 3. decodificação da instrução; 4. execução da soma.

Nesses passos, utilizam-se os seguintes recursos: