Questões de Concurso

Para professor - informática

Foram encontradas 3.405 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

As expressões que completam corretamente os espaços em branco, respectivamente, são

I. Em uma lista linear em alocação sequencial, cada nó é formado por campos que armazenam características distintas dos elementos da lista. Cada nó da lista pode possuir um identificador denominado chave, que deve ser único na lista para evitar ambiguidades. II. A fila é um caso particular de listas onde as inserções e as remoções são realizadas apenas em uma das extremidades da lista. III. A pilha é um caso particular de listas onde as inserções são realizadas em uma extremidade e as remoções na outra extremidade da lista.

É correto afirmar que a(s) afirmativa(s)

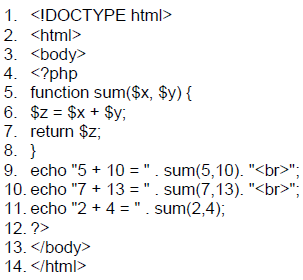

Analise o código a seguir.

Sobre esse código, é correto afirmar que

I. Pode ser utilizada programação estruturada ou programação orientada a objeto, ou ainda uma mistura das duas formas de programação. II. Tem recursos úteis para processamento de texto, incluindo expressões regulares. III. Tem suporte para comunicação com serviços, utilizando protocolos como LDAP, IMAP, SNMP, NNTP, POP3 e HTTP.

É correto afirmar que

I. Os ambientes virtuais de aprendizagem são sistemas fechados desenvolvidos por empresas e precisam ser adquiridos por meio de planos com assinaturas semestrais, anuais ou bianuais. II. Para o professor organizar os materiais de sua disciplina no ambiente virtual de aprendizagem, ele precisa de conhecimentos técnicos sobre como programar em diversas linguagens de programação, como C++ e Java. III. Um ambiente virtual de aprendizagem é um sistema que proporciona a organização e distribuição de conteúdo diversos para cursos online e disciplinas semipresenciais para alunos em geral com objetivo de auxiliar o processo de ensino e aprendizagem.

É correto afirmar que a(s) afirmativa(s)

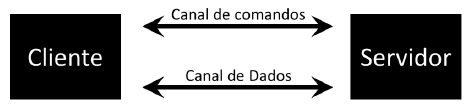

Considere a seguinte representação:

O protocolo que está representado acima é

É a técnica de gerenciamento de memória usada pelo sistema operacional para diminuir o tempo ocioso do processador, movendo alguns processos bloqueados da memória principal para a memória secundária.

A descrição acima é referente ao conceito de

I. Um dispositivo pode iniciar uma nova gravação enquanto o processador manipula os dados do buffer. II. O objetivo principal do buffer é desocupar o processador e os dispositivos de processamentos extras. III. O cache é um tipo de buffer para instruções que são utilizadas com maior frequência pelo processador. IV. O buffer não é utilizado para operações de leitura em função de não haver controle sobre o ponteiro da fila de instruções.

Considerando-se V para verdadeiro e F para falso, o julgamento correto das afirmativas é

I. A presença de utilitários de desenvolvimento, tais como ferramentas de execução de scripts, não ajuda o atacante a comprometer o sistema operacional. II. É uma boa prática alterar a permissão do diretório /usr para somente leitura, alterando configurações no gerenciador de pacotes para permitir eventuais mudanças de forma automática. III. Senhas de usuário são um ponto vulnerável em um sistema, logo é necessária uma política de troca/gerenciamento de senhas por parte do administrador.

É correto afirmar que

I. mudar o tipo de partição; II. limpar toda a informação de configuração do disco; III. mudar o foco para determinado objeto; IV. recuperar detalhes (como espaço livre em uma partição) de um objeto.

Essas ações são realizadas respectivamente pelos seguintes comandos: