Questões de Concurso

Para professor - informática

Foram encontradas 3.381 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Não inclui redundância. II. Os dados são distribuídos por todos os discos no array. III. Não há overhead de cálculo de paridade. IV. Recomendado para aplicações que exigem alta largura de banda.

Qual nível RAID possui todas as características apresentadas?

acl RedeIFMS src 192.168.1.0/24 acl PontoCom dstdomain .com acl Linux dstdomain .linux.com http_access allow RedeIFMS Linux http_access deny RedeIFMS PontoCom http_access allow RedeIFMS http_access deny all

Para uma máquina cliente, devidamente configurada na rede (192.168.1.0/24) e que utiliza esse Proxy para navegar na Internet, é correto afirmar que:

I. Um espaço de endereçamento.

II. Recursos de sincronização e comunicação entre threads, como semáforos e interfaces de comunicação (soquetes).

III. Recursos de nível mais alto, como arquivos e janelas abertas.

IV. Núcleo e proteção. Dentre as proposições apresentadas acima, quais podem ser consideradas corretas?

Nesse contexto, o nome pelo qual é conhecida a topologia física, as guias de transmissão/recepção do conector para funcionamento da rede e a figura que identifica esse conector são, respectivamente,

I. Esse conceito se refere à proteção de informações que não devem ser acessadas por indivíduos não autorizados. Isso significa dizer que, literalmente, determinadas informações são confidenciais e só dispõem de seu acesso aqueles que possuem autorização para tal. Esse aspecto é implementado por diversos mecanismos, como logins, senhas, tokens e criptografia.

II. Esse conceito se refere à plenitude do armazenamento dos dados, isto é, da mesma forma que as informações são fornecidas, elas devem ser armazenadas, sem qualquer alteração em seu conteúdo. Esse aspecto é implementado por meio de mecanismos como criptografia, hashing e assinaturas digitais, incluindo também o uso da definição de permissões para acesso a arquivos por meio de códigos de verificação e senhas, além do uso do backup.

III. Esse conceito se refere ao acesso dos dados sempre que este for necessário. Esse princípio está diretamente relacionado à eficácia do sistema e do funcionamento da rede para que, consequentemente, a informação possa ser acessada quando for necessário. Esse aspecto é implementado por meio de mecanismos como a realização periódica de backups em nuvem, atualizações necessárias dos sistemas e o uso de banda compatível com as necessidades da empresa, a fim de evitar quedas na navegação. Fora isso, outra ação importante refere-se à realização de um plano de recuperação de desastres.

Os pilares da segurança da informação descritos em I, II e III são denominados, respectivamente,

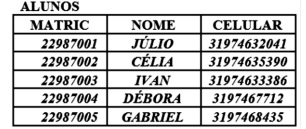

Considere a tabela abaixo, pertencente a um banco de dados relacional SQL.

Para obter NOME e CELULAR, classificados por NOME, deve-se

empregar o seguinte comando SQL:

Esse princípio é denominado

Na programação web e construção de sites para a internet são utilizados, em larga escala, os conceitos de HTML e CSS. Os monitores de vídeo trabalham com o sistema de cores RGB (RedGreen-Blue), em que valores entre 0 e 255 de vermelho, verde e azul são combinados para formar todos os tons de cores na tela. Entretanto, quando se trabalha com HTML ou CSS, as cores são utilizadas no sistema hexadecimal. Algumas cores têm nomes atribuídos pelo W3C; portanto, são reconhecidas por praticamente qualquer navegador, como white para branco e blue para azul.

As sintaxes em HTML <font color=”red”> e em CSS {color: yellow;} correspondem no sistema hexadecimal, respectivamente, a

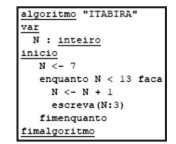

Nessas condições, assinale a alternativa que apresente corretamente a série de números gerada pelo algoritmo e uma estrutura equivalente que usa a estrutura de controle repita... até... fimrepita.

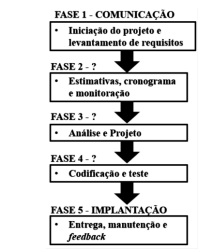

De acordo com Pressman, o modelo em cascata representa uma abordagem clássica, sistemática e sequencial para o desenvolvimento de softwares, conforme indicado na figura a seguir:

Nesse modelo, as fases 2, 3 e 4 são denominadas,

respectivamente,

I. Tipicamente estabelece uma política FIFO – First In, First Out de acesso aos dados. Em outras palavras, a ordem estabelecida nessa estrutura é a ordem de inserção. No momento de retirar um nó da lista, o nó mais antigo ou o primeiro que entrou é o primeiro a ser retirado. Como as políticas de inserção e remoção são predefinidas, para esse tipo de estrutura as operações são descritas de forma genérica, INSERT e REMOVE.

II. Tipicamente estabelece uma política LIFO – Last In, First Out de acesso aos dados. Nessa estrutura, no momento de retirar um nó da lista, o nó mais recente ou o último que entrou é o primeiro a ser retirado. Essa estrutura também oferece basicamente duas operações de manipulação, PUSH, para inserção de um elemento no topo, e POP, para retirada do elemento do topo.

As descrições em I e II fazem referência, respectivamente, às estruturas de dados conhecidas como