Questões de Concurso

Para analista judiciário - tecnologia da informação

Foram encontradas 6.932 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O programador escreve uma parte do código e o insere secretamente no sistema operacional para utilizá-lo em represália a um possível afastamento involuntário do ambiente de trabalho. Dessa forma, a execução bem-sucedida do programa depende desse programador alimentá-lo diariamente, por meio de uma senha.

O tipo de ataque descrito acima é conhecido por

I. Prioridades de backup e recuperação rápidos.

II. Frequência com que os dados mudam.

III. Restrições de tempo na operação de backup.

IV. Prevalência dos dados recuperados.

Está correto o que consta em

- largura do barramento: 4 bytes;

- envio do endereço para a memória: 6 ns;

- leitura da memória: 20 ns;

- total envio do dado para o dispositivo: 6 ns.

Em função dos dados acima, o tempo total para a leitura de uma palavra será de

I. Mudança de perspectiva da visão - extração de um subcubo.

II. Corta o cubo mas mantém a mesma perspectiva de visualização dos dados.

I e II correspondem, respectivamente, às operações básicas OLAP

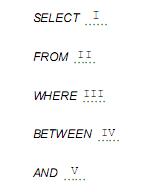

Completa correta e respectivamente as lacunas I, II, III, IV e V: