Questões de Concurso

Para analista judiciário - tecnologia da informação

Foram encontradas 6.932 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

– realizar a Gestão dos Ativos de Informação e da Política de Controle de Acesso; – criar controles para o tratamento de informações com restrição de acesso; – promover treinamento contínuo e certificação internacional dos profissionais diretamente envolvidos na área de segurança cibernética; – estabelecer requisitos mínimos de segurança cibernética nas contratações e nos acordos que envolvam a comunicação com outros órgãos; – utilizar os recursos de soluções de criptografia, ampliando o uso de assinatura eletrônica, conforme legislações específicas; e

Considere o código Python abaixo.

import json

x = '{ "nome":"Paulo", "idade":30, "cidade":"São Paulo"}'

Para converter o conteúdo de x para JSON e exibir a cidade devem-se utilizar, na sequência do código, os comandos

Neste contexto, uma Analista deseja exibir o nome do produto dentro do campo nome de um formulário criado em uma página JSP, por meio da linha abaixo.

<input type="text" id="nome" name="nome" value=" I ">

Para que isso seja possível, a lacuna I deve ser preenchida corretamente por

I. Divide o tráfego em uma série de registros, cada um dos quais é protegido independentemente usando as chaves de tráfego.

II. Autentica as partes comunicantes, negocia modos e parâmetros criptográficos e estabelece compartilhamento de chaves.

Os protocolos descritos em I e II são, correta e respectivamente,

@Entity public class Cliente { @Id @GeneratedValue(strategy = GenerationType. I ) private Long id; // atributos e métodos restantes }

Para informar ao provedor de persistência que os valores a serem atribuídos ao identificador único (id) serão gerados pela coluna de autoincremento da tabela do banco de dados, utiliza-se, na lacuna I, o valor

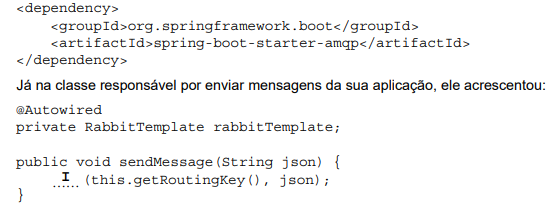

A lacuna I deve ser corretamente preenchida com

(Disponível em: https://docs.pdpj.jus.br)

De acordo com o texto acima, A, B e C são, correta e respectivamente: