Questões de Concurso

Para analista de controle externo - tecnologia da informação

Foram encontradas 975 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

nomes

0 Ana Pedro

1 Marcos Paulo

0 1

Para declarar a array e já armazenar os nomes em um ambiente de programação Java ideal, o programador deve escrever a instrução

I. adequado para captar os requisitos funcionais de um sistema, ajudando no entendimento destes requisitos.

II. suporta e estimula o comportamento paralelo, sendo útil para modelagem de fluxo de trabalho e de processos, principal- mente, processos de negócio.

Os diagramas descritos em I e II são, correta e respectivamente, de

A empresa na qual Paula trabalha encontra-se no nível de maturidade

a) permitem o acesso aos dados de maneira simplificada;

b) autorizam os acessos de múltiplos usuários às informações;

c) controlam a manipulação dos dados presentes no banco de dados (inserção, supressão, modificação etc.).

Esses serviços são providos por

No cenário apresentado, um computador equipado com um programa que possibilita as ligações em VoIP está conectado numa rede local (LAN) com o equipamento A. Primeiro, o computador descobre o equipamento A na rede, que envia ao computador seu endereço IP. O computador se registra com o equipamento A que, por sua vez, manda de volta uma mensagem de gerenciamento. Após aceitar a mensagem, o computador pede para o equipamento A largura de banda para iniciar a configuração da chamada, com o estabelecimento de uma conexão. Após a largura de banda ser liberada ao computador, ele envia outra mensagem com o número do telefone a ser chamado para o equipamento A, que confirma a solicitação da chamada e encaminha a informação para o equipamento B. Este, que é metade computador e metade comutador de telefonia, faz a chamada telefônica para o telefone comum. O telefone toca e o computador recebe o sinal indicando que ele está tocando. Quando o telefone é atendido, é enviada uma mensagem ao computador indicando que houve a conexão.

A e B são, respectivamente,

O protocolo descrito é o

I. O patch cord ligando o switch ao patch panel.

II. O cabo da rede secundária, ligando o patch panel à tomada na área de trabalho.

III. O cabo entre a tomada e o computador.

Dentro dos padrões recomendados para instalação de redes locais em prédios, são medidas (em metros) adequadas para os segmentos I, II e III, respectivamente,

I. Consiste de vários processadores semelhantes dentro de um mesmo computador, interconectados por um barramento ou algum tipo de arranjo de comutação.

II. Consiste em um grupo de computadores completos e interconectados trabalhando juntos, como um recurso computacional unificado que pode criar a ilusão de ser apenas uma máquina.

I e II são, respectivamente,

I. Um grande número de registradores de propósito geral e/ou o uso de tecnologia de compiladores para otimizar o uso de registradores.

II. Um conjunto de instruções simples e limitado, com formato fixo.

III. Ênfase na otimização do pipeline de instruções.

IV. Instruções de máquina interpretadas por um microprograma localizado em uma memória do circuito integrado do processador.

Embora os sistemas RISC tenham sido definidos e projetados de muitas maneiras e por grupos diferentes, os elementos compartilhados pela maioria dos projetos são os descritos APENAS em

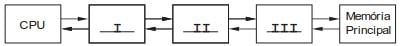

I, II e III representam níveis de cache com as seguintes características:

Tamanho Velocidade

I 32 KB Muito rápida

II 256 KB Mais lenta que I

III 8 MB Mais lenta que II

Desta forma I, II e III representam, respectivamente, memórias cache