Questões de Concurso

Para técnico de tecnologia da informação

Foram encontradas 8.888 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assinale a alternativa que pode substituir o sublinhado no período acima, sem provocar grave alteração de sentido.

O segmento após os dois-pontos no período acima, em relação ao trecho anterior, exerce papel de

I. A pesquisa descobriu que os neandertais foram dizimados pelos Homo sapiens e sua tecnologia de arco e flecha. II. Pela análise das pontas encontradas, e seguindo um parâmetro já conhecido, é extremamente provável que elas pertencessem a flechas e não a lanças. III. Os arcos não foram encontrados certamente em função de serem materiais muito mais perecíveis e que não sobreviveram à ação do tempo.

Assinale

Em relação às características desse software, assinale V (verdadeiro) ou F (falso) em cada afirmativa.

( ) Permite controle parental, usado para evitar que crianças tenham acesso a sites, aplicativos ou jogos especificados. ( ) É usado para permitir que um aplicativo tenha acesso à rede externa, mesmo com o firewall ativo. ( ) Usa o emparelhamento Bluetooth com um dispositivo do usuário, para detectar se está ausente, e bloquear o computador.

A sequência correta é

I - Um dos problemas de desempenho dos processadores atuais, em geral, é a necessidade de mais memória principal, o que pode ser resolvido aumentando o tamanho da cache primária.

II - Aumentar muito o número de ciclos por segundo de um processador não é viável por fatores físicos (eletricidade e eletromagnetismo) envolvidos.

III - O fato de um processador ter o dobro do número de núcleos de processamento (cores) do que outro, sendo os núcleos idênticos, não quer dizer que executará uma tarefa mais rapidamente.

Está(ão) correta(s)

A - programa ping B - sniffer Wireshark C - arquivos de log dos computadores

Sobre a função das ferramentas, é INCORRETO afirmar que

A afirmação acima refere-se ao protocolo

Associe o programa apresentado na coluna da esquerda a uma de suas funcionalidades na coluna da direita.

(1) ipconfig (2) tracert (3) netstat

( ) Permite fazer recarga (refresh) de configurações DHCP e DNS. ( ) Mostra conexões ativas de rede e portas TCP/IP abertas. ( ) Usa ICMP para mostrar os dispositivos no caminho até um dispositivo de destino. ( ) Mostra a tabela de roteamento IP.

A sequência correta é

A partir dessas informações, é INCORRETO afirmar que

Esse tipo de ataque é conhecido como

( ) É composta por Entrada de Dados, Unidade Central de Processamento (UCP), Memória e Saída de Dados.

( ) Quanto a dados e instruções, é do tipo SISD.

( ) A UCP realiza o ciclo de busca-e-execução de instruções, base do funcionamento do computador.

( ) Usa barramentos separados para memória de dados e memória de instruções.

A sequência correta é

Considerando as camadas do modelo ISO/OSI de redes, essa informação é relevante somente para

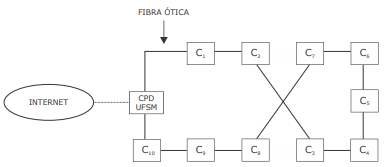

O CPD está conectado à Internet por um link de alta velocidade. Cada centro está conectado ao próximo por um cabo de fibra ótica. Qualquer comunicação que chega da Internet é repassada pela rede ao C1, que repassa ao C2 e assim sucessivamente, até atingir o destino, ou retornar ao CPD, via C10. Neste caso, o destinatário não existe ou não está disponível.

Isso reflete a topologia de rede do tipo

Considerando o contexto dado, é correto afirmar que

I - Os dispositivos SSD têm menor latência de busca que os HDD (Hard Disk Drive), por não terem partes móveis.

II - Quando necessário, um dispositivo SSD deve sofrer "formatação rápida" ao invés de "formatação completa", para não sofrer degradação precoce.

III - Os dispositivos SSD possuem limitação quanto ao número de ciclos de leitura que podem sofrer, o que reduz sua vida útil.

Está(ão) correta(s)