Questões de Concurso

Para técnico de tecnologia da informação

Foram encontradas 9.047 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com relação a requisitos de software, julgue o item a seguir.

Um requisito é considerado funcional quando estiver

relacionado a uma propriedade do sistema, tal como a

confiabilidade.

Com relação a requisitos de software, julgue o item a seguir.

Os requisitos de domínio podem ser requisitos funcionais

quando forem parte do domínio da aplicação; por sua vez, os

requisitos não funcionais não podem fazer parte dos

requisitos de domínio.

Com relação a requisitos de software, julgue o item a seguir.

Os requisitos associados a um sistema para que ele reaja ao

receber dados nulos são denominados requisitos funcionais.

Julgue o item a seguir, a respeito de padrões de processo.

O MR-MPS-SW é um modelo de referência associado à melhoria de processo de software, baseado em níveis de maturidade. No primeiro nível a ser implementado, o nível de maturidade E, o processo é objeto de melhorias incrementais e inovações; o objetivo é mensurar as consequências das mudanças identificadas, a partir de investigação de enfoques inovadores, para a definição e implantação do processo.

Julgue o item subsecutivo, com base no modelo de acessibilidade do governo eletrônico.

Caso sejam utilizados múltiplos manipuladores de eventos

para uma ação, de modo que ela funcione tanto pelo mouse

como pelo teclado, é importante testar o resultado final em

diferentes navegadores e por meio da utilização de diferentes

recursos de tecnologia assistiva.

Julgue o item subsecutivo, com base no modelo de acessibilidade do governo eletrônico.

O modelo recomenda que não devem ser utilizadas

marcações para redirecionar a uma nova página, como o uso

do atributo http-equiv com conteúdo refresh do

elemento META.

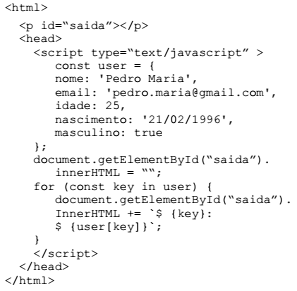

Considerando o código precedente, em HTML, julgue o item a seguir.

O código em questão apresenta um erro de sintaxe, porque

atribui valores de tipos diferentes a uma mesma variável.

Acerca de controles e testes de segurança para aplicações web, julgue o item seguinte.

A metodologia empregada nos testes de caixa branca tem

como base a geração de casos de teste por meio do

conhecimento da estrutura interna do programa.

Com relação a conceitos de SOA e de webservice, julgue o próximo item.

Universal Description, Discovery and Integration (UDDI) é

a representação de dados e metadados sobre serviços da Web

e consiste de um registro, para uso em uma rede pública ou

na infraestrutura interna de uma organização, para

classificar, catalogar e gerenciar serviços.

Com relação a conceitos de SOA e de webservice, julgue o próximo item.

REST (REpresentational State Transfer) é um protocolo

para troca de informações estruturadas, cujo formato de

mensagem é embasado na linguagem de marcação extensível

(XML).

Julgue o item a seguir, a respeito de projeto e desenvolvimento de sistemas.

O encapsulamento em Java consiste no princípio pelo qual

um conjunto de objetos derivados de uma mesma superclasse

pode invocar métodos que tenham a mesma identificação

(assinatura), mas apresentem comportamentos distintos.

Julgue o item a seguir, a respeito de projeto e desenvolvimento de sistemas.

Em AngularJS, a característica two-way data binding

permite que, quando os dados no modelo são alterados, a

exibição reflita a alteração e, quando os dados na exibição

são alterados, o modelo também seja atualizado; isso

acontece de forma imediata e automática, garantindo que o

modelo e a visualização sejam atualizados o tempo todo.

Julgue o item a seguir, a respeito de projeto e desenvolvimento de sistemas.

Hibernate é um modelo computacional que faz parte de um

processo avançado de gerenciamento de memória dos

protocolos comumente utilizados em redes legadas.

No que se refere a conceitos de malware e detectores de intrusão, julgue o item seguinte.

Malwares utilizam um protocolo de monitoramento de ativos

financeiros com o objetivo de trazer informações para os

usuários infectados.

No que se refere a conceitos de malware e detectores de intrusão, julgue o item seguinte.

Um sistema de detecção de invasão consiste na exploração

de um bug do computador, introduzindo código em um

programa vulnerável para alterar o curso de execução.

Julgue o item subsecutivo, a respeito de tecnologias e protocolos de redes locais e de comunicação de dados.

O campo TTL (time to live) do pacote IP é decrementado em

um em cada roteador.

Julgue o item subsecutivo, a respeito de tecnologias e protocolos de redes locais e de comunicação de dados.

Os dispositivos direct attached storage (DAS) possuem

sistema operacional próprio e interligam servidores e

unidades de armazenamento para proporcionar maior

desempenho no tráfego de dados com o protocolo fibre

channel.

Julgue o item subsecutivo, a respeito de tecnologias e protocolos de redes locais e de comunicação de dados.

O padrão da rede local sem fio recebeu a denominação

IEEE 802.11; em particular, o padrão IEEE 802.11g trabalha

em 2,4 GHz e possibilita uma velocidade de transmissão de

até 54 Mbps.

Julgue o item subsecutivo, a respeito de tecnologias e protocolos de redes locais e de comunicação de dados.

A camada física do modelo OSI trata da transmissão de bits

normais dos conectores para conexões de rede.

Quanto a gerenciamento de redes de computadores e qualidade de serviço, julgue o item subsequente.

O agente componente da rede SNMP (simple network

management protocol) é um equipamento de hardware que

gerencia o protocolo das redes NetBios e ATM, entre outros.