Questões de Concurso

Para técnico de tecnologia da informação

Foram encontradas 8.888 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Os endereços privados são definidos na RFC 1597 e, para as classes A, B e C, são, respectivamente, de 10.0.0.0 a 10.255.255.255, de 172.16.0.0 a 172.31.255.255 e de 192.168.0.0 a 192.168.255.255. Esse mecanismo é conhecido pela sigla:

1- Apt-get 2- Sudo 3- Tail 4- Cat

Funções:

( ) Concatenar arquivos ou entrada-padrão e exibir na saída-padrão. ( ) Exibir o conteúdo final de um arquivo. ( ) Executar um comando como outro usuário. ( ) Gerenciamento de pacotes.

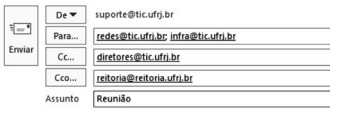

O e-mail da reitoria no campo cco, de onde partirão as informações da reunião, deve anexar o documento correspondente ao assunto aos outros três contatos de e-mail. Para que os três contatos já estejam automaticamente inseridos no e-mail de resposta, a opção usada na configuração de seu cliente de e-mail Microsoft Outlook 2016 deve ser:

I. Constitui ato de improbidade administrativa importando em enriquecimento ilícito aceitar emprego, comissão ou exercer atividade de consultoria ou assessoramento para pessoa física ou jurídica que tenha interesse suscetível de ser atingido ou amparado por ação ou omissão decorrente das atribuições do agente público, durante a atividade.

II. Constitui ato de improbidade administrativa que causa prejuízo ao erário liberar recursos de parcerias firmadas pela administração pública com entidades privadas sem a estrita observância das normas pertinentes ou influir de qualquer forma para a sua aplicação irregular.

III. Constitui ato de improbidade administrativa que atenta contra os princípios da administração pública frustrar, em ofensa à imparcialidade, o caráter concorrencial de concurso público, de chamamento ou de procedimento licitatório, com vistas à obtenção de benefício próprio, direto ou indireto, ou de terceiros.

IV. Constitui ato de improbidade administrativa que causa lesão ao erário permitir, facilitar ou concorrer para que terceiro se enriqueça ilicitamente.

Assinale a alternativa CORRETA.