Questões de Concurso

Para técnico de tecnologia da informação

Foram encontradas 8.888 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Dadas as afirmativas sobre a linguagem de programação Java,

I. Apesar de Java ser considerada uma linguagem fortemente tipada, suas variáveis podem sofrer mudanças de tipos através de um mecanismo conhecido como type casting.

II. Java é uma linguagem de programação que permite a utilização tanto de polimorfismo de inclusão, quanto de polimorfismo paramétrico.

III. A utilização de anotações Java (Java Annotations) reduz a segurança dos programas e, por essa razão, passou a ser um recurso depreciado (Deprecated) desde a versão 1.8.0 da máquina virtual Java.

IV. Uma das limitações da linguagem Java é o fato de ela exigir uma grande quantidade de memória RAM para executar seus programas, o que inviabiliza a sua execução em dispositivos móveis.

verifica-se que estão corretas apenas

Dadas as afirmativas acerca dos comandos usados no gerenciamento de servidores Linux,

I. O comando uptime informa por quanto tempo o host está ativo.

II. O comando ifconfig eth0 down desliga a interface de rede eth0.

III. O comando netstat -t lista todas as conexões TCP do host.

verifica-se que está(ão) correta(s)

Dado o código Python,

n = 12

c = bin(n << 2)

n = int(c,2) + (13 % 3)

print(str(n))

o valor impresso na tela é

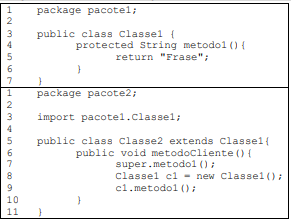

A definição de visibilidade é um valioso artifício disponível em linguagens de programação de alto nível, tais como Java e C++. De acordo com a literatura, dentre as possibilidades de visibilidades estão: visibilidade privada, pública e protegida. A seguir, é apresentada a codificação de duas classes Java:

Dadas as afirmativas sobre o código apresentado para as classes “Classe1” e “Classe2”,

I. O código apresentado na Linha 4 da “Classe1” apresenta erro de sintaxe, uma vez que a palavra reservada “protected” somente pode ser utilizada para atributos.

II. O código apresenta erro de visibilidade na Linha 7 da “Classe2”.

III. O código apresenta erro de visibilidade na Linha 9 da “Classe2”.

IV. Mesmo removendo a palavra reservada “protected” da Linha 4 da “Classe1”, o código ainda apresentará erro de visibilidade.

verifica-se que estão corretas

Dadas as afirmativas a respeito dos serviços e protocolos utilizados na camada de aplicação da Internet,

I. O protocolo DNS normalmente utiliza conexão TCP, já que conexões UDP não são compatíveis com muitos dispositivos.

II. Além da resolução de nomes, os servidores de DNS também são capazes de desempenhar outros serviços, tais como distribuição de carga entre servidores de forma a aumentar o número de acessos simultâneos suportados por um determinado domínio.

III. O protocolo FTP, voltado para transferência de arquivos, pode trabalhar em dois modos distintos: modo ativo e modo passivo. Em ambos os modos são utilizados dois canais de comunicação entre o cliente e o servidor: o canal de comandos e o canal de dados.

verifica-se que está(ão) correta(s)

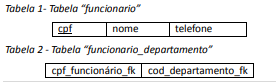

Considere as tabelas “Tabela 1” e “Tabela 2”,

No SGBD MySQL, a consulta que retorna os nomes dos

funcionários que trabalham em mais de um departamento da

empresa é

Dadas as afirmativas relativas a procedimentos de backup e recuperação em um SGBD MySQL,

I. O aplicativo mysqldump que acompanha o MySQL pode ser utilizado para realizar backups completos dos bancos de dados, tanto do esquema quanto dos dados das tabelas.

II. No MySQL, é possível criar um backup único para todos os bancos de dados existentes.

III. A única maneira de se fazer backup de tabelas com campos do tipo Blob seria copiar o conteúdo do banco de dados diretamente no sistema de arquivos ou através do aplicativo mysqlcopy.

IV. Para realizar ou restaurar um backup do banco de dados no MySQL, é necessário parar o serviço do servidor temporariamente para evitar inconsistência de dados.

verifica-se que estão corretas apenas

Dadas as afirmativas a respeito dos comandos de rede disponíveis no prompt de comando do Windows 7,

I. O comando ipconfig pode ser utilizado para limpar o cache de resolução DNS.

II. O comando iproute apresenta todo o caminho percorrido por um pacote na rede.

III. O comando tracert é semelhante ao ping, mas fornece informações de todos os servidores envolvidos na comunicação entre seu computador e o endereço fornecido.

verifica-se que está(ão) correta(s)

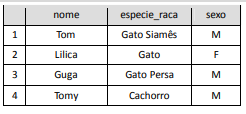

A figura apresenta os registros da tabela “Animais” de um determinado SGBD. Sobre essa tabela, considere as consultas 1 e 2 descritas abaixo.

Consulta 1:

select nome, especie_raca, sexo

from Animais where especie_raca like 'Gat%' and nome not

like 'To%';

Consulta 2:

select nome, especie_raca, sexo

from Animais where especie_raca not like 'Gat_';

Respectivamente, quantos registros as consultas 1 e 2

retornarão?

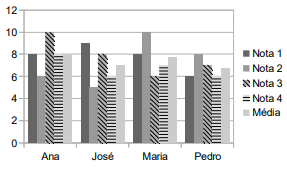

O gráfico foi criado a partir do intervalo de células A1:F5 de uma planilha eletrônica.

O conteúdo das células B2 e F5 será, respectivamente,

Dadas as afirmativas relativas às tecnologias e fundamentos da Organização e Arquitetura de computadores,

I. A tecnologia hyper-threading é uma tecnologia que envolve necessariamente a presença de múltiplos núcleos de processamento, proporcionando execução paralela de instruções, tráfego de dados e acesso à memória.

II. A tecnologia conhecida como hyper-threading teve seu surgimento com o processador Pentium 4, mas nos processadores modernos, como por exemplo, o processador Intel Core i7, não é mais utilizada.

III. Dois fatores que motivam o uso de discos rígidos do tipo SSD, em comparação com discos rígidos magnéticos, são o seu rápido tempo de resposta e o baixo nível de ruído sonoro.

verifica-se que está(ão) correta(s)

Dadas as afirmativas sobre os dispositivos de armazenamento,

I. Dispositivos de armazenamento por meios eletrônicos são mais recentes e possuem como principal vantagem o tamanho reduzido; porém, são considerados mais lentos e menos confiáveis que os dispositivos magnéticos, tais como os discos rígidos.

II. Os dispositivos de armazenamento Blu-Ray utilizam tecnologia similar à utilizada em DVDs e CDs; porém, por reduzir a espessura do laser é capaz de armazenar mais de 40GB de dados.

III. Uma das principais desvantagens dos dispositivos de armazenamento magnéticos sequenciais, tais como as fitas magnéticas, é a impossibilidade de se fazer backup incremental dos dados.

verifica-se que está(ão) correta(s)

Uma empresa adquiriu 50 computadores, alguns deles com o sistema operacional Linux instalado e outros, com o Windows. Porém, deseja-se que todos os computadores que serão utilizados pelos funcionários de diferentes departamentos possam compartilhar arquivos entre si, bem como acessar outros serviços da rede, tais como serviços de impressão. Diante desse cenário, dadas as afirmativas,

I. Para permitir que os computadores adquiridos consigam acessar os serviços da rede, o gerente de TI poderá configurar um servidor com o sistema operacional Linux com o software Samba configurado para autenticar máquinas em um domínio Windows.

II. Para permitir que os computadores adquiridos consigam acessar os serviços da rede, o gerente de TI poderá configurar um servidor com o sistema operacional Windows com o software Active Directory configurado para autenticar máquinas que executam o sistema operacional Linux.

III. O Active Directory suporta autenticação baseada em Kerberos e é uma solução proprietária da Cisco, ao passo que o NT Lan Manager (NTLM) da Microsoft é utilizado em todas as versões Windows, sendo a solução recomendada pela Microsoft se comparado com o Active Directory, utilizada no Windows desde o Windows 2000.

IV. No Linux, utiliza-se um mecanismo de autenticação chamado Pluggable Authentication Modules (PAM), que pode ser utilizado para autenticar computadores Linux em um domínio Windows, desde que se utilize o módulo apropriado para autenticação LDAP.

verifica-se que estão corretas apenas

A cortesia, a boa vontade, o cuidado e o tempo dedicados ao serviço público caracterizam o esforço pela disciplina. Tratar mal uma pessoa que paga seus tributos direta ou indiretamente significa causar-lhe dano moral. Da mesma forma, causar dano a qualquer bem pertencente ao patrimônio público, deteriorando-o, por descuido ou má vontade, não constitui apenas uma ofensa ao equipamento e às instalações ou ao Estado, mas a todos os homens de boa vontade que dedicaram sua inteligência, seu tempo, suas esperanças e seus esforços para construí-los.

Código de Ética Profissional do Servidor Público Civil do Poder Executivo Federal, Decreto nº 1.171 de 1994, inciso IX.

Com relação aos princípios da moral e da ética profissional tratados no Decreto nº 1.171, de 1994, assinale a alternativa que está de acordo com o texto.

As Redes Virtuais Locais (ou VLANs) têm como uma das principais motivações a falta de isolamento de tráfego na camada de enlace e a facilidade para gerenciar grupos de usuários. Em uma VLAN baseada em portas, as portas (interfaces) do comutador da camada de enlace (switches) são divididas em grupos lógicos pelo gerente de rede, associando usuários a grupos específicos.

KUROSE, J. F. e ROSS, K. - Redes de Computadores e a Internet. 6. ed. São Paulo: Pearson, 2014.

Em relação às VLANs, assinale a alternativa correta.

Considere a sequência de comandos SQL executada no prompt do Sistema Gerenciador de Banco de Dados MySQL:

1. mysql> create database Projeto;

2. mysql> use Projeto;

3. mysql> create table Pessoas(idade int, nome varchar(255));

4. mysql> insert into Pessoas values (“Maria”, “João”);

De acordo com os comandos apresentados, é correto afirmar: