Questões de Concurso

Para técnico de tecnologia da informação

Foram encontradas 8.888 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Instrução: Analise a figura abaixo e responda à questão.

A partir da figura, analise as afirmativas.

I. Um Byte é formado por 7 bits dispostos ordenadamente em posições 0 a 7 contadas a partir da direita.

II. Quando utilizado para armazenamento de números, nesse Byte está representado o valor decimal 173 ou o valor AD em hexadecimal.

III. O maior número que se pode representar nesse Byte é valor decimal 255 ou o valor FF em hexadecimal.

IV. Usando 2 Bytes, o maior número armazenado será dado por 216 -1 que corresponde a 65.536.

Estão corretas as afirmativas

Sobre o prompt de comandos do Windows, marque V para as afirmativas verdadeiras e F para as falsas.

( ) O resultado da execução do comando prompt $T é a exibição de data e hora.

( ) A sintaxe de um comando pode ser conhecida se digitado o comando seguido de /?.

( ) A interface de prompt tem memória de comandos digitados e executados.

( ) O endereço físico da placa de rede (MAC address) pode ser visualizado com o comando ipconfig /all.

Assinale a sequência correta.

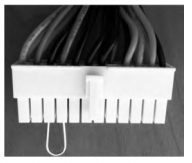

Em cabeamento estruturado, o técnico de T.I deve possuir algumas ferramentas básicas, algumas delas estão expostas nas imagens a seguir:

Assinale a alternativa que traz o nome correto das

ferramentas acima, respectivamente:

Sobre topologias de redes de computadores, analise as assertivas e assinale a resposta correta:

I. Na topologia em estrela todos os computadores trocam informações entre si através do mesmo cabo, sendo este utilizado para a transmissão de dados entre os computadores. Este tipo de topologia é utilizada na comunicação ponto-a-ponto.

II. Em redes do tipo Anel os dados são transmitidos unidirecionalmente, até chegar ao computador destino. Desta forma, o sinal emitido pelo computador origem passa por diversos outros computadores, que retransmitem este sinal até que o mesmo chegue ao computador destino

III. Uma rede em barramento possui esta denominação, pois faz uso de um concentrador na rede. Um concentrador nada mais é do que um dispositivo (hub, switch ou roteador) que faz a comunicação entre os computadores que fazem parte desta rede. Dessa forma, qualquer computador que queira trocar dados com outro computador da mesma rede, deve enviar esta informação ao concentrador para que o mesmo faça a entrega dos dados

É uma tecnologia presente em vários dispositivos que permite realizar a separação lógica de uma rede em vários segmentos distintos. Para existir comunicação entre essas redes é necessária a utilização de dispositivos camada três do modelo OSI, podendo ser um roteador ou Switch. Existem dois tipos de _________: estáticas e dinâmicas. Segundo Tabenbaum (2003), existem três topologias d e________, as atribuídas por porta, por endereço MAC e por protocolo.

O texto acima refere-se a:

O teste de uma fonte ATX padrão pode ser realizado quando o microcomputador não está ligando. A imagem a seguir exemplifica o teste como até mesmo um clipe de arame (jumper) pode ser utilizado:

Um técnico da UFRR resolve então, com a fonte desconectada de todas as peças do computador, ligada somente ao cabo de alimentação de energia elétrica, inserir um clipe dobrado com uma das pontas no fio PS-ON de cor_______e outra em um dos fios terra de cor_________:

Assinale a alternativa que contém a resposta das lacunas,

respectivamente:

TCP/IP é um conjunto de protocolos usados em redes de computadores. TCP e IP são dois protocolos dessa família e por serem os mais conhecidos, tornou-se comum usar o termo TCP/IP para se referir à família inteira. Sobre TCP/IP, analise as assertivas e assinale a alternativa correta:

I. O TCP é um protocolo orientado à conexão, que exige que as duas extremidades concordem em participar

II. Entende-se por datagrama IP a unidade de transferência básica da Internet em uma rede física, um frame que contém um cabeçalho e dados, e esse cabeçalho fornece informações, tais como a origem (física) e endereços de destino.

III. O protocolo IPv4 trabalha com o tamanho de endereços de 32bits, enquanto que o IPv6 trabalha com endereços de 128 bits

IV. O Address Resolution Protocol (ARP) é utilizado pelo

IPv4 para procurar um endereço físico, como MAC

por exemplo, associado a um endereço de IPv4,

enquanto que O IPv6 incorpora estas funções no

próprio IP como parte dos algoritmos para

autoconfiguração sem registro.

Urn framework captura funcionalidades comuns a várias aplicações. Entre diversas opções disponíveis no mercado, uma ferramenta amplamente utilizada é o Laravel, framework criado para trabalhar com a linguagem PHP. Sobre o Laravel, responda:

O projeto Laravel vem embutido com um pequeno web server, que pode ser iniciado através do comando:

Analise dois trechos de códigos escritos em linguagem PHP:

As palavras que preenchem respectivamente as lacunas em

branco, para que o código seja executado sem erros seria: