Questões de Concurso

Para técnico de tecnologia da informação

Foram encontradas 8.888 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Enquanto uma máquina virtual representa uma virtualização a nível de hardware executando uma imagem de sistema operacional independente, um contêiner é executado no mesmo kernel em execução na máquina host;

II. Docker é uma plataforma aberta para desenvolvimento, distribuição e execução de aplicativos em formato de contêineres e o Kubernetes permite escalar sistemas de contêineres, para que se possa gerenciar, coordenar e programar contêineres em grande escala.

III. Devido às vantagens do Docker em conjunto com o Kubernetes como segurança e escalabilidade, máquinas virtuais estão caindo em desuso, pois consomem muitos recursos computacionais para serem criadas e mantidas.

Selecione a alternativa que apresenta a sequência correta:

Selecione a opção que indica o comando do GIT para remover o arquivo B da área de preparação:

I. Neste estado, o arquivo sofreu alterações que ainda não foram enviadas ao repositório.

II. Neste estado, o arquivo está comprometido com o próximo envio de alterações ao repositório local.

III. Neste estado, o arquivo alterado foi salvo no repositório local.

Selecione a opção que contém os nomes desses estados:

Selecione a opção que completa corretamente o texto:

Considere as afirmativas abaixo:

I. Ao se projetar um banco de dados, normalmente, constrói-se o modelo relacional com suas entidades e relacionamentos;

II. Apesar da SQL ter um conjunto padrão de sintaxe e instruções, Sistemas Gerenciadores de Bancos de Dados podem implementar instruções próprias;

III. No contexto de bancos de dados, integridade referencial significa que toda tabela deverá possuir uma chave-primária, preferencialmente, auto incrementada para garantia da integridade;

IV. Enquanto o cliente padrão do MySQL é o mysql, o cliente do PostgreSQL é o psql;

V. SQL é uma linguagem de consulta que possui subconjuntos de instruções como: DDL – Data Definition Language e DML – Data Manipulation Language;

Está correto o que se afirma em:

I. O catálogo de serviços é uma fonte única de informações consistentes sobre todos os serviços que estão operacionais e sobre aqueles que estão em preparação para entrar em operação;

II. Como fonte única de informações, o catálogo de serviços deve prover diferentes visualizações e níveis de detalhes para diferentes interessados;

III. Como a área de Tecnologia da Informação costuma disponibilizar vários serviços, o framework recomenda a criação de catálogos separados para facilitar a gestão;

IV. Um catálogo de serviços pode ser disponibilizado em diferentes formatos, como: um documento, um portal online ou uma ferramenta que permita que a lista de serviços seja comunicada ao público.

Está correto o que se afirma apenas em:

Selecione a alternativa correta:

Selecione a sequência que completa corretamente as lacunas:

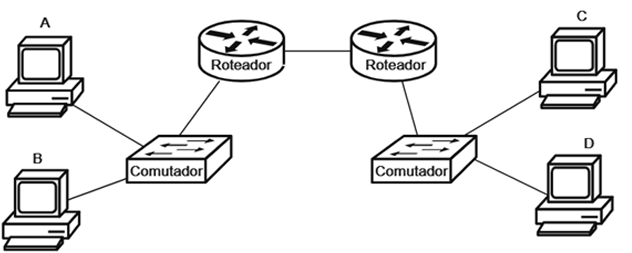

A quantidade de domínios de colisão e de domínios de broadcast existentes são, respectivamente:

Considere a configuração a seguir relativa a um virtual host:

<VirtualHost *:80> DocumentRoot /www/ifes.edu.br ServerName www.ifes.edu.br ServerAlias ifes.edu.br <Directory "/www/ifes.edu.br"> Require all granted </Directory> </VirtualHost>

É INCORRETO afirmar que

eth0:

flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 172.30.96.128 netmask 255.255.255.192 broadcast 172.30.96.191 inet6 fe80::250:56ff:fe89:b375 prefixlen 64 scopeid 0x20<link> ether 00:50:56:89:b3:75 txqueuelen 1000 (Ethernet) RX packets 1569 bytes 105820 (105.8 KB) RX errors 0 dropped 136 overruns 0 frame 0 TX packets 11 bytes 866 (866.0 B) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

A partir das informações obtidas, é possível concluir que