Questões de Concurso

Para técnico de tecnologia da informação

Foram encontradas 8.888 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I - A Norma ISO/IEC 27.001 especifica os requisitos para estabelecer, implementar, manter e melhorar continuamente um sistema de gestão de segurança da informação dentro do contexto da organização.

II - Segundo a Norma ISO/IEC 27.001, a organização deve definir e aplicar um processo de avaliação de riscos de segurança da informação que estabeleça e mantenha critérios de aceitação de riscos, identifique os riscos associados a perda de confidencialidade, integridade e disponibilidade da informação dentro do escopo do sistema de gestão de segurança da informação.

III - Segundo a Norma ISO/IEC 27.001, a organização deve definir e aplicar um processo de tratamento de riscos de segurança da informação para notificar eventos de violação de acesso, não conformidade com a política de segurança da informação ou violação da disponibilidade, confidencialidade e integridade da informação

Estão corretas as assertivas:

( ) O Simple Network Management Protocol (SNMP) define quais informações um sistema de gestão deve fornecer. Esse protocolo dispõe de um projeto extensível em que a informação disponível é definida pelas Bases de Informação de Gerenciamento (MIBs).

( ) sFlow é um protocolo utilizado para monitorar o tráfego de rede e adota como principais componentes o sFlow Sampling e o sFlow Collector.

( ) A Yet Another Next Generation (YANG) é uma linguagem de modelagem de dados usada para descrever elementos de rede e que contempla somente informações referentes às configurações desses elementos.

( ) O gRPC Network Management Interface (gNMI) é um protocolo unificado para gerenciamento de configuração e streaming de dados de telemetria de rede. Enquanto NETCONF e RESTCONF são especificados pelo IETF, a especificação gNMI está dispo- nível abertamente no repositório OpenConfig.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

1. Roteador 2. Switch 3. Firewall

4. NAT 5. Proxy 6. Gateway

( ) Sistema intermediário que conecta vários dispositivos em uma mesma rede, por meio de sua identificação através de endereços únicos.

( ) Sistema intermediário para troca de informações entre duas redes distintas.

( ) Sistema intermediário que consiste em reescrever os endereços IP de origem de um pacote de modo que um host interno tenha acesso externo.

( ) Sistema intermediário para requisições de clientes solici- tando recursos de servidores.

( ) Sistema intermediário de entra- da e saída de rede que decide permitir ou não tráfegos específicos de acordo com um conjunto definido de políticas.

( ) Sistema intermediário para troca de pacotes de dados entre redes distintas, escolhen- do a melhor rota para as infor- mações viajarem pela rede.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

Coluna 1 - Camadas

1. Física 2. Enlace de dados 3. Rede 4. Transporte 5. Aplicação

Coluna 2 - Protocolos

( ) RSVP ( ) TLS ( ) IPSec

( ) NDP ( ) DNS

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

I - É considerado um protocolo de roteamento interior - Interior Gateway Protocol (IGP).

II - Adota algoritmo baseado em estado de enlace para cálculo do melhor caminho de rede.

III - Permite adotar técnicas de autenticação para habilitar a troca de informações de atualização de roteamento de forma mais segura.

IV - Utiliza o tipo de mensagem “Hello” para descobrir quem são seus vizinhos quando um roteador é inicializado.

Sobre as assertivas acima, pode-se afirmar que:

I - O BGP é considerado um protocolo de roteamento Exterior Gateway Protocol (EGP)

porque

II - Possui a capacidade de dividir a topologia de rede em subdomínios chamados de áreas.

A respeito dessas assertivas, é correto afirmar que:

I - Os tipos comuns de fibra ótica referenciados nas normas de cabeamento estruturado são multimodo, monomodo e anymodo.

II - O núcleo do cabo de fibra ótica multimodo possui espessura maior em relação ao monomodo, alcançando 62,5 micrômetros, o que gera menor perda de potência por quilômetro percorrido.

III - Por ter menor dispersão da luz, o cabo monomodo oferece maior qualidade de sinal e menor interferência na transmissão de dados, sendo a melhor opção para projetos de longa distância.

IV - As fibras óticas multimodo suportam feixes luminosos nas faixas de comprimentos de onda de 850, 1310 e 1550 nanômetros.

Em relação aos itens acima, podemos afirmar que:

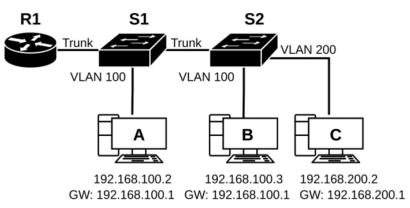

Considere a topologia de rede a seguir.

Na configuração atual, não é possível conectar

os computadores A e C. Dadas as alternativas a

seguir, é correto afirmar que:

I - Realiza uma busca DNS e exibe as respostas para o domínio requerido.

II - Exibe as configurações do hardware e driver de rede.

III - É usado para determinar a rota entre dois nós da rede.

IV - Exibe ou altera as configurações de uma interface de rede sem fio.

Os comandos descritos nos itens I, II, III e IV acima são, respectivamente:

______ e ______ são métodos de criptografia assimétricos baseados em curvas elípticas e fatoração de números primos, respectivamente.

Assinale a opção que preenche de forma correta as lacunas da frase anterior, respectivamente.

I - A modelagem (shaping) de tráfego descarta o tráfego excedente.

II - A marcação de tráfego na camada 2 é realizada através de CoS e na camada 3 através de DSCP.

III - Para obter melhores resultados de QoS, utiliza-se o protocolo TCP.

IV - É possível configurar uma política (policing) de tráfego para remarcar pacotes excedentes.

Em relação às assertivas acima, é correto afirmar que: