Questões de Concurso

Para técnico de tecnologia da informação

Foram encontradas 8.888 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

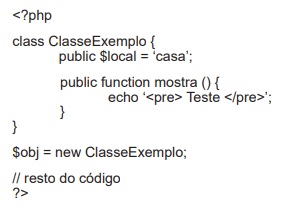

Assinale a opção que apresenta corretamente como acrescentar um código para chamar o método da classe:

Assinale a opção que apresenta a afirmativa INCORRETA sobre essa política SPF:

I - Se um IDS não for configurado de forma apropriada, tráfego legítimo pode ser bloqueado, devido a falsos positivos que podem ocorrer.

II - Um Network IDS (NIDS) monitora o fluxo de informações que transitam pela rede, buscando encontrar padrões comportamentais suspeitos.

III - Uma diferença entre IDS e IPS é que o primeiro funciona com base em assinaturas e o segundo funciona com base em anomalias estatísticas.

Diante do exposto, assinale a alternativa que apresenta a(s) afirmativa(s) verdadeira(s):

I - Border Gateway Protocol (BGP) é um exemplo de protocolo de roteamento externo, entre sistemas autônomos.

II - O uso do protocolo RIPv1 possui algumas desvantagens, como convergência lenta para redes de tamanho médio ou maior, além de não poder trabalhar com máscaras de subrede de tamanho variável (VLSM).

III - O protocolo OSPFv2 tem seu funcionamento baseado no algoritmo vetor-distância e divide a rede em alguns tipos de áreas como, por exemplo, área de backbone, área stub e área NSSA.

Assinale a alternativa que apresenta a(s) afirmativa(s) verdadeira(s):

I - O LVM funciona com dois elementos básicos: o PV (Physical Volume) e o LV (Logical Volume).

II - Uma limitacão do LVM é que só é possível ter um único agrupamento de volumes (volume group) em uma dada máquina.

III - Para se criar um volume físico para uso posterior pelo LVM, deve-se usar o comando pvcreate.

Assinale a alternativa que apresenta a(s) afirmativa(s) verdadeira(s):