Questões de Concurso Para analista de informática

Foram encontradas 1.953 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

“Define-se como modelo de dados aquele em que os objetos, suas características e relacionamentos têm a representação de acordo com as regras de implementação e limitantes impostos por algum tipo de tecnologia. Essa representação, por sua vez, é independente dos dispositivos ou meios de armazenamento físico das estruturas de dados por ela definidas.”

Assinale a alternativa que completa corretamente a lacuna do texto.

1. O Scrum Master é o responsável por definir, comunicar e manter a Visão do Produto relativamente constante ao longo do projeto. Ele trabalha com os clientes do projeto e com quaisquer outras partes interessadas que possam contribuir para o entendimento e definição da Visão do Produto.

2. O Product Owner é o responsável por garantir que os impedimentos que o Time de Desenvolvimento encontre em seu trabalho sejam removidos, atuando quando necessário como um agente de mudança na organização. Esses impedimentos geram o risco de não se atingirem os objetivos.

3. Antes do início do desenvolvimento, o Product Owner inicia, a partir da Visão do Produto, a criação de uma lista ordenada, incompleta e dinâmica de itens que representam o que ele acredita que será produzido ao longo do projeto. Essa lista é chamada de Product Backlog.

Assinale a alternativa que indica todas as afirmativas corretas.

1. Uma Política de Segurança da Informação tem como objetivo prover orientação da Direção e apoio para a segurança da informação de acordo com os requisitos do negócio e com as leis e regulamentações relevantes.

2. A gestão da continuidade de negócios apresenta somente medidas de recuperação, com o objetivo de impedir a indisponibilidade de serviços e atividades do negócio, protegendo, assim, os processos críticos contra impactos causados por falhas ou desastres e, no caso de perdas, prover a recuperação dos ativos envolvidos e restabelecer o funcionamento normal da organização em um intervalo de tempo aceitável.

3. A gestão de incidentes de segurança da informação engloba a definição de responsabilidades e procedimentos efetivos para o controle de eventos adversos (incidentes) após a notificação. Sendo assim, a gestão de incidentes envolve procedimentos para a notificação de eventos adversos de segurança e aplicação de medidas adequadas para sua resolução.

Assinale a alternativa que indica todas as afirmativas corretas.

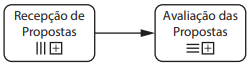

Analise a figura abaixo, de acordo com a notação BPMN 2.0:

A figura apresenta o uso de marcador (1) aplicado a dois subprocessos. O primeiro apresenta uma execução (2) e o segundo uma execução (3) .

Assinale a alternativa que completa corretamente as

lacunas numeradas do texto.