Questões de Concurso

Para analista de sistemas

Foram encontradas 15.593 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Conforme definido nessa norma, assegurar que as informações e os recursos de processamento da informação estejam protegidos contra malware é um dos objetivos listados para o contexto da segurança

A solução de software descrita é o

Um Ciclo de Vida de Resposta a Incidentes está definido na publicação do

Já a chave secreta usada nesse esquema é criptografada utilizando-se um algoritmo de criptografia assimétrica com a chave

Dentre as táticas adversárias listadas na MITRE ATT&CK®, está a(o)

Nesse caso, a organização deve optar por um IAM que use a abordagem

Esse tipo de teste é conhecido como

Com base nas informações apresentadas, constata-se o seguinte:

Quais são essas informações?

Qual o nome da técnica a ser usada pelo desenvolvedor?

A situação descrita faz referência aos testes

Qual a técnica de criatividade descrita?

A seguir são apresentadas as três premissas de um argumento.

Premissa 1: (¬ A ) → ( ( ¬ D ) ∨ E )

Premissa 2: D ∧ ( ¬ E )

Premissa 3: ( - A ) ∨ B

Qual conclusão torna válido o argumento?

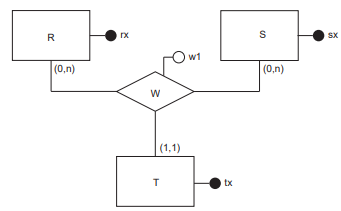

A Figura a seguir exibe um diagrama E-R, que representa o modelo conceitual de um banco de dados.

Esse modelo conceitual deu origem a um esquema relacional cujas tabelas, que representam o mapeamento das entidades R, S e T, são mostradas a seguir. A notação usada para descrevê-las representa suas respectivas chaves primárias, por meio de nomes de colunas sublinhados.

R (RX)

S (SX)

T (TX)

Qual tabela representa, adequadamente, a relação W, de

modo a preservar as restrições existentes no diagrama

E-R?

Dentre os operadores listados abaixo, o único NÃO binário é a(o)

Nessa categoria de processos, estão os modelos

Dentre os requisitos funcionais dessa lista, está o de que