Questões de Concurso

Para analista de sistemas

Foram encontradas 15.593 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

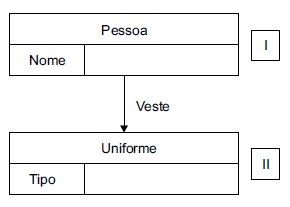

De acordo com essa figura, os itens indicados como I e II representam, respectivamente, registro

a: O usuário recebeu respostas de e-mails que ele nunca enviou.

b: O usuário recebeu e-mails aparentemente enviados por ele mesmo, sem que ele tenha feito isto.

c: O usuário recebeu um e-mail do administrador do serviço de e-mail que ele utiliza, solicitando informações pessoais e ameaçando bloquear a sua conta caso ele não as envie.

d: O usuário recebeu um e-mail supostamente de alguém conhecido, solicitando que ele clique em um link ou execute um arquivo anexo.

Em relação a essas situações, é correto afirmar que

O goodput medido nesses 4 minutos é de:

Segunda-feira: backup completo (B1). Terça-feira: backup incremental (B2). Quarta-feira: backup incremental (B3). Quinta-feira: backup diferencial (B4). Sexta-feira: backup incremental (B5). Sábado: backup incremental (B6).

Um incidente ocorreu entre sexta e sábado, após a realização do backup rotineiro de sexta-feira. Para recuperar a versão mais recente de seus arquivos, a empresa precisa dispor, no mínimo, do(s) seguinte(s) backup(s):