Questões de Concurso

Para analista de sistemas

Foram encontradas 15.916 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Logo, a probabilidade de a pessoa pegar um marlim em ao menos uma das pescarias é:

A probabilidade de que uma turma escolhida ao acaso tenha ao menos 7 alunos que necessitam de reforço é:

Identifique o vocábulo correto dentre as opções destacadas entre parênteses.

Assinale a alternativa que identifica os vocábulos corretos.

“Alunos que permanecem por uma aula inteira fazendo brincadeiras inadequadas, conversam entre si sobre assuntos não pertinentes ao ambiente acadêmico, tecem comentários depreciativos sobre professores ou colegas e fazem piadas de duplo sentido.”

Assinale a alternativa correta sobre essa frase.

“Assim, segundo a SED, com uma taxa de reprovação em 19,5% em 2021, o Ideb do Ensino Médio em SC foi derrubado, apesar de bom desempenho dos estudantes de escolas públicas e privadas – os quais chegaram a ficar em primeiro lugar em alguns quesitos.”

Assinale a alternativa correta em relação ao texto 1 e à frase citada.

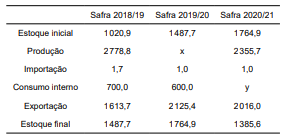

Balanço de oferta e demanda – algodão em pluma (em mil toneladas)

A diferença entre a produção de algodão em pluma ocorrida na safra 2019/20 e o consumo interno de algodão em pluma ocorrido na safra 2020/2021 é de