Questões de Concurso

Para analista de sistemas

Foram encontradas 15.593 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

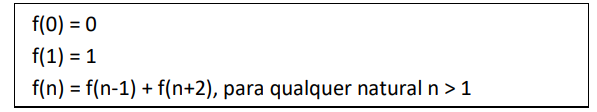

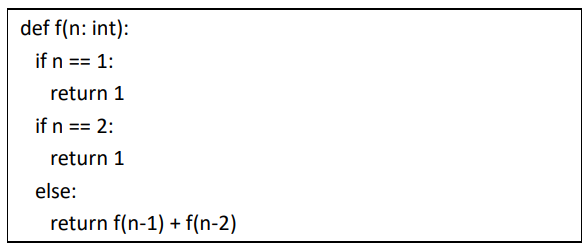

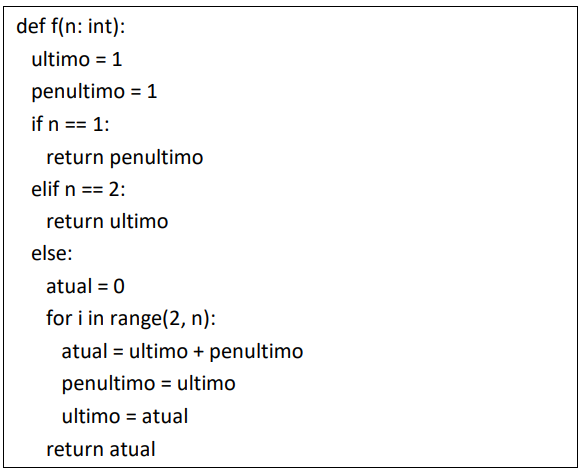

Considere que foram elaboradas duas implementações algorítmicas definidas em linguagem Python (CODIGO-01 e CODIGO-02).

CODIGO-01

CODIGO-02

Quanto às implementações, assinale a afirmativa correta.

A ABNT NBR ISO/IEC 27005:2011 fornece diretrizes para o processo de Gestão de Riscos de Segurança da Informação de uma organização, atendendo particularmente aos requisitos de um Sistema de Gestão de Segurança da Informação (SGSI)

Com relação à Gestão de Risco, em conformidade com a norma

ABNT NBR ISO/IEC 27005:2011, analise os itens a seguir.

I. O risco é o efeito da incerteza nos objetivos, sendo muitas

vezes caracterizado pela referência aos eventos potenciais e

às consequências, ou uma combinação destes.

II. O risco residual (ou "risco retido") se refere ao risco

remanescente após o tratamento de eventos sucessivos.

III. O nível de risco se relaciona a magnitude de um risco,

expressa em termos da combinação das consequências e de

suas probabilidades (likelihood)

Está correto o que se afirma em

A norma ABNT NBR ISO/IEC 27002:2013 estabelece um código de prática para controles de segurança. Ela fornece diretrizes para prática de gestão de segurança da informação para as organizações, incluindo a seleção, implementação e o gerenciamento dos controles levando em consideração os ambientes de risco da segurança da informação da organização.

Relacione os termos de segurança da informação a seguir, às suas

respectivas definições.

1. Segurança da informação

2. Incidente de segurança de informação

3. Evento de segurança de informação

4. Risco

( ) Preservação da confidencialidade, da integridade e da

disponibilidade da informação; adicionalmente, outras

propriedades, tais como autenticidade, responsabilidade, não

repúdio e confiabilidade, podem também estar envolvidas.

( ) Ocorrência que indica uma possível violação da política de

segurança da informação ou falha de controles, ou uma

situação previamente desconhecida, que possa ser relevante

para a segurança da informação e que pode ser identificada

em um sistema, serviço ou rede.

( ) Ocorrência(s) indesejada(s) ou inesperada(s) que tem grande

probabilidade de comprometer as operações do negócio e

ameaçar a segurança da informação.

( ) Combinação da probabilidade de um evento e de suas

consequências.

Assinale a opção que indica a relação correta, segundo a ordem

apresentada.

Assinale a opção que indica o requisito de ciclo de vida de desenvolvimento de software seguro.

Com relação à segurança no desenvolvimento de programação e revisão de código, analise as afirmativas a seguir e assinale (V) para a verdadeira e (F) para a falsa.

( ) O ciclo de vida de desenvolvimento de software (SDLC) pode ser aperfeiçoado pelo uso do framework de desenvolvimento de software seguro (Secure Software Development Framework, SSDF), do NIST Cybersecurity, podendo ser usado por organizações de qualquer setor ou comunidade, independentemente do tamanho ou da sofisticação da segurança cibernética, bem como podendo ser usado para qualquer tipo de desenvolvimento de software, independentemente da tecnologia, plataforma, linguagem de programação ou ambiente operacional.

( )O uso do Secure Coding Practices Checklist, do Developer

Guide e do Offensive Web Testing Framework (OWTF), da

Open Web Application Security Project (OWASP), proporciona

melhores práticas de programação segura e revisão de

código.

( ) O uso do Web Security Testing Guide (WSTG) em conjunto

com o Web Application Penetration Checklist , ambos da

OWASP, proporcionam a identificação dos mais adequados

controles de segurança que devem ser executados, de

acordo com as informações do OWASP TOP 10 e WSTG.

As afirmativas são, respectivamente,

A engenharia de software tem empregado prototipação para gerar modelos representativos simulados para validação dos requisitos dos usuários.

Com relação à prototipação, analise os itens a seguir.

I. É o processo de criação de um protótipo, que dependendo das necessidades do projeto, podem empregar, entre outros: protótipos de papel, wireframes, mockups ou protótipos interativos.

II. No processo de engenharia de requisitos, as fases de

elicitação e validação dos requisitos do sistema podem ser

auxiliadas por um protótipo.

III. Um protótipo desenvolvido no processo de projeto do

sistema pode auxiliar na exploração de soluções de software

e no desenvolvimento de uma interface com o usuário para o

sistema.

Está correto o que se afirma em

Relacione as técnicas de elicitação e especificação de requisitos às suas respectivas definições:

1. Entrevistas

2. Etnografia

3. Histórias e Cenários

4. Casos de Uso

( ) Identifica os atores envolvidos, as funcionalidades principais,

bem como a interação entre atores e funcionalidades do

sistema

( ) Identifica características sobre o sistema (ou processo) atual e

sobre o sistema que será desenvolvido a partir de

questionamento aos stakeholders

( ) Descreve situação de uso do sistema, com informações como:

ator(es); pré-condição; fluxo normal; fluxos alternativos; e

pós-condição.

( ) Técnica de observação onde o analista (engenheiro de

requisitos) se insere na organização do cliente, observa o

trabalho no dia a dia e anota as tarefas dos funcionários

Assinale a opção que indica a relação correta, segundo a ordem apresentada.

No desenvolvimento de software por metodologias ágeis têm sido empregadas métricas ágeis para acompanhamento de projetos Scrum. Elas têm sido aplicadas para avaliar se os requisitos de qualidade e as necessidades dos clientes foram atendidos.

Quanto ao emprego de métricas ágeis baseadas em Scrum,

assinale a afirmativa correta.

A técnica de Análise de Pontos de Função (Function Point Analysis, FPA), da International Function Point Users Group (IFPUG), é um método tradicional empregado para medir sistemas pela quantificação da funcionalidade solicitada e fornecida.

Considerando a técnica FPA, assinale a afirmativa correta.

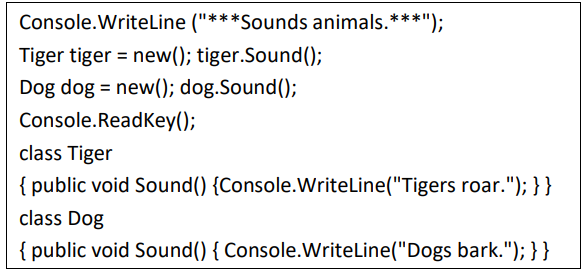

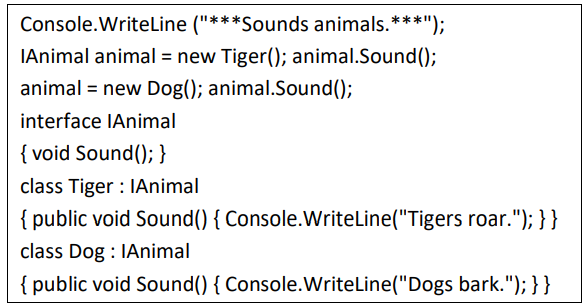

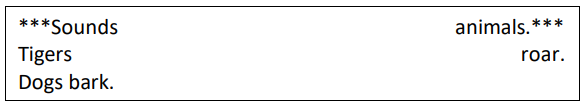

Os códigos reproduzidos abaixo (CÓDIGO-01 e CÓDIGO-02) foram desenvolvidos na linguagem C#. Ambos resultam na mesma saída (OUTPUT).

CODIGO 01

CODIGO 02

OUTPUT

Assinale a opção que indica o pilar da programação orientada a

objetos que diferencia o segundo código (CÓDIGO-02) do

primeiro.

Teoricamente, um programa escrito em C é compatível com um compilador C++.

Com relação a compatibilidade com um compilador C++, analise

os itens a seguir.

I. Na realidade essa compatibilidade não é de 100% pois o C++ possui mais palavras reservadas e um código C que utilize uma destas palavras não é um programa C++ correto.

II. Em C++ uma estrutura só é válida no escopo em que foi

declarada enquanto no código escrito em C o escopo de

declaração é sempre global.

III. O uso de bibliotecas C em programas C++ é sempre possível

pois o C++ permitir sobrecarga de nomes de funções e os

compiladores empregam a mesma regra para geração dos

nomes durante a compilação da função.

Está correto o que se afirma em

Existem várias técnicas de teste de software, cada uma com seus próprios objetivos e métodos específicos. Relacione os testes de software listados a seguir, às suas respectivas definições.

1. Teste Funcional

2. Teste de Conformidade

3. Teste de Caixa Preta

4. Teste de Desempenho

( ) Avalia como o sistema se comporta em termos de velocidade, escalabilidade e estabilidade sob diferentes condições de carga.

( ) Testa o software sem conhecimento interno da lógica ou

estrutura do código, focando nos requisitos e funcionalidades

visíveis.

( ) Verifica se as funções do software estão operando conforme

esperado. Isso pode incluir testes de casos de uso, fluxos de

trabalho e requisitos funcionais.

( ) Verifica se o software atende a padrões, regulamentos e

requisitos legais.

Assinale a opção que indica a relação correta, na ordem apresentada.

Sobre esse estilo de arquitetura, assinale a afirmativa correta.

Assim como idiomas moldam a maneira como pensamos e nos comunicamos, as linguagens de programação são as ferramentas que permitem dar vida às nossas ideias no mundo digital, transformando lógica e criatividade em código executável.

Sobre linguagens de programação, analise os itens a seguir.

I – JavaScript é uma linguagem de programação de alto nível, compilada e multi-paradigma.

II – A linguagem Java é conhecida pela sua portabilidade, o que

significa que os programas escritos em Java podem ser

executados em diferentes tipos de dispositivos sem

necessidade de modificação.

III - A linguagem C# é semelhante em muitos aspectos ao Java e

ao C++, o que facilita a transição para desenvolvedores

familiarizados com essas linguagens.

Está correto o que se afirma em

I. Toda informação deve ser mantida na sua condição original, tal como fornecida pelo seu proprietário, com o objetivo de protegê-la contra quaisquer alterações indevidas, sejam elas intencionais ou acidentais.

II. É fundamental registrar tanto o acesso quanto o uso da informação, permitindo a identificação dos usuários que acessaram e as ações realizadas com os dados.

III. Toda informação deve ser protegida conforme o seu nível de sigilo, com o objetivo de restringir o acesso e o uso apenas às pessoas autorizadas a recebê-la.

As afirmações acima referem-se aos seguintes conceitos, respectivamente.

Assinale a opção que indica o tipo de teste que assegura que as funcionalidades previamente implementadas não serão afetadas pelas alterações feitas no código.

HTML5 e CSS3 desempenham um papel fundamental no desenvolvimento web contemporâneo, fornecendo uma extensa variedade de recursos que permitem a criação de páginas web atrativas visualmente, adaptáveis a diferentes dispositivos e enriquecidas semanticamente.

Com relação as linguagens de marcação, assinale (V) para a

afirmativa verdadeira e (F) para falsa.

( ) O CSS3 suporta elementos multimídia integrados, como áudio e vídeo, sem a necessidade de plugins externos.

( ) HTML5 e CSS3 são fundamentais para criar websites

responsivos, que se adaptam automaticamente a diferentes

dispositivos e tamanhos de tela, proporcionando uma melhor

experiência de usuário em smartphones, tablets e desktops.

( ) O HTML5 e o CSS3 são as linguagens de marcação e de estilo

mais recentes para desenvolvimento web

( ) O HTML 5 oferece flexibilidade e controle mais precisos sobre

o posicionamento e o design dos elementos em uma página

web.

As afirmativas são, respectivamente,

Dada a importância crucial dos planos de contingência para sustentar a resiliência operacional de uma organização, torna-se imperativo uma análise detalhada desse assunto.

Nesse sentido, assinale a afirmativa correta.

Uma empresa de tecnologia que está revisando sua política de segurança para garantir a proteção eficaz de todos os sistemas operacionais usados em sua infraestrutura de TI.

Existem várias medidas de proteção que podem ser adotadas

para resguardar os sistemas operacionais contra ataques de

malware, exploração de vulnerabilidades, negação de serviço, e

outras ameaças similares.

São consideradas medidas de proteção os itens:

I. Patches de segurança,

II. Capacitação dos funcionários no tema,

III. Antivírus,

IV. Controle de acesso

Está correto o que se afirma em

Observe a figura a seguir, que representa a estrutura básica do

SOA e assinale (V) para a afirmativa verdadeira e (F) para falsa

( ) Consumidor de Serviço são as aplicações que consultam o

Provedor de serviços para invocar os serviços do Registro de

Serviços.

( ) O Provedor de Serviço implementa e disponibiliza serviços, publicando suas descrições para que possam ser descobertas e consumidas pelas aplicações.

( ) O Registro de Serviços armazena e disponibiliza as descrições dos serviços publicados.

( ) Na SOA, a separação de assuntos envolve dividir problemas grandes em partes menores, facilitando a decomposição da solução em diferentes componentes específicos.

As afirmativas são, respectivamente,