Questões de Concurso

Para técnico - preparação de dados

Foram encontradas 67 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

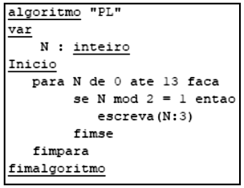

Observe-se o algoritmo abaixo.

Onde “X mod Y” é uma função que retorna ao resto da divisão

de X por Y. Nessas condições, a sequência de números gerada

pelo algoritmo é:

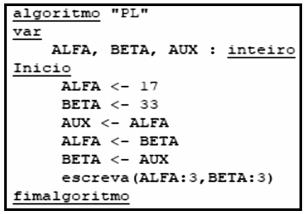

A seguir há um algoritmo, que troca os valores das variáveis ALFA e BETA.

A estrutura equivalente à  que faz a troca dos

valores entre as variáveis ALFA e BETA, sem usar a variável

auxiliar AUX, está indicada na seguinte opção:

que faz a troca dos

valores entre as variáveis ALFA e BETA, sem usar a variável

auxiliar AUX, está indicada na seguinte opção:

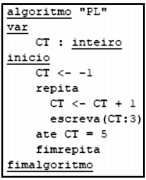

Apresenta-se um algoritmo a seguir:

Para gerar o mesmo resultado do algoritmo, pode-se utilizar um código que use a estrutura de controle para ... fimpara em substituição a repita ... fimrepita mostrada acima.

Essa estrutura está indicada na seguinte opção:

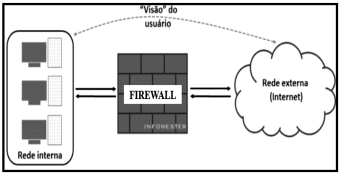

A figura abaixo ilustra um dos tipos de Firewall, o qual apresenta as características listadas a seguir.

I. Atua como intermediário entre um computador ou uma rede interna e outra rede, externa, normalmente, a internet. Geralmente instalados em servidores potentes por precisarem lidar com um grande número de solicitações, firewalls desse tipo são opções interessantes de segurança porque não permitem a comunicação direta entre origem e destino.

II. Uma vez que a rede interna se comunica diretamente com a internet, há um equipamento entre ambos que cria duas conexões: entre a rede e o FIREWALL e entre o FIREWALL e a internet. Todo o fluxo de dados necessita passar pelo FIREWALL. Desta forma, é possível, por exemplo, estabelecer regras que impeçam o acesso de determinados endereços externos e proíbam a comunicação entre computadores internos e determinados serviços remotos.

III. Esse controle amplo também possibilita o uso do FIREWALL para tarefas complementares, pois o equipamento pode registrar o tráfego de dados em um arquivo de log, conteúdo muito utilizado pode ser guardado em cache e recursos podem ser liberados apenas mediante autenticação do usuário.

Esse tipo de Firewall é conhecido como:

No que diz respeito às redes sem fio, o padrão atual apresenta as características listadas a seguir.

I. Velocidade, podendo chegar a 1.300 Mbps, quase três vezes mais rápido do que o padrão anterior. Vale destacar que essa é a transferência de dados entre os dispositivos na rede e não a velocidade da Internet, que depende do provedor.

II. Trabalha na frequência de 5 GHz e oferece uma largura de canal maior, até 160 MHz contra 40 MHz do anterior.

III. Emprega uma técnica obrigatória conhecida por Beamforming, uma tecnologia que oferece emissão inteligente, reforçando o sinal nos locais onde há dispositivos conectados.

Esse padrão atual é conhecido por:

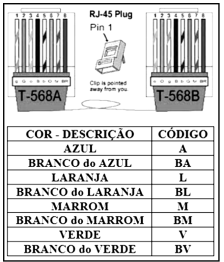

No que diz respeito ao cabeamento estruturado empregado na implementação de redes de computadores, a seguir é mostrado um padrão de especificação, conhecido por TIA/EIA-568B:

Nesse contexto, a sequência de cores BL – L – BV – A – BA – V

– BM – M que corresponderá aos pinos do conector RJ45 vem

a ser:

Switch L2 é um comutador ethernet que atua em uma camada do modelo OSI e utiliza o MAC address da porta de cada dispositivo para identificar os pacotes de dados recebidos e determinar o melhor caminho pelos quais os quadros devem ser encaminhados. Empregam técnicas de comutação baseadas no endereço de hardware de cada dispositivo para conectar e transmitir dados em uma LAN. Essencialmente, esses switches executam a função de ponte entre os segmentos da LAN, uma vez que encaminham os quadros de dados com base em seu endereço de destino, ignorando qualquer preocupação com o protocolo de rede que está sendo usado.

A camada do modelo OSI/ISO é denominada:

O sistema operacional Windows oferece diversos comandos úteis relacionados às redes de computadores. Um deles é um utilitário que, na sua forma mais simples, exibe informações básicas de configuração do endereço IP do dispositivo. Digitado no prompt de comando do Windows, é possível ver o endereço IP, a máscara de sub-rede e o gateway padrão que o dispositivo está usando no momento.

Esse utilitário TCP/IP é:

São comandos básicos do sistema operacional Linux Ubuntu os descritos a seguir.

I. Lista todos os arquivos e pastas armazenados no diretório de trabalho atual.

II. Exibe o caminho completo do diretório de trabalho atual.

III. Exibe informações sobre o uso do espaço em disco de todos os sistemas de arquivos montados.

Os comandos descritos em I, II e III são, respectivamente:

Um Técnico em Processamento de Dados da Prefeitura Municipal de Pontes e Lacerda está trabalhando no Explorador de Arquivos, em um notebook com Windows 7 BR. Nessa atividade, acessou a pasta PONTES_E_LACERDA no disco C: e selecionou todos os arquivos armazenados nessa pasta, conforme mostra a figura abaixo.

Para isso, ele executou o atalho de teclado Ctrl + A.

Como alternativa, o mesmo resultado pode ser obtido por meio do procedimento descrito a seguir.

I. Clicar no primeiro arquivo –

II. Pressionar uma tecla e, mantendo-a pressionada, clicar no

último arquivo -

A tecla pressionada em II é:

No funcionamento dos sistemas operacionais, ocorre um processo da gerência de memória com as características listadas a seguir.

I. Os espaços de endereçamento virtual e real são divididos em páginas do mesmo tamanho, onde cada página virtual possui uma entrada na tabela, com informações que permitem ao sistema localizar a página real correspondente. Assim, quando um programa é executado, as páginas virtuais são transferidas do HD para a memória principal e colocadas em frames (páginas reais).

II. A tabela de página é uma estrutura de dados usada pelo sistema de memória virtual para armazenar o mapeamento entre o endereço virtual e o endereço físico.

III. Sempre que o processo faz referência a um endereço virtual, o sistema verifica, através do bit de validade, se a página que contém o endereço referenciado está ou não na memória principal. Caso não esteja, o sistema tem de transferir a página da memória secundária para a memória física.

O processo descrito é denominado:

Atualmente,entreosperiféricosempregadosnaconfiguração de microcomputadores versão desktop e notebooks, existem três categorias em que os dispositivos de entrada e saída podem ser utilizados.

Tais categorias descrevem-se como aqueles que:

I. operam exclusivamente na entrada de dados para processamento;

II. operam exclusivamente na saída dos dados já processados pela máquina;

III. operam tanto na entrada dos dados para processamento como na saída dos dados já processados, mas em momentos diferentes.

Três exemplos de dispositivos, um de cada uma das categorias I, II e III são, respectivamente:

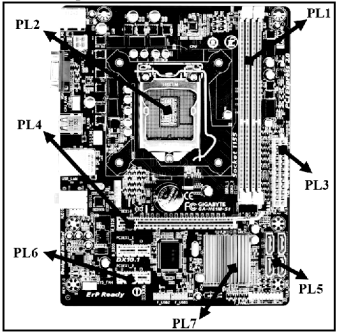

A figura a seguir ilustra um tipo de placa-mãe, empregada na configuração de microcomputadores Intel.

Os componentes de hardware identificados por PL1 e PL5 são

slots conhecidos, respectivamente, como:

A manutenção constitui-se de um conjunto de atividades e recursos aplicados aos equipamentos das empresas, visando o melhor rendimento, aumento da produção e o estabelecimento de parâmetros de disponibilidade. Isso faz com que haja um desempenho seguro dos itens e maquinários e uma redução de custos. Existem quatro tipos de manutenção, dos quais dois são descritos a seguir.

I. Tipo de manutenção aplicado pelos técnicos responsáveis antes que ocorra qualquer falha ou mau funcionamento. Nesse caso, a digitalização das plantas industriais oferece muitas soluções que permitem aos técnicos executar, monitorar e planejar esse tipo de manutenção de forma eficaz, podendo, a manutenção ser agendada em uma escala baseada em tempo ou uso.

II. Tipo de manutenção realizada logo após a detecção de um defeito em um equipamento ou em uma linha de produção. Seu objetivo é fazer com que o equipamento volte a funcionar normalmente para que possa executar a função atribuída. Esse tipo de manutenção pode ser planejado ou não, dependendo da criação ou não de um plano de manutenção.

Os tipos descritos em I e II são denominados, respectivamente, manutenção:

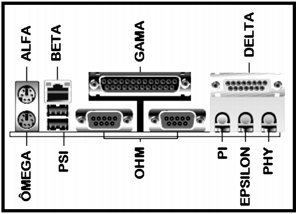

A figura abaixo mostra conexões existentes em placas-mãe do tipo Intel, utilizadas na integração de dispositivos de entrada/ saída na configuração de microcomputadores.

As conexões identificadas por ALFA e PSI são conhecidas,

respectivamente, pelas siglas:

Atualmente, existem microcomputadores com placasmãe que integram diversos componentes, o que pode incluir uma placa de som, de vídeo e de rede. Neste caso, esses componentes embutidos utilizam uma parte da capacidade de memória RAM da máquina.

Essas placas-mãe são do tipo conhecido como:

A figura a seguir mostra uma impressora Multifuncional tanque de tinta Ecotank L5290 Epson, utilizada na configuração de microcomputadores atuais.

Nesse contexto, uma característica desse equipamento é: