Questões de Concurso

Para analista judiciário - informática

Foram encontradas 741 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

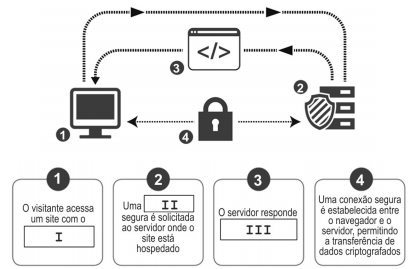

Considere a figura a seguir.

Considerando o recurso representado na figura, utilizado para proteger as comunicações entre um site, host ou servidor e os

usuários finais que estão se conectando (ou entre duas máquinas em um relacionamento cliente-servidor), as lacunas I, II e

III são correta e respectivamente preenchidas com:

Tanto o app Whatsapp quanto o Telegram usam um recurso que embaralha o texto das mensagens, impedindo que elas sejam lidas durante o trajeto do emissor para o destinatário. No formato ‘de ponta a ponta’, apenas as pessoas nas ‘pontas’ da conversa têm o que pode desembaralhá-las, elas inclusive já chegam codificadas aos servidores. No Telegram, há duas opções deste recurso: cliente-cliente, isto é, entre usuários (apenas na opção ‘chat secreto’), ou cliente-servidor, entre o usuário e o servidor do app (nos chats comuns).

Como o conteúdo vazou?

Existem outras formas de interceptar conversas tanto no Telegram quanto no WhatsApp. Um dos golpes mais conhecidos é o ‘SIM Swap’. Neste golpe, os hackers clonam temporariamente o cartão de operadora (SIM) da vítima. Isso pode ser feito com algum criminoso infiltrado na empresa telefônica.

[...]

O perigo fica ainda maior se a vítima opta por fazer backups das conversas dos apps na nuvem. No WhatsApp isso é feito via Google Drive (Android) ou iCloud (iOS). Nestes casos, seria preciso também que o invasor conseguisse descobrir como invadir as contas do Google e iCloud de alguma forma, além de usar um celular com o mesmo sistema operacional da vítima. É importante frisar que as conversas do WhatsApp salvas na nuvem já tiveram o recurso desfeito quando a mensagem foi lida. No Telegram, as conversas comuns são guardadas na nuvem da empresa dona do mensageiro; em caso de invasão do celular, o hacker também consegue livre acesso a todos os backups que foram feitos automaticamente, ou seja, pode ler todo o seu histórico de mensagens de longa data. Só os chats secretos escapam disso, pois ficam armazenados apenas na memória dos celulares dos membros da conversa.

(Disponível em: https://noticias.uol.com.br)

Com base no texto, um Analista de Infraestrutura conclui, corretamente, que

As chaves pública e privada são geradas a partir de números aleatórios, que serão descartados mais tarde. Essa criptografia só é possível porque existe um relacionamento matemático entre estas chaves geradas por estes números aleatórios e pelos cálculos para encontrá-las. A chave pública é geralmente distribuída. Tecnicamente, o procedimento para gerar um par de chaves pública/privada é o seguinte:

1. Escolha dois números p e q

2. Calcule n = p x q

3. Calcule z = (p – 1 ) x ( q –1)

4. Escolha um número primo em relação a z e chame-o de e

5. Calcule d = e-1 mod z (mod é o resto da divisão inteira)

6. A chave pública KU = {e, n} e a chave privada KR = {d, n}

Com base nestas informações, um Analista afirma, corretamente, que

Considere a situação apresentada a seguir.

1. Maria frequentemente visita um site que é hospedado pela empresa E. O site da empresa E permite que Maria faça login com credenciais de usuário/senha e armazene informações confidenciais, como informações de processos judiciais.

2. João observa que o site da empresa E contém uma determinada vulnerabilidade.

3. João cria um URL para explorar a vulnerabilidade e envia um e-mail para Maria, fazendo com que pareça ter vindo da empresa E.

4. Maria visita o URL fornecido por João enquanto está logada no site da empresa E.

5. O script malicioso incorporado no URL é executado no navegador de Maria, como se viesse diretamente do servidor da empresa E. O script rouba informações confidenciais (credenciais de autenticação, informações de processos etc.) e as envia para o servidor da web de João sem o conhecimento de Maria.

Um Analista de Infraestrutura conclui, corretamente, que

O Summit da IBM é considerado o supercomputador mais rápido do mundo com inteligência artificial e machine learning. A máquina é capaz de realizar 200 quatrilhões de operações por segundo (ou 200 seguido por 15 zeros) e deve auxiliar em pesquisas sobre doenças como Alzheimer, além de impulsionar os estudos de energia infinita para as próximas gerações.

(Disponível em: https://www.techtudo.com.br)

Ao ler esse artigo, um Analista de Infraestrutura assinala como tecnicamente corretas as informações complementares sobre esta máquina: além dos

Em determinado tipo de arquitetura, o processador explora o potencial de paralelismo em nível de instrução, podendo haver várias instruções que executam simultaneamente no mesmo estágio de pipeline e múltiplas instruções que são iniciadas no mesmo ciclo de clock. Através do escalonamento dinâmico, todas as instruções na janela de execução podem iniciar a execução, conforme dependência de dados e recursos. Três tipos de dependência de dados podem ser identificados:

I. Write After Read (WAR). Ocorre se uma instrução usa uma posição como um dos operandos enquanto a instrução seguinte está escrevendo naquela posição.

II. Write After Write (WAW). Ocorre se duas instruções estão escrevendo na mesma posição; se a segunda instrução escreve antes que a primeira, ocorre um erro.

III. Read After Write (RAW). Ocorre quando a saída de uma instrução é exigida como entrada para a instrução subsequente.

O tipo de arquitetura do processador e os 3 tipos de dependência de dados são, correta e respectivamente,

Após a instalação do JBoss 7 em um servidor com sistema operacional CentOS 6 e testar o seu correto funcionamento, um Analista deseja torná-lo disponível na web liberando o acesso em todas as interfaces ou para o IP público do servidor. Para efetuar essa configuração, ele deve editar o campo apresentado abaixo no arquivo /usr/share/jbossas/standalone/configuration/standalone.xml.

<interface name="public">

<inet-address value="$ {jboss.bind.address  }"/>

}"/>

</interface>

O valor a ser inserido em I deve ser

Existem no mercado diferentes tipos de Firewalls destinados a diferentes tipos de ataques e aplicações. Caso um Analista deseje escolher um Firewall dedicado para monitorar todo tráfego HTTP e HTTPS bidirecional entre clientes e servidores, tendo como objetivo analisar quaisquer tipos de atividades tidas como suspeitas baseadas em assinaturas pré-cadastradas ou configuradas em uma base de dados, ele deve escolher o Firewall