Questões de Concurso

Para analista judiciário - informática

Foram encontradas 741 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Os campos de números 1 a 3 são identificados, respectivamente, como

De acordo com a cartilha CERT.BR um incidente de segurança pode ser definido como qualquer evento adverso, confirmado ou sob suspeita, relacionado à segurança de sistemas de computação ou de redes de computadores. Como parte da PSI e dos procedimentos de gestão de incidentes de segurança da informação, é crucial que os incidentes devam ser notificados. Para notificar um incidente é necessário localizar os responsáveis pela rede. Para localizá-los é correto

Considere a figura abaixo que mostra um esquema de autenticação e autorização.

Este esquema é construído com base em um protocolo baseado em XML (para a criação de requests e responses) que vem se firmando como um padrão ad hoc para a troca de informações de autenticação e autorização entre provedores de identidade e de serviço. O protocolo utiliza um mecanismo de autenticação que possibilita que um usuário obtenha acesso a múltiplos serviços após autenticar-se somente uma vez em qualquer um destes serviços. Isso elimina a necessidade de se manter múltiplas credenciais de autenticações, como senhas, em diferentes localizações.

O protocolo e o mecanismo de autenticação são, correta e respectivamente,

Considere que um Tribunal adote as melhores práticas da ITIL v3 edição 2011. O processo Gerenciamento de Segurança da Informação é responsável por garantir que a CID dos ativos, informações, dados e serviços de TI do Tribunal correspondam às necessidades acordadas do negócio. Antes da adoção da ITIL, ocorreram as seguintes violações de segurança:

I. Um processo teve seu número alterado, sendo que o número do processo deveria ser inalterável.

II. Um processo foi impresso, sendo que o funcionário não tinha autorização para acessá-lo nem imprimi-lo.

III. Um juiz inseriu comentários em documentos comprobatórios de um processo, sendo que os documentos não poderiam ser apagados nem alterados.

As violações I, II e III comprometeram, correta e respectivamente, a

Suponha que os serviços de TI ficaram indisponíveis 40 horas em um determinado mês e que a empresa tenha um Acordo de Nível de Serviço-ANS com meta de 95% de disponibilidade. A disponibilidade (D) oferecida pela empresa terceirizada e a meta de disponibilidade acordada são, correta e respectivamente,

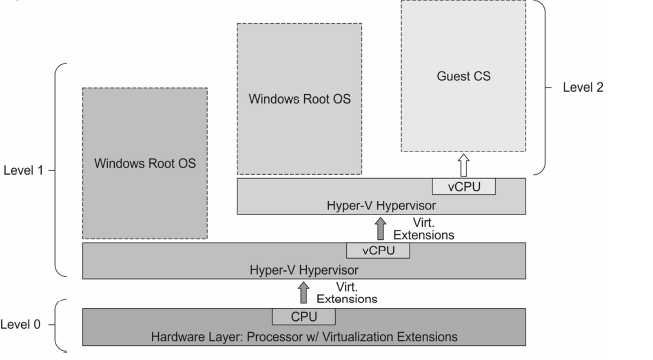

Consider the figure below.

The figure shows