Questões de Concurso

Para analista de gestão - analista de sistemas

Foram encontradas 216 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Relacione a Coluna 1 à Coluna 2, associando conceitos relacionados a software malicioso com suas respectivas definições.

Coluna 1

1. Spyware.

2. Vírus.

3. Worms.

Coluna 2

( ) Malwares capazes de entrar em um aparelho sem qualquer interação do usuário.

( ) Software que coleta informações particulares e as envia pela Internet.

( ) Malwares autorreplicáveis que necessitam da interação do usuário para infectar seu aparelho.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

Em relação a certificados de chave pública, é INCORRETO afirmar que:

Sobre técnicas de criptografia, analise as assertivas abaixo:

I. O DES (Data Encrypton Standard) é um exemplo de algoritmo de cifra de bloco.

II. Algoritmos de chave pública utilizam a chave privada do emissor para criptografar mensagens e

a chave pública do receptor para decodificá-las.

III. Um exemplo de algoritmo de criptografia de chave simétrica é o RSA.

Quais estão corretas?

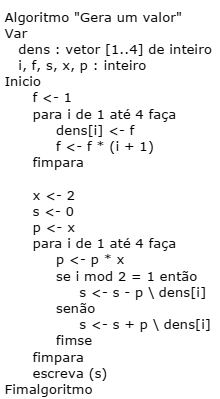

Considere o algoritmo abaixo desenvolvido segundo a sintaxe utilizada no VisuAlg 3.0.

Qual o valor mostrado na saída deste algoritmo?

Um ______________ é uma coleção de dados obtidos de diversas fontes heterogêneas, orientada a assunto, contendo uma coleção de tecnologias de apoio à decisão. Dentre essas tecnologias, destacam-se as ferramentas _________ que permite a análise de dados complexos, utilizando, por exemplo, capacidades de computação distribuída. Quando há a necessidade de se trabalhar com um subconjunto de dados de uma organização, por exemplo, voltados a um único departamento, é possível utilizar um outro conceito conhecido como _________________.

Assinale a alternativa que preenche, correta e respectivamente, as lacunas do trecho acima.

I. Isolamento.

II. Privacidade.

III. Atomicidade.

IV. Preservação da consistência.

Quais estão corretas?

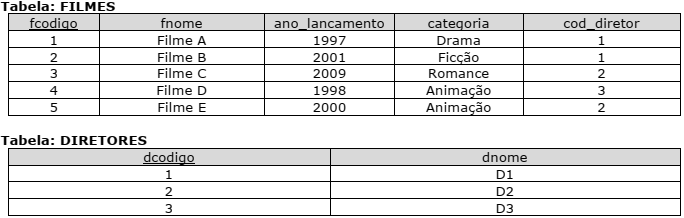

Analise as seguintes tabelas:

A expressão correta em álgebra relacional que permite obter o nome do diretor do filme com código

igual a 3 é:

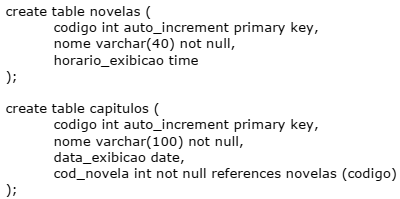

Considere os seguintes comandos para criação de tabelas executados no MySQL Community 5.0.

Assinale a alternativa INCORRETA quanto ao comando SQL que retorne a data de exibição do último

capítulo da novela com nome “Novela A”.

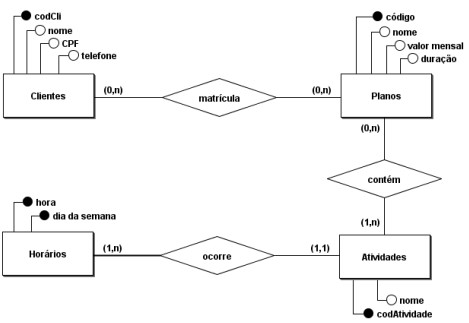

Em relação ao diagrama apresentado acima, assinale a alternativa INCORRETA.

Esse tipo de restrição é conhecido como restrição de:

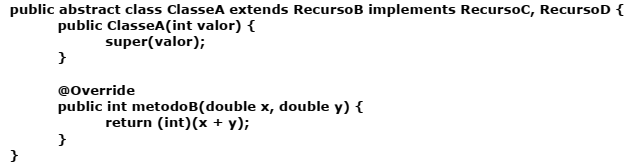

Sobre o código mostrado acima, é correto afirmar que:

Analise as afirmações abaixo sobre valores de ponto flutuante em Java e assinale a alternativa correta.

I. Números de ponto flutuante não são adequados para cálculos financeiros em que erros de

arredondamento não podem ser tolerados.

II. Uma expressão 0.0 / 0.0 gera uma exceção em tempo de execução.

III. Valores de ponto flutuante, como 0.5 e 4.6, são sempre considerados como do tipo double.

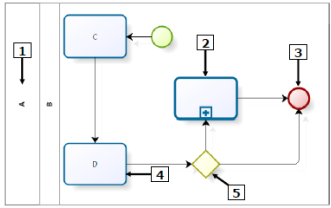

Na figura, o símbolo que representa uma atividade é indicado pela seta número:

Assinale a alternativa que indica os nomes, correta e respectivamente, da esquerda para a direita, dos tipos de gateways mostrados na figura.

Algumas vezes, durante a fase de levantamento de requisitos, é importante identificar como funções e características de um sistema serão usadas por diferentes classes de usuários. Para tanto, pode-se utilizar um conjunto de __________________ que identifique roteiros de uso para o sistema a ser construído.

Assinale a alternativa que preenche corretamente a lacuna do trecho acima.

Considere o seguinte texto relacionado à Engenharia de Requisitos: “Clientes e

usuários podem solicitar durante a fase de levantamento de requisitos mais do que pode ser

alcançado, como, por exemplo, em termos de custos ou tempo de desenvolvimento. Além disso,

requisitos conflitantes podem ser levantados. Portanto, deve ser solicitado que a todos os interessados

que discutam os requisitos em termos de prioridade, avaliando custos e riscos e também conflitos

internos. Dessa forma, como resultado desse processo, requisitos podem ser eliminados, combinados

e/ou modificados, até que se atinja certo grau de satisfação”. O texto descreve uma etapa de

engenharia de requisitos conhecida como: