Questões de Concurso

Para técnico de laboratório - informática

Foram encontradas 2.640 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I- O FTP (File Transfer Protocol), criado pela Canonical, é um protocolo que permite transferir arquivos por rede entre os sistemas Windows e Linux.

II- O WSL (Windows Subsystem for Linux) é um subsistema do Windows para Linux que permite a execução de um ambiente GNU/Linux diretamente do Windows.

III- O SSH (Secure Shell) é uma camada de segurança do TCP/IP que permite a comunicação segura entre os sistemas Windows e Linux por meio do protocolo Telnet.

Está(ão) correta(s) apenas

A sintaxe correta do comando responsável por alternar do usuário padrão para administrador no Windows PowerShell é:

Fonte: Zacker, Craig. Exam ref 70-740: instalação, armazena-mento e computação com Windows Server 2016 / Craig Zacker; tradução: Aldir José Coelho Corrêa da Silva; revisão técnica: Luciana Monteiro Michel. – Porto Alegre : Bookman, 2018.

Analise se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) O NIC teaming é uma função implementada no Windows Server 2016, que funciona com ou sem o Hyper-V, e que permite combinar até trinta e dois adaptadores de rede em um ou mais adaptadores de rede virtuais.

( ) O Switch Embedded Teaming (SET) é uma função alternativa ao NIC teaming, implementada no Windows Server 2016 e suportada apenas pelo Hyper-V, que permite combinar até oito adaptadores de rede físicos em um ou mais adaptadores de rede virtuais.

( ) O Windows Hyper-V Server 2016 é uma edição gratuita do Windows Server 2016, sem interface gráfica.

( ) O Hyper-V é um hipervisor nativo.

A sequência correta é

( ) SGBD é um sistema capaz de definir, construir, manipular e compartilhar banco de dados entre vários usuários e aplicações, além de oferecer uma interface de desenvolvimento para gerar programas executáveis.

( ) Algumas das funções do SGBD são: controlar acesso concorrente de usuários, fornecer funcionalidades de segurança aos dados armazenados e executar backup e restauração.

( ) O gerenciador de armazenamento de um SGBD traduz instruções da Linguagem de Manipulação de Dados (Data Manipulation Language – DML) em comandos de sistema de arquivos de baixo nível.

( ) Uma transação no SGBD é um conjunto de operações que realiza uma única função lógica em uma aplicação de banco de dados.

( ) O usuário administrador de banco de dados possui algumas responsabilidades como: definir o esquema de banco de dados; conceder autorização de acesso a dados; programar interfaces gráficas, como formulários e relatórios, para visualização dos dados; e monitorar tarefas executadas no banco de dados para assegurar o desempenho satisfatório.

A sequência correta é

FORMA GEOMÉTRICA REPRESENTAÇÃO 1. Retângulo ( ) Atributo 2. Elipse ( ) Vincula atributo e entidade 3. Losango ( ) Entidade fraca 4. Linha ( ) Relacionamento 5. Elipse dupla ( ) Atributo multivalorado 6. Elipse tracejada 7. Linha dupla 8. Retângulo duplo

A sequência correta é

Uma relação R está na primeira forma normal (1FN) se todos os atributos desta são_____________ . Depois de aplicada a 1FN, uma relação R está na segunda forma normal (2FN) se todo atributo desta não pertencente a uma de suas chaves for totalmente dependente da _____________. Após estar adequada à 2FN, a relação R estará na terceira forma normal (3FN) se nenhum atributo desta não pertencente a uma de suas chaves for ______________ dependente da chave primária.

Os termos que preenchem, correta e respectivamente, as lacunas são:

Considere as afirmações referentes ao SQL:

I- A Linguagem de Definição de Dados (Data Definition Language – DDL) é uma categoria de comandos SQL que inclui capacidades de consulta baseada na álgebra relacional e no cálculo relacional, além de comandos para inserir, excluir e modificar tuplas no banco de dados.

II- A SQL possui comandos para especificar restrições de integridade, nos quais as informações inseridas devem estar em conformidade no banco de dados

III- Uma consulta SQL pode conter mais de seis cláusulas, entretanto apenas as cláusulas SELECT e FROM são obrigatórias.

IV- A cláusula CREATE TYPE Reais AS NUMERIC(12, 2) FINAL define um tipo em que armazena um total de 12 dígitos numéricos inteiros antes da vírgula e outros 2 após a vírgula.

V- A restrição de integridade CHECK (<P>) pode ser aplicada a declarações de relação, de modo que o predicado <P>

deva ser satisfeito na tupla, assegurando que os valores de atributo satisfaçam essa condição especificada.

Estão corretas apenas

I- Cada servidor de arquivos fornece uma visão padronizada de seu sistema local de arquivos.

II- Toda comunicação cliente-servidor é feita por meio de chamadas remotas de procedimentos (Remote Procedure Call – RPC).

III- O modelo subjacente do NFS é o de carga/atualização, em que um cliente descarrega um arquivo de um servidor remoto para um computador local e após sua utilização o devolve para o servidor original.

Está(ão) correta(s) apenas

COLUNA A COLUNA B 1. ifconfig ( ) ip address 2. arp ( ) ip link 3. netstat ( ) ip neighbor 4. route ( ) ip route

A opção que contém a sequência correta é

A sequência correta é

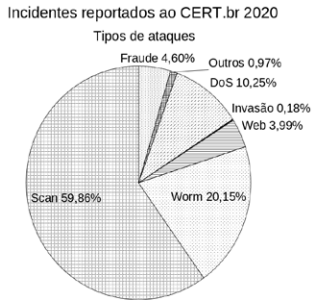

Legenda

• worm: notificações de atividades maliciosas relacionadas com o processo automatizado de propagação de códigos maliciosos na rede.

• DoS (Denial of Service): notificações de ataques de negação de serviço, onde o atacante utiliza um computador ou um conjunto de computadores para tirar de operação um serviço, computador ou rede.

• invasão: um ataque bem sucedido que resulte no acesso não autorizado a um computador ou rede. • web: um caso particular de ataque visando especificamente o comprometimento de servidores Web ou desfigurações de páginas na Internet.

• scan: notificações de varreduras em redes de computadores, com o intuito de identificar quais computadores estão ativos e quais serviços estão sendo disponibilizados por eles. É amplamente utilizado por atacantes para identificar potenciais alvos, pois permite associar possíveis vulnerabilidades aos serviços habilitados em um computador.

• fraude: segundo Houaiss, é “qualquer ato ardiloso, enganoso, de má-fé, com intuito de lesar ou ludibriar outrem, ou de não cumprir determinado dever; logro”. Essa categoria engloba as notificações de tentativas de fraudes, ou seja, de incidentes em que ocorre uma tentativa de obter vantagem.

• outros: notificações de incidentes que não se enquadram nas categorias anteriores.

Obs.: Não se deve confundir scan com scam. Scams (com “m”) são quaisquer esquemas para enganar um usuário, geralmente, com finalidade de obter vantagens financeiras. Ataques desse tipo são enquadrados na categoria fraude.

Fonte: Disponível em: . Acesso em 15 mar. 2022.

Considerando os incidentes representados no gráfico, analise as contramedidas a seguir.

I- O uso de ferramentas de monitoramento de rede, firewalls e sistemas de detecção de invasão são medidas de prevenção contra os três maiores incidentes de 2020.

II- Os incidentes do tipo fraude são causados tipicamente por um engenheiro social e podem ser mitigados com treinamentos de conscientização.

III- Ataques Web podem ser evitados se os desenvolvedores seguirem as diretrizes de padrões abertos como os do projeto Open Web Application Security Project (OWASP).

Está(ão) correta(s) apenas

O nome desse utilitário é:

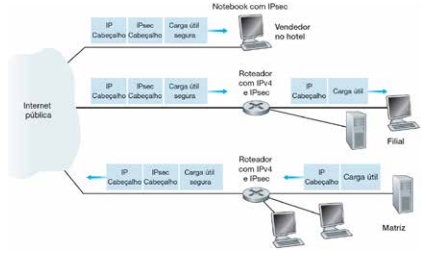

Fonte: Kurose (2021)

Fonte: Kurose (2021) Sobre IPsec e VPNs, é correto afirmar que