Questões de Concurso Para técnico de controle externo

Foram encontradas 1.204 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Acerca de ameaças e vulnerabilidades em aplicações, julgue o item subsequente.

Em função de muitos sites e aplicativos da Web dependerem

de bancos de dados SQL, um ataque SQL injection pode

gerar sérias consequências, porque boa parte dos formulários

da Web não consegue impedir a entrada de informações

adicionais, o que propicia a exploração desse ponto fraco e o

uso das caixas de entrada no formulário para envio de

solicitações maliciosas ao banco de dados.

Acerca de ameaças e vulnerabilidades em aplicações, julgue o item subsequente.

Uma aplicação torna-se vulnerável pelo armazenamento

inseguro de dados criptografados quando, por exemplo:

dados sensíveis não são cifrados; a criptografia é usada de

forma incorreta; o armazenamento das chaves é feito de

forma imprudente; ou utiliza-se um hash sem salt para

proteger senhas.

Acerca de ameaças e vulnerabilidades em aplicações, julgue o item subsequente.

Para que um ataque de cross-site request forgery funcione

em aplicações web, basta que a vítima tenha conectado, em

algum momento, sua conta original ao disparar a requisição

maliciosa.

Julgue o item seguinte, relativo a métodos e protocolos de autenticação.

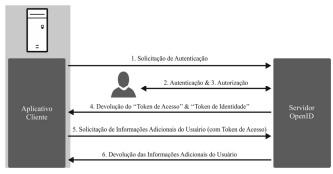

Um aplicativo cliente que realiza a autenticação de um usuário mediante um servidor de autorização que adota o OpenID Connect recebe de volta um token de acesso e um token de identidade com algumas informações adicionais do usuário, seguindo o fluxo de autenticação representado a seguir.

Julgue o item seguinte, relativo a métodos e protocolos de autenticação.

A autenticação baseada em token consiste no processo de

verificar a identidade por meio de um token físico que

envolve a inserção de um código secreto ou mensagem

enviada a um dispositivo para provar a posse desse

dispositivo.