Questões de Concurso

Para administrador de redes

Foram encontradas 1.704 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Em relação às tecnologias, ferramentas e procedimentos associados ao cabeamento estruturado, analise os itens a seguir, marcando com (V) a assertiva verdadeira e com (F) a assertiva falsa.

( ) Um cabo de par trançado categoria 5e é homologado e funciona em redes Gigabit Ethernet desde que não ultrapasse 100 metros.

( ) Em um sistema de cabeamento estruturado, o segmento de cabo que interconecta os armários de telecomunicações é conhecido como segmento horizontal.

( ) Em um cabo de par trançado, apenas dois pares de fios são realmente usados em redes Fast Ethernet.

( ) Gigabit Ethernet refere-se a várias tecnologias para transmissão de quadros a uma velocidade de 1 Gbps. A tecnologia 1000BASE-T permite a utilização de cabos par trançado, enquanto que 1000BASE-SX e 1000BASE-FX utilizam fibra ótica, sendo que a primeira é recomendada para redes de até 550 metros e a segunda pode atingir até 5 Km.

A sequência CORRETA, de cima para baixo, é

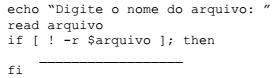

A utilização de shell scripts é uma importante ferramenta para auxiliar na administração de redes, pois simplifica e automatiza tarefas que poderiam ser complexas para se executar sem o auxílio desse recurso. Observe o Shell script a seguir.

A opção CORRETA para completar a lacuna é

O administrador de redes de computadores deseja implantar o serviço de VoIP utilizando os seguintes protocolos:

1. UDP

2. SIP

3. IPv4

Considerando a arquitetura TCP/IP, o relacionamento entre os protocolos e as respectivas camadas da arquitetura é:

Considere o Guia de Implantação do SUSE Linux Enterprise Server de 16 de julho de 2015, para a seguinte situação de preparos de instalação:

Usando uma estação de trabalho do Microsoft Windows para disponibilizar os dados de instalação (havendo uma estação de trabalho Microsoft Windows disponível na rede), deve-se usar esse computador para tornar a mídia de instalação disponível. A maneira mais fácil de fazer isso é usar o protocolo SMB, já incluído no sistema operacional Windows e verificar se foi ativado SMB over TCP/IP (SMB sobre TCP/IP) já que isso habilita o encapsulamento de pacotes SMB em pacotes TCP/IP. Nessa situação, para tornar a mídia de instalação disponível via SMB, deve-se inserir o DVD 1 do SUSE Linux Enterprise Server na unidade de DVD da estação de trabalho Windows. Em seguida, deve-se criar um novo compartilhamento usando a letra da unidade de DVD-ROM e disponibilizá-la para todos na rede.

Para tanto, o caminho de instalação no YaST deve ser:

Com respeito a memória virtual, considere:

I. As translações mais frequentes ficam armazenadas em uma pequena memória associativa chamada TLB (Translation Lookaside Buffer).

II. O método mais usual utilizado pela memória virtual é a divisão do espaço de endereçamento em páginas de tamanho variável, que são a unidade de transferência entre a memória principal e a memória cache.

III. A memória virtual também faz a translação de endereços virtuais em endereços reais, já que os programas normalmente enxergam um espaço de endereçamento maior que a memória física.

IV. A memória virtual é um conjunto de hardware e de rotinas do sistema operacional. Além do controle da hierarquia entre a memória principal e a memória secundária, ela realiza a proteção, evitando que um programa modifique informações que pertençam a algum outro.

Está correto o que consta APENAS em

Quanto às políticas de escalonamento de disco, no contexto do desempenho e acesso aos dados, considere:

I. A política de escalonamento do tipo FCFS é simples de executar, todavia tem comportamento ruim sob cargas altas.

II. A política SSTF tem bom rendimento porque reduz o tempo de busca, contudo não garante justiça no atendimento às requisições.

III. A política SCAN – algoritmo do elevador − tem variância maior que o SSTF.

Está correto o que consta APENAS em