Questões de Concurso

Para técnico judiciário - informática

Foram encontradas 1.378 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Está(ão) correta(s) apenas a(s) afirmativa(s)

Analise as afirmativas a seguir.

I. Em uma arquitetura de objetos distribuídos, os componentes fundamentais do sistema são objetos que fornecem uma interface para um conjunto de serviços fornecidos sem a necessidade de distinção entre cliente e servidor.

II. Os objetos podem ser distribuídos entre uma série de computadores na rede e se comunicam através de um middleware. Esse middleware é chamado de requisitor de objetos.

III. Como alternativa, pode-se usar uma abordagem de objetos distribuídos para implementar sistemas cliente-servidor.

IV. Arquitetura cliente-servidor e de objetos distribuídos são paradigmas distintos, inviabilizando alternativas de implementação de arquiteturas mistas entre as duas.

V. A maior desvantagem de arquiteturas de objetos distribuídos é que são mais complexas de projetar do que sistemas cliente-servidor.

Está(ão) INCORRETA(S) apenas a(s) afirmativa(s)

+ L.

+ L. + F.

+ F. + E.

+ E.  + M.

+ M.  + P.

+ P.De acordo com o exposto, assinale a alternativa correta.

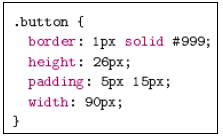

Considere o código a seguir.

O código expressa propriedades CSS aplicadas a uma

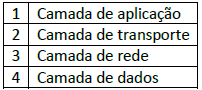

A sequência está correta em

A sequência está correta emMalware são programas criados com o intuito de prejudicar usuários e sistemas de informação. Sobre os vários tipos de malware, relacione adequadamente as colunas a seguir.

( ) Hijacker.

( ) Key logger.

( ) Vírus.

( ) Worm.

( ) Cavalo de Troia (Trojan).

( ) Sniffer.

( ) Backdoor.

1. É um programa de computador do tipo spyware cuja finalidade é monitorar tudo o que a vítima digita, a fim de descobrir dados pessoais ou sigilosos.

2. Não infectam outros arquivos. Normalmente é um arquivo executável, recebido de forma inofensiva, que executa suas próprias funções, bem como outras operações sem o conhecimento do usuário.

3. São cavalos de Troia que modificam a página inicial do navegador.

4. São programas que capturam quadros nas comunicações em uma rede local, armazenando tais quadros para que possam ser analisados posteriormente por quem o instalou.

5. É um programa que induz uma “brecha” de segurança intencionalmente colocada no micro da vítima para permitir que tenha sempre uma porta aberta para o invasor poder voltar àquele micro.

6. É um programa (ou parte de um programa) de computador, normalmente com intenções prejudiciais, que insere cópias de si mesmo em outros programas e/ou arquivos de um computador, se tornando parte destes.

7. É um programa capaz de se propagar automaticamente através de várias estruturas de redes (como e-mail, web,

bate-papo, compartilhamento de arquivos em redes locais etc.), enviando cópias de si mesmo de computador para

computador.