Questões de Concurso

Para oficial de inteligência

Foram encontradas 596 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com relação ao redirecionamento de tráfego malicioso, julgue o item seguinte.

As principais atribuições de um servidor DNS sinkhole

incluem detectar e analisar comunicações maliciosas vindas da

Internet e direcionadas a servidores corporativos legítimos,

redirecionar esse tráfego e enviar regras para bloqueio prévio

dos endereços IP nos firewalls corporativos.

A respeito de estruturas de comando e controle de artefatos maliciosos, julgue o item subsequente.

Uma das características das estruturas de comando e controle

de malware descentralizadas é a garantia da existência de uma

quantidade significativa de nós redundantes que devem ser

atacados para que a rede de comando e controle associada ao

malware seja desativada.

A respeito de estruturas de comando e controle de artefatos maliciosos, julgue o item subsequente.

A estrutura de comando e controle do malware Taidoor é

conectada pelas máquinas comprometidas por meio de uma

DLL camuflada em dados aparentemente aleatórios de um post

de um blogue do Yahoo, criptografados por RC4, codificados

em base64 e baixados por um malware auxiliar.

Acerca de indicadores de comprometimento (IOC), julgue o próximo item.

CybOX é uma linguagem padronizada para codificação e

comunicação de informações direcionada a eventos

cibernéticos específicos ou casos de uso únicos de segurança

cibernética para os quais são registradas observações simples,

individualizadas e rigidamente estruturadas.

Acerca de indicadores de comprometimento (IOC), julgue o próximo item.

Características técnicas que definem ameaças cibernéticas,

metodologias de ataques e artefatos consequentes de intrusões

são exemplos de informações compartilhadas como

indicadores de comprometimento pelo framework OpenIOC.

Acerca de indicadores de comprometimento (IOC), julgue o próximo item.

Uma das características de TAXII é a disponibilização de

métodos de autenticação, autorização e acesso separados para

produtores e consumidores, o que permite a proteção de

informações relacionadas a ameaças cibernéticas que se

desejem manter privadas.

A respeito de inteligência de ameaças em fontes abertas (OSINT), julgue o item a seguir.

Informações obtidas por meio de OSINT são menos confiáveis

e menos precisas que aquelas obtidas usando-se disciplinas de

inteligência tradicionais.

A respeito de inteligência de ameaças em fontes abertas (OSINT), julgue o item a seguir.

OSINT é potencialmente uma fonte de informação rápida e

economicamente viável, e a informação e a inteligência

derivadas de OSINT podem ser potencialmente

compartilhadas.

Julgue o item a seguir, relativo a injeção de código, engenharia reversa e exfiltração (ou desinfiltração) de dados.

Situação hipotética: Uma mudança maliciosa da chamada ao sistema web ocorreu por meio de substituição de valor de uma variável e inserção de outra, conforme a manipulação de URL a seguir.

de http://www.site.com.br/script?variavel=X

para http://www.site.com.br/script?variavel=ABC&varia vel_2=123

Assertiva: Essa situação descreve respectivamente um ataque

por meio da técnica de persistência — em que há mudança no

valor dos parâmetros ou variáveis — e da técnica de

lateralidade — em que há a inserção de outras variáveis e(ou)

parâmetros.

Julgue o item a seguir, relativo a injeção de código, engenharia reversa e exfiltração (ou desinfiltração) de dados.

Situação hipotética: Na coleta de informações de um sistema

atacado pelo malware Y, observou-se que as chamadas às

APIs do Windows estavam sendo redirecionadas para o

software de monitoramento antes que o código da API fosse

efetivamente chamado, criando informações sobre a sequência

das operações do sistema executadas pela amostra de malware.

Assertiva: Essa situação descreve um ataque do tipo API

hooking, cuja característica é a garantia de que o

comportamento do nível do sistema (que, em algum momento

no tempo, deve usar uma chamada de API) não é ignorado, a

menos que a chamada da API correspondente não seja

conectada

Julgue o item a seguir, relativo a injeção de código, engenharia reversa e exfiltração (ou desinfiltração) de dados.

Situação hipotética: Para um programa, foram realizadas

duas engenharias reversas, com técnicas distintas, ambas a

partir do programa executável. Na primeira, obteve-se o

código-fonte em linguagem Assembly; na segunda, obteve-se

o código-fonte na linguagem C, na qual o software foi

originalmente desenvolvido. Assertiva: Essa situação descreve

as técnicas de engenharia reversa conhecidas, respectivamente,

como análise de propriedades estáticas e comportamento

dinâmico.

Julgue o item seguinte, a respeito da análise de artefatos maliciosos.

Situação hipotética: Um analista com acesso legalmente

constituído extraiu dados de dois sistemas protegidos, aos

quais tinha autorização válida e vigente. Após obter os dados,

o servidor os compartilhou com terceiros não autorizados,

propositalmente. Assertiva: Essa situação descreve uma

exfiltração de dados, ainda que o agente causador tenha

autorização e fosse confiável, isso porque ela pode ocorrer da

forma descrita ou ainda por meio de processo automatizado

conduzido por meio de um programa malicioso.

Julgue o item seguinte, a respeito da análise de artefatos maliciosos.

Situação hipotética: Na realização de um monitoramento com a utilização do Internet Explorer, observou-se que:

I ao iniciar uma sessão em determinado sítio, um processo no sistema operacional foi iniciado, faltando uma DLL para a aplicação X;

II o processo ligado à sessão foi iniciado na pasta c:\xyz\;

III ainda com a sessão ativa, observou-se que a DLL foi carregada a partir da pasta c:\xyz\ e a sessão foi interrompida;

IV no reinício do sistema operacional, a aplicação X foi carregada com a DLL em %SystemRoot%/System32, a mesma que se encontrava na pasta c:\xyz\.

Assertiva: A situação hipotética descreve um ataque DLL

hijacking de acordo com III e IV, principalmente pela

interrupção, entretanto, é descaracterizado, pois vai de

encontro ao que foi descrito em I e II, porque a DLL precisa

estar presente antes do início da sessão e, se foi carregada em

%SystemRoot%/System32, é confiável e imune a ataques

desse tipo.

Julgue o item seguinte, a respeito da análise de artefatos maliciosos.

Executar com sucesso o disassembly não é um problema

simples de resolver haja vista que sequências de código

executável podem ter várias representações — algumas que

podem ser inválidas — e, ao final, pode-se causar erros na

funcionalidade real do programa.

Julgue o item seguinte, a respeito da análise de artefatos maliciosos.

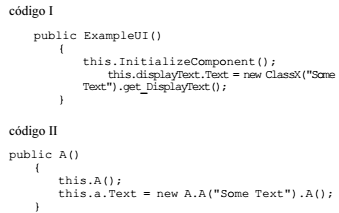

Tendo como referência os códigos I e II a seguir, é correto afirmar que, no código I, foi realizada obfuscação, ou ofuscação, que tem, entre outros objetivos, o de tornar o código mais difícil de ser lido mediante a utilização de técnicas como mudar nomes de variáveis.

Julgue o item seguinte, a respeito da análise de artefatos maliciosos.

Situação hipotética: Ao se carregar, em um editor de hexadecimal, um arquivo executável de nome file.exe, obteve-se o código 0x5a4d no início do arquivo. Em seguida, o arquivo foi renomeado para file.txt e novamente carregado no editor, obtendo-se o mesmo código 0x5a4d. Assertiva: Nessa situação, o código em questão se refere ao magic number, o qual compõe a estrutura do arquivo executável e não se altera mesmo mudando-se a extensão do arquivo, constituindo uma das formas de o sistema operacional reconhecer o tipo de arquivo.

Com relação à análise de linha do tempo e à aquisição de dados em memória, julgue o seguinte item.

A análise de linha do tempo de eventos de interesse forense

requer a existência sistematizada de registros de logs dos

sistemas periciados para ser realizada, sendo sua aplicação

limitada à análise forense de sistemas corporativos que

dispõem desses recursos.

Com relação à análise de linha do tempo e à aquisição de dados em memória, julgue o seguinte item.

A extração de uma imagem da memória de um sistema,

conhecida como dump de memória, permite identificar os

processos que estavam em execução no momento da extração,

bem como os arquivos, as bibliotecas, chaves de registro ou

sockets em uso por cada processo.

A respeito de sistemas de arquivos, duplicação e recuperação de dados apagados ou corrompidos, julgue o próximo item.

No sistema de arquivos NTFS, uma cópia de segurança da

MFT (master file table) é mantida para a recuperação em caso

de eventual perda de dados da tabela. O cluster desse becape

está no offset 0×38 (hexadecimal) do setor de boot do NTFS.

A respeito de sistemas de arquivos, duplicação e recuperação de dados apagados ou corrompidos, julgue o próximo item.

As técnicas de data carving objetivam a recuperação de dados

apagados a partir da análise de dados brutos à procura de

assinaturas e outras marcações. Havendo sucesso nessa busca,

data carving realiza a recuperação de arquivos inteiros e de

seus metadados, e, em alguns casos, de fragmentos de arquivos

que podem ter utilidade forense.