Questões de Concurso

Para oficial de inteligência

Foram encontradas 596 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A respeito de sistemas de arquivos, duplicação e recuperação de dados apagados ou corrompidos, julgue o próximo item.

Na duplicação de um disco rígido para fins forenses, são

copiados os dados regulares presentes, os arquivos apagados,

os fragmentos remanescentes de arquivos e os dados que

eventualmente se encontrem armazenados no espaço localizado

fora dos limites das partições.

Acerca dos procedimentos da análise forense digital e cadeia de custódia, julgue o item a seguir.

Em análise forense digital, o início da cadeia de custódia

ocorre a partir da duplicação pericial do vestígio previamente

adquirido.

Acerca de prevenção e tratamento de incidentes, julgue o item seguinte.

Com a implementação do whitelisting, recurso que é o

contrário do blacklisting, impossibilita-se a entrada de

qualquer executável que não esteja cadastrado, dada a

existência de uma lista de emails, domínios ou endereços IP

previamente aprovados e, normalmente, não submetidos aos

filtros.

Acerca de prevenção e tratamento de incidentes, julgue o item seguinte.

Os honeypots (potes de mel), enquanto tecnologia de detecção

de intrusão, podem ser utilizados para atingir os objetivos de

atrair um atacante potencial e afastá-lo de sistemas críticos e de

incentivar o atacante a ficar no sistema por período de tempo

suficiente para que haja resposta dos administradores, mas não

para coletar informações sobre a atividade do atacante, uma

vez que não foram projetados para esse fim.

Acerca de prevenção e tratamento de incidentes, julgue o item seguinte.

Um dos princípios que norteiam o gerenciamento de

privilégios administrativos é o privilégio mínimo, de acordo

com o qual as políticas de controle de acesso devem ser as

fechadas, ou seja, somente os acessos especificamente

autorizados são permitidos.

Acerca de prevenção e tratamento de incidentes, julgue o item seguinte.

Situação hipotética: Um sistema apresentava falhas ao

executar uma função específica X. Após a aplicação de patch

do fabricante do software, o erro que causava essas falhas foi

corrigido, mas outro erro na aplicação foi encontrado na

função Y. Assertiva: Nessa situação, o erro na função Y pode

ter sido causado pelo patch, já que essa ferramenta é capaz de

alterar diversos aspectos do software ao qual é aplicada.

Acerca de prevenção e tratamento de incidentes, julgue o item seguinte.

Filtros de pacotes tradicionais são considerados firewall

porque podem executar uma política de filtragem com base na

combinação de endereços e números de porta, examinando

cada datagrama e determinando, a partir de regras específicas,

se ele deve passar ou ficar.

Acerca de prevenção e tratamento de incidentes, julgue o item seguinte.

Um IDS (Intrusion Detection System) pode ser usado para

detectar varreduras de porta e de pilha TCP, além de ataques

de DoS, de inundação de largura de banda, de worms e de

vírus.

Acerca de prevenção e tratamento de incidentes, julgue o item seguinte.

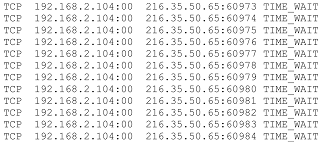

Suponha que os dados a seguir constituam parte de um log de auditoria obtido a partir da execução do comando netstat-an. Considere, ainda, que o estado da conexão exibido na última linha se repita de maneira contínua. Nessa situação, deve-se concluir que o ativo em questão está sofrendo um ataque DDoS (Distributed Denial of Service).

Acerca de prevenção e tratamento de incidentes, julgue o item seguinte.

No caso de um ataque de DoS (Denial of Service) a uma rede

de computadores, seria mais indicado como resposta

reconfigurar o roteador para minimizar efeitos de flooding

que duplicar a configuração dos ativos envolvidos para

investigação forense.

Julgue o item a seguir, a respeito de endereçamento, modelo OSI e WPA2.

No caso de um endereçamento IPv4, as configurações para

rede 192.168.1.1/24 permitem atribuir 1.024 IPs e utilizar, de

fato, apenas 1.022 IPs.

Julgue o item a seguir, a respeito de endereçamento, modelo OSI e WPA2.

O WPA2 incorpora todos os aspectos da especificação de

segurança para WLAN conhecida como IEEE 802.11i, ainda

que não proveja serviço de autenticação na troca de mensagens

entre um usuário e um AS (authentication server).

Julgue o item a seguir, a respeito de endereçamento, modelo OSI e WPA2.

A camada física do modelo OSI, apesar de não impedir que um

transmissor rápido envie uma quantidade excessiva de dados

a um receptor lento, tem a função de transformar um canal de

transmissão bruta em uma linha que pareça livre de erros de

transmissão não detectados para a camada de enlace.

A respeito de redes de computadores, julgue o item subsequente.

Na comutação de circuitos, diferentemente do que ocorre na

comutação de pacotes, para que haja comunicação entre os

sistemas finais, os recursos necessários (como buffers e taxa de

transmissão de enlaces) são reservados pelo período da sessão

de comunicação entre os sistemas.

A respeito de redes de computadores, julgue o item subsequente.

As trocas de mensagens entre os componentes de hardware ou

de software de dispositivos conectados em rede, como, por

exemplo, smartphones e tablets, são definidas por meio de

protocolos, que, em última instância, envolvem as atividades

de duas ou mais entidades remotas comunicantes na Internet.

A respeito de redes de computadores, julgue o item subsequente.

O FTP (File Transfer Protocol) é um protocolo da camada de

aplicação do TCP/IP que utiliza duas conexões TCP paralelas

para transferir um arquivo: uma de controle e outra de dados.

A respeito de redes de computadores, julgue o item subsequente.

Na topologia em anel, cada bite se propaga de modo independente, sem esperar pelo restante do pacote ao qual pertence, sendo possível que um bite percorra todo o anel enquanto outros bites são enviados ou, muitas vezes, até mesmo antes de o pacote ter sido inteiramente transmitido.Com relação às instituições e aos processos decisórios em política externa, julgue o próximo item.

Para a abordagem político-burocrática desenvolvida por

Allison, a política externa é o resultado da interação e da

barganha entre as burocracias que compõem o Poder

Executivo.

Com relação às instituições e aos processos decisórios em política externa, julgue o próximo item.

A participação do parlamento no processo decisório de política

externa confere maior credibilidade para a ação externa do

Estado, sobretudo nos Estados democráticos.

Com relação às principais correntes teóricas das relações internacionais, julgue o item seguinte.

Uma das correntes teóricas mais influentes das relações

internacionais, o construtivismo introduziu em suas reflexões

e análises o papel das ideias, das instituições e das regras como

fatores importantes para a compreensão do comportamento dos

atores nas relações internacionais.