Questões de Concurso

Para analista de tecnologia da informação - desenvolvimento de sistemas

Foram encontradas 1.331 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Um mecanismo usualmente empregado para garantir a integridade dos dados em operações concorrentes atua por meio de operações de:

[16,8,6,14,12,4]

em ordem crescente. Supõe-se um algoritmo que percorra o array repetidamente até que esteja ordenado, sem utilização de memória auxiliar para os elementos do array (in place).

A lista a seguir mostra a disposição dos elementos no array após cada ciclo de iteração.

[8, 6, 14, 12, 4, 16]

[6, 8, 12, 4, 14, 16]

[6, 8, 4, 12, 14, 16]

[6, 4, 8, 12, 14, 16]

[4, 6, 8, 12, 14, 16]

Nesse caso, é correto concluir que foi utilizado o algoritmo:

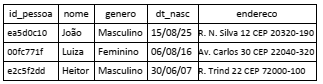

O banco de dados gerenciado por Paulo possui os dados a seguir.

Para atender a Lei Geral de Proteção de Dados Pessoais (LGPD), Paulo realizou um tratamento nos dados para perder a possibilidade de associação, direta ou indireta, a um indivíduo, e gerou a tabela abaixo.

À luz da LGPD, o tratamento realizado por Paulo foi:

Gabriela está trabalhando na especificação de Casos de Uso para um novo sistema e constatou que o comportamento de um dos Casos de Uso requer a execução sistemática de procedimentos para controle e fluxo de dados, definidos por normas organizacionais da empresa que utilizará o sistema.

Com base na especificação da UML 2.5.1, para modelar o comportamento do Caso de Uso em questão, Gabriela deverá utilizar o diagrama de:

Os clientes do banco EraDigital podem atualizar seus endereços eletrônicos (e-mail) por meio do aplicativo para dispositivos móveis EraDigApp. No EraDigApp, o cliente se autentica e preenche o campo "Novo e-mail" destinado ao cadastro de um novo endereço eletrônico que permite a entrada de quaisquer caracteres alfanuméricos e em qualquer ordem, ou seja, sem seguir uma regra de formação.

No contexto de engenharia de requisitos, a falta de controle do EraDigApp em relação à entrada de endereços eletrônicos caracteriza falhas na especificação de requisitos de:

Uma mudança no processo de abertura de contas de um banco gerou a necessidade de desenvolvimento de novas funcionalidades na aplicação web destinada aos novos clientes. Assim, foi definido que, para pedido de abertura de conta por meio da aplicação web, o novo cliente deve fazer o upload de um conjunto de documentos em formato digital. Marta é a responsável pela triagem de pedidos de novas contas e utiliza um sistema informatizado de uso interno do banco para conferir todos os documentos enviados digitalmente.

No contexto de engenharia de requisitos, a conferência de documentos realizada por Marta, por meio do sistema informatizado de uso interno do banco, representa um requisito:

Analise o fragmento de código jQuery a seguir.

$("#x1").click(function(){

$("#x2").html("Hello world!");

});

Numa página web, esse trecho faz com que um clique:

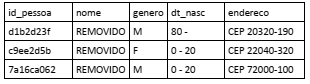

Considere o código C# a seguir.

A implementação correta da classe referida no código acima é:

Analise o script JS a seguir.

O resultado da execução desse código é:

Considere o código Python 2.7 a seguir.

def ABC(L, n):

while True:

if len(L) >= n:

return L

else:

L.append(len(L) ** 2)

print ABC([20],10)

O resultado da execução desse código é:

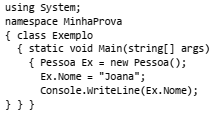

Observe o quadro comparativo a seguir, publicado em sites ligados ao estudo e à investigação de diferentes estratégias/metodologias para implementar um sistema ágil de desenvolvimento ou gestão de projetos.

É correto identificar que X e Y representam, respectivamente:

Nas próximas cinco questões, considere as tabelas T1, T2 e T3, cujas estruturas e instâncias são exibidas a seguir. O valor NULL deve ser tratado como unknown (desconhecido).

Para a tabela T3, descrita anteriormente, considere os comandos SQL a seguir.

I. select * from T3 where E <> NULL

II. select * from T3 where not (E is NULL)

III. select * from T3 where not (E = NULL)

Sobre esses comandos, executados com a instância da tabela T3 descrita anteriormente, é correto concluir que:

Nas próximas cinco questões, considere as tabelas T1, T2 e T3, cujas estruturas e instâncias são exibidas a seguir. O valor NULL deve ser tratado como unknown (desconhecido).

Para as tabelas T1 e T3, descritas anteriormente, a execução do comando SQL

delete from T3

where E = (select min(E) from T3)

and (select count(*) from T3 t

where t3.A = t.A) > 1

causaria na instância da tabela T3 a:

Nas próximas cinco questões, considere as tabelas T1, T2 e T3, cujas estruturas e instâncias são exibidas a seguir. O valor NULL deve ser tratado como unknown (desconhecido).

Suponha que as tabelas T1 e T2, descritas anteriormente, tenham sido declaradas com as colunas A e C, respectivamente, definidas como chaves primárias.

Para tanto, a definição de chaves estrangeiras na tabela T3 deveria ter como base o script:

Nas próximas cinco questões, considere as tabelas T1, T2 e T3, cujas estruturas e instâncias são exibidas a seguir. O valor NULL deve ser tratado como unknown (desconhecido).

Tomando como referência as tabelas T1, T2 e T3, descritas anteriormente, o comando SQL

select t1.*

from T1

where not exists

(select * from T2, T3

where t1.A = t3.A and t2.C = t3.C

and t3.E is null)

produz como resultado somente a(s) linha(s):

Nas próximas cinco questões, considere as tabelas T1, T2 e T3, cujas estruturas e instâncias são exibidas a seguir. O valor NULL deve ser tratado como unknown (desconhecido).

Tomando como referência as tabelas T1, T2 e T3, descritas anteriormente, o comando SQL

select t1.A, t2.C, sum(t3.E) soma

from t1, t2, t3

where t1.B > 2 and t2.D < 55 and t3.E > 19

group by t1.A, t2.C

produz um resultado que, sem contar a linha de títulos, exibe:

Numa aplicação web, considere o caso em que um arquivo intitulado xpto.txt é obtido do servidor sem que a página inteira seja recarregada.

A estrutura básica correta do código para o uso da tecnologia Ajax nesse caso é:

Marcelo joga, simultaneamente, dois dados cúbicos honestos cujas faces estão numeradas de 1 a 6.

A probabilidade de os dois números sorteados serem consecutivos é:

A média e a mediana de 5 números reais são, respectivamente, 17 e 23.

A diferença entre o maior e o menor desses 5 números é, no mínimo, igual a: