Questões de Concurso

Para técnico de informática

Foram encontradas 8.532 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

“O inquérito foi concluído pela Polícia Civil e entregue ao Ministério Público do estado.”

Transpondo para a voz ativa, os verbos serão, respectivamente:

vi

vim

nano

gedit

jed

joe

Fazem referência a:

Este tipo de ataque é denominado:

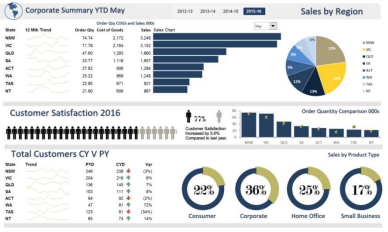

A seguinte figura ilustra um painel que mostra diversos indicadores gráficos de relevância para seu usuário, conhecido comumente como:

Associe corretamente cada cláusula SQL à sua função.

I. Lista os campos que contém dados de interesse.

II. Lista as tabelas que contém os campos listados na cláusula SELECT.

III. Especifica como classificar os resultados.

IV. Especifica critérios de campo que devem ser atendidos por cada registro incluído nos resultados.

Observe as afirmações seguintes, a respeito das diretrizes de nomenclatura de campos, controles e objetos no aplicativo Microsoft Office Access 365, na sua instalação padrão, no idioma Português-Brasil:

-podem ter até 64 caracteres;

-podem incluir qualquer combinação de letras, números, espaços e caracteres especiais, exceto ponto-final, exclamação, acento grave e colchetes;

-podem começar com espaços à esquerda; -podem incluir caracteres de controle (valores ASCII entre 0 e 31).

Podemos concluir que:

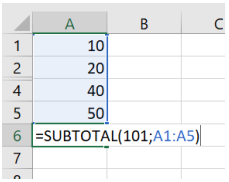

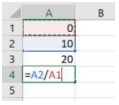

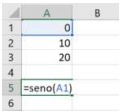

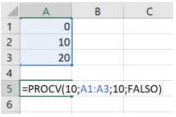

Utilizando-se de uma planilha editada a partir do aplicativo Microsoft Office Excel 365, na sua instalação padrão, no idioma Português-Brasil, assinale a alternativa que relaciona corretamente cada mensagem de erro à sua imagem correspondente.

I.

II.

III.

Assinale a alternativa que contenha o atalho para o botão ilustrado a seguir.

I.

II.

III.

Considere a utilização de uma distribuição Linux. Em uma janela terminal, foi digitado o seguinte comando:

$ find /etc/ -mmin -10

Podemos considerar que o usuário está propondo a

ação de:

A figura abaixo foi extraída de um aplicativo da suíte Microsoft Office 365, denominado:

Analise as seguintes afirmativas sobre os tipos de barramentos de um computador:

I – Barramentos PCI e USB são exemplos de barramentos de entrada e saída em um computador.

II – Barramento de Cache é utilizado para acesso à memória estática de alto desempenho localizada próximo ao processador.

III – Barramento de Dados transportam informação da instrução, variável do processamento ou informação de um periférico de entrada ou saída.

Estão CORRETAS as afirmativas:

Analise as seguintes afirmativas sobre os protocolos da camada de aplicação:

I – Telnet utiliza por padrão a Porta 23 e possibilita uma conexão entre terminais remotos.

II – SMTP utiliza por padrão a Porta 161 e possibilita o gerenciamento de equipamentos em redes IP.

III – FTP utiliza por padrão a Porta 25 e possibilita a transferência de arquivos.

Está CORRETO apenas o que se afirma em: