Questões de Concurso

Para analista de ti júnior

Foram encontradas 48 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. A Internet tem permitido atos de violência física ou psicológica, intencionais e repetidos, praticados com o objetivo de intimidar ou agredir outro indivíduo (ou grupo de indivíduos) incapaz de se defender.

II. A Internet é inundada por e-mails alarmantes ou falsos, também conhecidos como lendas urbanas, que simulam notificações de órgãos governamentais ou empresas idôneas, e têm por objetivo causar falsos alardes ou propagar vírus, causando embaraços ao usuário.

III. Destinatários de e-mail tentam se passar por uma pessoa ou entidade confiável, como com o objetivo de obter dados pessoais ou informações privilegiadas do usuário.

As afirmativas I, II e III descrevem, respectivamente, conceitos de:

I. Se alta vazão de acesso (access throughput) é um requisito necessário, então uma solução de armazenamento conectado à rede NAS (network attached storage) é adequada.

II. Se acesso baseado em blocos é um requisito necessário para a solução, então a tecnologia de armazenamento conectado à rede NAS tradicional seria inaceitável.

III. Se acesso baseado em arquivos é aceitável, então uma solução de armazenamento conectado à rede NAS pode ser utilizada, uma vez que é mais econômica que uma solução de redes de área de armazenamento SAN (storage area network).

IV. Se backups baseados em Ethernet são inaceitáveis, porém backups são um requisito necessário, então a utilização de armazenamento conectado à rede NAS será inaceitável.

Estão CORRETAS as afirmativas:

I. Métricas de processos (Process Metrics)

II. Métricas de fornecimento (Supplier Metrics)

III. Métricas de serviço (Service Metrics)

IV. Métricas de negócio (Business Metrics)

V. Métricas de tecnologia (Technology Metrics)

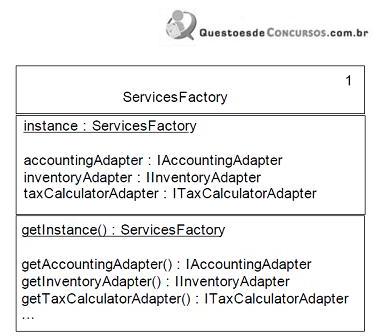

Sobre o padrão de projeto Singleton, assinale a alternativa INCORRETA:

dr-xr-xr-x pedro users 2010-11-15 12:16 Documentos

Qual o comando shell do sistema Linux que é capaz de configurar o arquivo para ter permissão de leitura, escrita e execução para o proprietário e seu grupo, e sem nenhuma permissão para os demais usuários do sistema?

Baseado nesse cenário, qual das afirmações abaixo é CORRETA?