Questões de Concurso

Para analista de gestão corporativa - tecnologia da informação

Foram encontradas 123 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Diante das lições aprendidas em um projeto, obrigatoriamente, o gerente de projeto deve

Para isso, dentro do framework de planejamento, ele deve realizar

- A atividade 1 inicia o projeto e tem duração de 8 horas.

- A atividade 2 deve começar imediatamente após o término da atividade 1 e tem duração de 12 horas.

- A atividade 3 deve começar imediatamente após o término da atividade 1 e tem duração de 16 horas.

- A atividade 4 só pode começar após o término das atividades 2 e 3 e também tem duração de 16 horas.

- A atividade 5 é a última atividade a ser executada, começa imediatamente após o término da atividade 4 e tem duração de 8 horas.

Considere que a atividade 2 tenha sofrido um atraso em sua execução, levando, na realidade, 20 horas para ser concluída.

Como as demais atividades foram executadas no tempo e na sequência inicialmente previstos pelo gerente de projetos, é IMPROCEDENTE a afirmação de que o

Essa plataforma pode ser utilizada em substituição ao sistema de controle de versão conhecido como

PORQUE

Em um banco de dados relacional, a 3a Forma Normal permite a existência de dependências funcionais não triviais cujo lado esquerdo não seja uma superchave.

Analisando-se as afirmações acima, conclui-se que

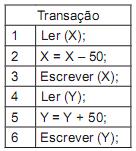

Caso ocorra uma falha no sistema logo após ter sido executada a operação de número 3 e antes de ter sido executada a operação de número 6 do quadro acima, e se o sistema não conseguir restabelecer o valor original de X, qual propriedade de transações foi violada?

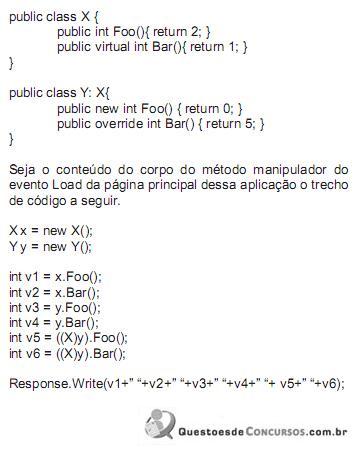

Quando a aplicação exibir com sucesso, em um navegador, a página WEB resultante de sua execução, qual será a sequência de números apresentada nessa página principal?

Qual a quantidade de posições em que houve colisão durante as inserções das chaves?

Uma forma de obter esse resultado imediatmente é, na aba Recurso, clicar em

• P1 e P2, dois processos

• E1 e E2, duas entidades externas

• D1, um depósito de dados

• F1, um fluxo de dados de P1 para D1

• F2, um fluxo de dados de D1 para P2

• F3, um fluxo de dados de E1 para P1

• F4, um fluxo de dados de P2 para E2

Para finalizar esse DFD, o modelador decide criar mais um processo, P3, e dois novos fluxos de dados, F5 e F6.

Uma forma válida de definir as direções de F5 e F6, respectivamente, de modo a não quebrar as regras de consistência é a seguinte:

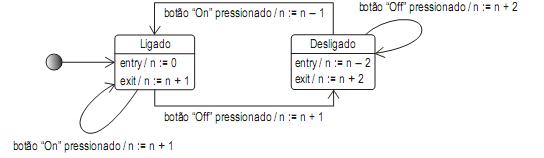

Considere que o sistema se encontra no estado inicial e que o botão “On” é pressionado duas vezes consecutivas. Em seguida, o botão “Off” é pressionado por duas vezes também consecutivas e, finalmente, o botão “On” é novamente pressionado uma única vez.

Qual o valor da variável n após essa sequência de eventos?

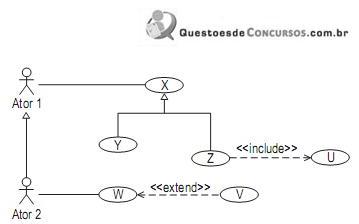

Ator 2 pode participar em interações com esse sistema que envolvam comportamentos do(s) caso(s) de uso

As técnicas de árvores de decisão, agrupamento e regras de associação são categorizadas, respectivamente, como

Nesse contexto, analise as afirmativas a seguir.

I - Os sistemas de criptografia assimétrica se prestam à construção de sistemas de assinaturas digitais.

II - Os sistemas de criptografia assimétrica são construídos com algoritmos que utilizam chaves idênticas para cifrar e decifrar as mensagens.

III - Os sistemas de criptografia assimétrica são baseados em sistemas de transposição.

Está correto o que se afirma em

I - Durante um teste, é possível provar apenas a existência de erros, não sua ausência.

II - Durante um teste de validação, são construídos casos de teste com a finalidade de expor defeitos.

III - Na verificação, procura-se saber se o produto está sendo construído de forma correta.

Estão corretas as afirmativas

PORQUE

O principal recurso no desenvolvimento de software são as pessoas.

Analisando-se as afirmações acima, conclui-se que