Questões de Concurso

Para analista - suporte em ti

Foram encontradas 390 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assinale a opção que apresenta um método de troca de chaves utilizado no TLS versão 1.3.

Uma aplicação é considerada vulnerável a um ataque de injeção quando

A ICP-Brasil foi criada para viabilizar a emissão de certificados digitais no país, para transações que precisam de validade e segurança dos dados.

Conforme o ITI, e considerando o uso de um certificado digital ICP-Brasil, é correto afirmar que a assinatura digital é

Na situação apresentada, a parte da arquitetura da nuvem que apresenta falha é

Uma organização mantém seus serviços em uma nuvem pública, que possui um controle automático para escalar rapidamente e reduzir o uso de recursos, como CPU e memória, para que haja um desempenho aceitável ao usuário final.

Nessa situação, o benefício descrito é proporcionado por uma nuvem que se caracteriza por

Da leitura dessa situação hipotética, conclui-se que o modelo de solução em nuvem implementado na organização é do tipo

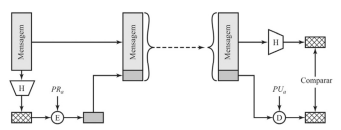

No cenário hipotético a seguir, em que as letras H, E e D designam, respectivamente, hash, emissor e destinatário, deseja-se usar criptografia com o objetivo de criar uma assinatura digital do emissor, de modo que o destinatário tenha certeza de que a mensagem foi assinada pelo emissor.

A partir das informações precedentes, assinale a opção correta.

public class Main extends Thread {

public static void main(String[] args) {

Main Exemplo = new Main();

Exemplo.XPTO();

}

public void run() {

System.out.println("Hello thread");

}

}

Considerando o trecho de código em Java precedente, assinale a opção que apresenta o comando que deve substituir os caracteres XPTO para se executar a Thread no código.

try:

print(4/0)

XPTO:

print("Erro na Operação")

Considerando o trecho de código em Python precedente, assinale a opção que apresenta o comando que deve substituir os caracteres XPTO para se realizar o tratamento da exceção do código.