Questões de Concurso

Para assistente de tecnologia da informação

Foram encontradas 3.078 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

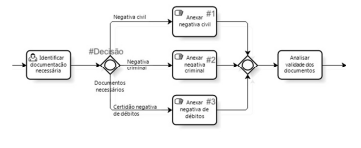

No que se refere ao uso da notação BPMN para a gestão de processos e para a modelagem de processos de negócio, julgue o item que se segue.

De acordo com a notação BPMN apresentada na figura a seguir, apenas uma das tarefas #1, #2 e #3 será executada, ou seja, no momento de decisão (#Decisão), um único caminho deverá ser seguido.

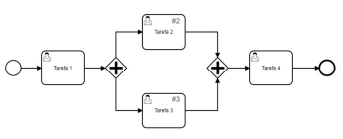

De acordo com a notação BPMN apresentada na figura a seguir, a Tarefa 2 (#2) e a Tarefa 3 (#3) serão executadas concomitantemente.

O processo estratégia gerenciada do domínio alinhar, planejar e organizar (APO) visa garantir que cada iniciativa da organização esteja claramente conectada a uma estratégia abrangente, de modo que haja transformação digital na organização.

A prática de gerenciamento de segurança da informação tem como objetivo principal a elaboração e manutenção da política de segurança da informação da organização.

Os domínios de desempenhos são executados em sprints em sequência de importância.

A Azure Data Services fornece análise quase em tempo real para fluxo rápido, dados de streaming de inúmeros dispositivos e sensores de IOT.

O Google ApiGee é fornecido nas modalidades PaaS e IaaS.

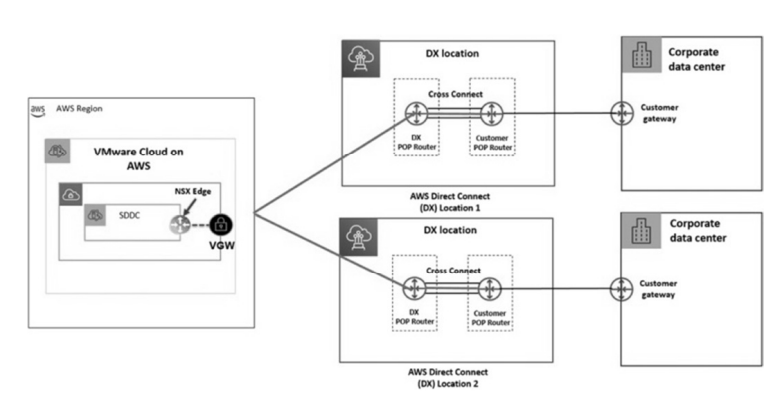

Considerando a figura precedente, que ilustra uma arquitetura AWS, julgue o item a seguir.

Na configuração apresentada na figura, um cliente usará duas

conexões iguais do AWS Direct Connect de dois locais

diferentes, o que garantirá resiliência à falha de

conectividade.

Considerando a figura precedente, que ilustra uma arquitetura AWS, julgue o item a seguir.

É recomendado que a arquitetura ilustrada na figura

precedente tenha previsão de um SLA (service layer

agreement) de, no máximo, 89,99% em cargas de trabalho

críticas para conectividade com o Vmware Cloud no AWS

SDDC.

Considere-se que um empregado da área de arquitetura de software esteja desenvolvendo um projeto de DMZ com a utilização da nuvem Microsoft Azure. Considere-se, ainda, que esse empregado, em sua posição, oriente a utilização do Azure Bastion, produto em cloud que permite que logons sejam realizados em máquinas virtuais (VM), na rede virtual, por meio de protocolos, como o SSH ou o RDP, sem expor as VM diretamente à Internet. Nesse caso, o Bastion irá requerer uma sub-rede dedicada chamada AzureBastionSubnet.

Privacy by design visa garantir a privacidade do usuário ao longo de todo o ciclo de vida de uma aplicação, serviço ou processo de negócio, ao passo que privacy by default visa garantir que os dados pessoais sejam automaticamente protegidos.

O princípio security by design deve ser implementado após a fase de design do ciclo de vida de desenvolvimento de um produto.

O Power BI Pro não é funcionalidade exclusiva do Microsoft 365 E5.

A linguagem Python pode ser adotada para a análise de malwares, o envio e a decodificação de pacotes, o acesso a servidores, a varredura de portas e de redes, e até mesmo para testes de intrusão.

Um aplicativo conteinerizado pode ser testado como uma unidade e implantado como instância de uma imagem de contêiner no sistema operacional hospedeiro

Programas desenvolvidos com a linguagem Assembly possuem alta capacidade de analisar e proteger o computador de vírus.

Os protocolos da camada de aplicação do modelo de referência TCP/IP são DNS, DHCP, HTTP, Telnet, FTP, SNMP, SMTP e X.25.

O IPsec necessita de maior carga de processamento que os demais protocolos.

TCP e UDP são os principais protocolos da camada de transporte do modelo de referência TCP/IP, desenvolvido para descrever como é feita a comunicação e as funções de uma rede.

O business intelligence (BI) é um exemplo do modelo platform as a service (PaaS).