Questões de Concurso

Para assistente de tecnologia da informação

Foram encontradas 3.078 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O processo de BI tem base na transformação de dados em informações, depois em decisões e por fim em ações.

Inteligência de negócios faz uso de fontes diversificadas, como bancos de dados tradicionais, data warehouse e data marts, bem como técnicas de data mining, buscando correlações e fatos ocultos.

Julgue o próximo item, relativos a BI (business intelligence).

Business intelligence se baseia na experiência prática de

colaboradores e tomadores de decisão, consistindo em uma

transformação organizada e centralizada de informações.

Julgue o item subsequente, relativos a JVM, NGINX e Jboss.

O arquivo .httpacess é utilizado de forma nativa no

servidor NGINX para controle de acesso por usuários às

páginas web hospedadas no servidor.

Julgue o item subsequente, relativos a JVM, NGINX e Jboss.

JGroups é uma ferramenta do JBoss destinada a gerenciar

grupos de usuários com as respectivas aplicações em seus

bancos de dados.

Julgue o item subsequente, relativos a JVM, NGINX e Jboss.

Bytecode é um conjunto de instruções independente de

plataforma principalmente, pois é interpretado e executado

pela JVM.

No que se refere a Shell Script e a Java, julgue o item a seguir.

A execução da linha de código apresentada a seguir, em Shell Script, resultará na troca de todas as ocorrências do verbete FORA pelo verbete CIMA no arquivo texto.txt.

sed -i 's\FORA\CIMA\g' texto.txt

No que se refere a Shell Script e a Java, julgue o item a seguir.

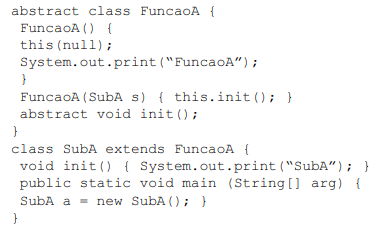

O resultado da execução do código a seguir, escrito em Java, será SubA.

É uma desvantagem de um sistema de controle de versão centralizado o ponto único de falha incorporado no servidor centralizado, pois, se o servidor remoto falhar, ninguém da equipe de desenvolvimento poderá trabalhar no código ou enviar alterações.

O antipadrão de programação denominado âncora de barco decorre da situação em que os programadores deixam um trecho do código na base de código, com a intenção de utilizá-lo posteriormente, caso precisem.

Microsserviços são uma abordagem arquitetônica que compõe o software em pequenos componentes ou serviços independentes, de forma que, no desenvolvimento e nas modificações do código, podem ser implantados serviços específicos de forma independente.

As anotações, no Java EE, geralmente são usadas para incorporar em um programa dados que, de outra forma, seriam fornecidos em um descritor de implantação.

Julgue o próximo item, a respeito de conceitos de servidor de aplicação contêiner WEB e EJB.

EJB (Enterprise Java Beans) utiliza máquinas clientes que

funcionam como um gateway para os clientes que usam os

componentes de um navegador da Web e um plug-in Java

executados juntos no cliente.

Os componentes e recursos presentes disponibilizados para uso após a instalação inicial do sistema operacional em um mainframe incluem utilitários como sistemas monitores de desempenho e sistemas de impressão.

Atualmente, ainda empregada na manutenção de sistemas legados, a linguagem de programação COBOL, em sua versão publicada em 2002 (ISO COBOL 2002), inclui diversos recursos, entre eles o suporte à orientação de objetos.

A segurança em ambientes de mainframes tem como objetivo a implementação do conceito de resiliência e continuidade do negócio.

O protocolo TCP tem como principal característica o envio de um datagrama em um pacote de dados tipo IPv4 (ou IPv6) para determinado destino, sem oferecer garantia de que o pacote não sofreu perdas no processo de transmissão.

De acordo com os procedimentos de segurança e proteção de dados em um mainframe, a prática de não monitoramento dos padrões de acesso e uso de dados permite detectar atividades suspeitas rapidamente.

Os bancos de dados não relacionais possuem como principal atrativo a capacidade de manipulação de grandes quantidades e diversidades de dados, bem como de modelos, sem perdas consideráveis no desempenho da aplicação.

O acesso lógico a um mainframe pode ser feito, entre outras formas, pelo uso de “terminais burros”, cuja principal característica é não possuir capacidades de processamento e memória, de maneira que eles dependem exclusivamente dos recursos computacionais disponíveis do host ao qual se encontra conectado.