Questões de Concurso

Para perito criminal - informática

Foram encontradas 354 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

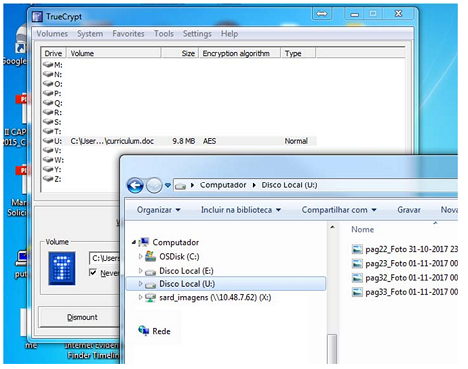

O perito chega em um local e encontra o computador do suspeito ligado com sistema operacional Windows. O gabinete encontrava-se sem as tampas laterais. Foi possível constatar que o gabinete possuía apenas um disco rígido instalado.

Considerando a parte da tela apresentada, selecione a sentença verdadeira:

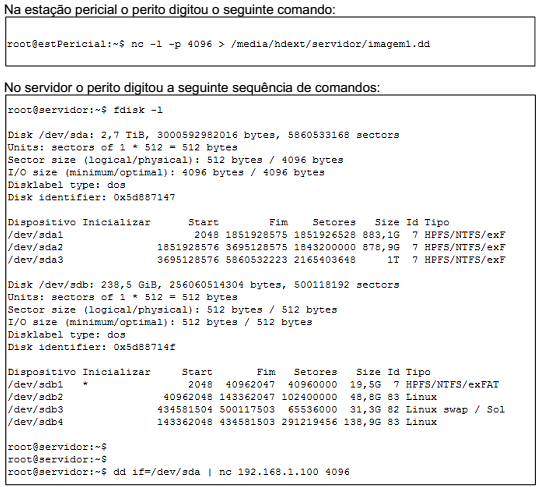

O perito chega ao local de informática e encontra um servidor de grande porte com sistema Linux, inviabilizando a arrecadação. Este servidor está conectado à rede através de um IP 192.168.1.1. Como alternativa para a coleta de vestígios, o perito configurou a estação pericial (sistema Linux) com IP 192.168.1.100 e obteve a senha para administração remota (SSH) com o administrador do servidor (inclusive com permissões de root). A estação pericial conta com um disco externo de alta capacidade disponível em /media/hdext.

Considerando que os comandos foram realizados com sucesso, selecione a sentença verdadeira:

Quanto às características dos Modelos de Serviços de Computação em Nuvem, analise os itens a seguir e marque com V se a assertiva for verdadeira e com F se for falsa. Ao final, assinale a opção correspondente.

( ) No modelo Software como Serviço (SaaS – Software as a Service), o consumidor não gerencia nem controla a infraestrutura na nuvem subjacente, incluindo rede, servidores, sistemas operacionais, armazenamento, ou mesmo recursos individuais da aplicação, com a possível exceção de configurações limitadas por usuário.

( ) No modelo Plataforma como Serviço (PaaS – Platform as a Service), o consumidor não gerencia nem controla a infraestrutura na nuvem subjacente incluindo rede, servidores, sistema operacional ou armazenamento, mas tem controle sobre as aplicações instaladas e possivelmente configurações do ambiente de hospedagem de aplicações.

( ) No modelo Infraestrutura como Serviço (IaaS –

Infrastructure as a Service), o consumidor

gerencia e controla a infraestrutura na nuvem

subjacente, além de ter controle sobre os

sistemas operacionais, armazenamento, e

aplicativos instalados.

No contexto de transações em um sistema de banco de dados, informe a alternativa que contém todas as afirmações corretas.

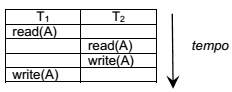

I. O esquema abaixo representa uma anomalia chamada atualização perdida (lost update), onde T1 e T2 representam transações e “A” representa o item de dado.

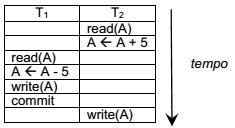

II. O esquema abaixo representa uma anomalia chamada atualização perdida (lost update), onde T1 e T2 representam transações e “A” representa o item de dado.

III. Uma leitura é dita “suja” (dirty read) quando uma transação lê dados escritos por outra transação que já realizou o “commit”.

IV. Uma escrita é dita “suja” (dirty write) quando ela

ocorre sobre um objeto que foi modificado

anteriormente por uma transação que já realizou

o “commit”.

O objetivo da arquitetura três esquemas é separar as aplicações do usuário do banco de dados físico. Nesta arquitetura, os esquemas podem ser definidos em três níveis: externo, conceitual e interno. Neste contexto, informe a alternativa que contém todas as afirmações corretas.

I. O nível conceitual oculta os detalhes das estruturas de armazenamento físico e se concentra na descrição de entidades, tipos de dados, relacionamentos, operações do usuário e restrições.

II. A independência lógica de dados é a capacidade de alterar o esquema conceitual sem ter que alterar os esquemas externos ou os programas de aplicação.

III. A independência física de dados é a capacidade de alterar o esquema conceitual sem ter que alterar o esquema físico.

IV. O nível externo representa o conjunto dos programas de aplicação que acessam as informações armazenadas no banco de dados.

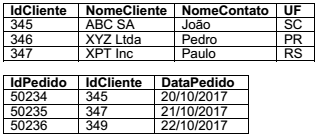

Considere que o sistema de uma loja possui as tabelas Cliente e Pedido, respectivamente representadas abaixo. Em uma consulta SQL (Structure Query Language), um JOIN da tabela Pedido com a tabela Cliente (pelo atributo IdCliente) retornaria linhas com as colunas IdPedido, IdCliente, DataPedido, IdCliente, NomeCliente, NomeContato e UF. Neste contexto, informe a alternativa que contém todas as afirmações corretas.

I. Um INNER JOIN retornaria duas linhas, ou seja, todas as linhas em há correspondência com o valor do atributo.

II. Um LEFT (OUTER) JOIN retornaria três linhas, ou seja, todas as linhas da tabela Cliente. Quando não houver correspondência com a tabela Pedido, as colunas desta tabela são preenchidas com valor nulo (NULL).

III. Um RIGHT (OUTER) JOIN retornaria três linhas, ou seja, todas as linhas da tabela Pedido. Quando não houver correspondência com a tabela Cliente, as colunas desta tabela são preenchidas com valor nulo (NULL).

IV. Um FULL (OUTER) JOIN retornaria quatro linhas, ou seja, todas as linhas que estão em Pedido e

todas as linhas que estão em Cliente. Quando

não houver correspondência com a tabela

Cliente, as colunas desta tabela são preenchidas com valor nulo (NULL). Quando não houver

correspondência com a tabela Pedido, as colunas

desta tabela são preenchidas com valor nulo

(NULL).

Em função da grande quantidade de hosts e sistemas autônomos na Internet, a transição do IPv4 para IPv6 não pôde ocorrer rapidamente. Para minimizar os impactos associados à existência simultânea desses dois tipos de sistemas de endereçamento, o IETF concebeu três estratégias de transição: pilha dupla, tunelamento e tradução de cabeçalho. Sobre estratégias de transição do IPv4 para IPv6, avalie as afirmações a seguir.

I. Quando dois hosts estiverem utilizando IPv6, mas a transmissão entre eles passar por uma região IPv4, será necessário encapsular o pacote IPv6 em um pacote IPv4 quando entrar nessa região e desencapsular o pacote ao sair dela. Essa estratégia é conhecida como pilha dupla.

II. Quando o transmissor quer usar o IPv6, mas o receptor não entende IPv6, o tunelamento não funcionará porque o pacote deverá estar no formato IPv4 para ser compreendido pelo receptor. Nesse caso, a tradução de cabeçalho deverá ser a estratégia a ser utilizada.

III. Antes de transmitir um pacote à um host de destino, o host de origem consulta um servidor DNS para determinar qual versão de endereço IP usará. Se o servidor DNS retornar um endereço IPv4, o host de origem transmitirá um pacote IPv4, caso retorne um endereço IPv6, transmitirá um pacote IPv6. Essa estratégia é conhecida como pilha dupla.

IV. Para converter um endereço IPv6 em um endereço IPv4, o endereço associado IPv6 é convertido em um endereço IPv4 extraindo os 32 bits mais à direita. Essa estratégia é conhecida como tunelamento.

É correto o que se afirma em:

A camada de enlace de dados, definida pelo modelo OSI, tem como funções principais o controle do enlace de dados e o controle do acesso ao meio de comunicação. A finalidade é garantir uma transmissão confiável dos frames entre emissor e receptor. Para implementar uma transmissão confiável, são necessários os protocolos definidos pela camada de enlace, tais como o HDLC e o PPP. Considerando apenas o PPP, avalie as afirmações a seguir.

I. Embora seja um protocolo da camada de enlace, o PPP usa um conjunto de três protocolos com a finalidade de estabelecer o enlace físico (link): controle de link, autenticação e controle de rede.

II. O LCP é responsável por estabelecer, manter, configurar e encerrar enlaces físicos (links).

III. O PAP é um protocolo de autenticação de três etapas com handshake.

IV. Os pacotes CHAP são encapsulados em frames PPP. Além disso, no CHAP há três tipos de pacotes: challenge, resposta, sucesso e falha.

É correto o que se afirma em: