Questões de Concurso

Para técnico científico - tecnologia da informação

Foram encontradas 865 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Adotando-se a notação CIDR (Classless Inter-Domain Routing), o prefixo da rede do endereço IPv4 10.131.87.243/27 é o

Durante o estabelecimento de uma conexão, o primeiro segmento do handshake de três vias pode ser identificado porque o bit marcado no campo de BITS DE CÓDIGO é o

CREATE TABLE A ( a1 TEXT NOT NULL,

a2 TEXT NOT NULL,

a3 TEXT NOT NULL,

PRIMARY KEY (a1,a2));

CREATE TABLE B ( b1 TEXT NOT NULL, b2 TEXT NOT NULL, b3 TEXT NOT NULL, PRIMARY KEY (b1));

CREATE TABLE R ( a1 TEXT NOT NULL, a2 TEXT NOT NULL, b1 TEXT NOT NULL, PRIMARY KEY (a1,a2), FOREIGN KEY (a1,a2) REFERENCES A (a1,a2), FOREIGN KEY (b1) REFERENCES B (b1));

Com o intuito de simplificar, considere que todas as colunas de todas as tabelas são do tipo TEXT.

O modelo relacional acima foi obtido por meio da aplicação de regras de transformação sobre um modelo E-R, de modo a preservar a semântica deste.

Qual modelo E-R deu origem a essas tabelas?

public class Va { private int a=0,b=2,c=4; private static int sb;

public Va() { a*=2; b*=3; c*=4; }

public Va(int x) { this(); sb+=x; }

{ sb*=2; a+=1; }

static { sb+=8; }

public void print() { System.out.print(a+b+c+sb); } }

public class Main { public static void main(String[] args) { new Va(1).print(); } }

O que será exibido no console quando o método main for executado?

Exemplos:

converte(7) = 111

converte(12) = 1100

converte(16) = 10000

Admita que o inteiro (d), recebido como parâmetro, é tal que d>=0 e d<=1024.

Qual função executa essa conversão corretamente?

Exemplo:

int v1[]={10,20,30,40,50};

int v2[]={5,10,15,20};

O conteúdo do terceiro array, após a chamada da função de intercalação, será

{5,10,10,15,20,20,30,40,50}

Nesse contexto, considere a seguinte função main de um programa Java:

public class Main { public static void main(String[] args) { int v1[]={10,20,30,40,50}; int v2[]={5,10,15,20}; int v3[]=new int [v1.length + v2.length]; int p1=0,p2=0,p3=0; intercala(v1,p1,v2,p2,v3,p3); } }

Qual função deve ser inserida na classe Main para que a intercalação do array v1 com o array v2 seja feita corretamente?

O comando a ser utilizado para que esse programa seja executado com permissão de root por qualquer usuário do sistema é o

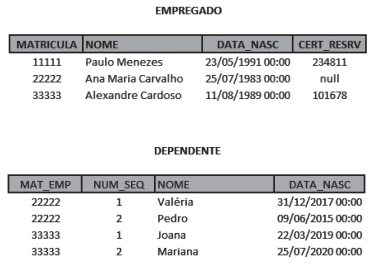

CREATE TABLE EMPREGADO ( MATRICULA INTEGER NOT NULL, NOME TEXT NOT NULL, DATA_NASC TEXT NOT NULL, CERT_RESRV INTEGER UNIQUE NULL, PRIMARY KEY (MATRICULA));

CREATE TABLE DEPENDENTE ( MAT_EMP INTEGER NOT NULL, NUM_SEQ INTEGER NOT NULL, NOME TEXT NOT NULL, DATA_NASC TEXT NOT NULL, PRIMARY KEY (MAT_EMP, NUM_SEQ) FOREIGN KEY (MAT_EMP) REFERENCES EMPREGADO (MATRICULA));

O estado corrente desse banco de dados é exibido nas figuras abaixo.

Qual comando INSERT irá falhar, na tentativa de incluir uma nova linha em uma das tabelas desse banco de dados?

Para este caso, o elemento que deve ser inserido para aplicar tal regra nesse arquivo XSLT é o

Nessa situação, a aplicação adequada é a

Nesse caso, o comando adequado para efetuar essa operação é o

Qual fragmento de código, em Javascript, é um exemplo válido desse tratamento?

Exemplo:

String recebida: ‘ B r a s il ‘ (total de 14 caracteres e 8 espaços em branco)

String retornada: ‘Brasil’ (total de 6 caracteres e nenhum espaço em branco)

Considere que, na função a ser escrita, duas aspas simples seguidas (‘‘) representam uma string vazia, e duas aspas simples com um espaço entre elas (‘ ‘) representam um caracter de espaço em branco.

Qual função realiza o que foi pedido a esse programador?

Este intermediador, na arquitetura MVC, deve ser tratado na camada

Esse tipo de característica está associado ao Princípio de Design de

Essa outra prática de testes citada é conhecida como testes de

Por meio desse conceito, é possível escrever métodos, em uma mesma classe, os quais

Qual foi o padrão de projeto utilizado?